ソフトウェア脆弱性管理の切り札、「SBOM」はなぜ必要か?:注目されているきっかけは「大統領令」

OSSは企業のシステムにおける重要なコンポーネントとなっている。さまざまなソフトウェアにOSSが組み込まれることで、高度な処理が行える。だが、オープンであるが故に脆弱性が入り込む可能性も否定できない。この状況をいち早く検知し、対処するためのツールとして注目されている「SBOM」について有識者に話を聞いた。

米国大統領令で一気に注目された「SBOM」

オープンソースソフトウェア(OSS)は既に企業のシステムにおける重要なコンポーネントとなっている。さまざまなメリットがある一方で、ソフトウェアの「サプライチェーン」を狙う攻撃も多く、ソフトウェアの部品として組み込まれるOSSの脆弱(ぜいじゃく)性がシステム全体に影響を及ぼすことが課題となっている。この状況をいち早く検知し、対処するためのツールとして「SBOM」(ソフトウェア部品表)が注目されている。

SBOMとは、ソフトウェアサプライチェーンに「利用しているOSSの情報」を伝達する仕組みだ。これまでもセキュリティだけでなく、ソフトウェアコンプライアンスやライセンス管理のために利用されていたが、利用する企業は限られていた。それが2021年5月に米国で発令された「国家のサイバーセキュリティ改善に関する大統領令」に取り上げられたことがきっかけで、一気に注目を集めるようになった。

SBOMを取り巻く環境は急激に変化しつつある。本稿は、SBOMの現状と課題、解決策に関する、OSSリスク管理ソリューションの「Black Duck」を提供する日本シノプシスの松岡正人氏(ソフトウェアインテグリティグループシニアプロダクトマーケティングマネジャー)と、そのソリューションのコンサルティングを含めたサービスを提供するベリサーブの藤原洋平氏(ソリューション事業部サイバーセキュリティ第二課技術主任)の対談をまとめたものだ。

セキュリティでSBOMが取り上げられるようになった背景

――SBOMが注目を集めています。セキュリティ面でソフトウェア部品表が注目を集めるようになった背景を教えてください。

松岡氏 背景には、過去5年ほどで“ソフトウェアのサプライチェーンに対するサイバー攻撃が増えたこと”があります。有名な事例として2020年12月のSolarWindsへの攻撃があります。同社のリモート監視ツールにおけるソフトウェア更新が狙われました。攻撃者は、ユーザー企業が使うソフトウェアのサプライヤーを狙って脆弱性を埋め込み、これを使ってユーザー企業を攻撃しました。一方で、ソフトウェアサプライチェーンの上流から下流へ継承されていくOSSのようなソフトウェアもターゲットになりやすいと言えます。

これまでも、こういったサプライチェーン攻撃をどうやって防ぐかという観点で「脆弱性をあらかじめ見つけ、すぐに対処する方法」に関する議論はありました。米国では「どうすれば合衆国政府のリソースと国家の運営能力が侵害されないか」という議論が進み、2000年代初頭には既にガイドラインも出ていますし、関連する大統領令も発令されています。

2021年5月12日に発令された大統領令はSBOMの認知度を急激に高めるきっかけにもなりました。「ソフトウェアサプライチェーンの中で、ソフトウェアの脆弱性についてどうやって透明性を高めるか」という点について、SBOMが明記されていたのです。これまで大統領令にはサイバーセキュリティ対策としてしか記載がなかったのですが、今回はソフトウェア開発の中にまで踏み込んだ点が大きな違いです。ソフトウェアの中身がブラックボックスだったものを「中身もしっかりと明らかにしましょう」ということが明確化されています。

SBOMの意義は、どこにあるのか

藤原氏 公的機関のシステムでなくても、ソフトウェアサプライチェーンはセキュリティ上の重要なテーマです。情報処理推進機構(IPA)が発行する「情報セキュリティ10大脅威 2022」でも、サプライチェーンの弱点を悪用した攻撃は前年から1ランク上げて3位に入っています。これまでは単独のソフトウェアを動かして処理をしていたものが、いまではソフトウェアの中に別のソフトウェアコンポーネントが入り込む形で大規模化、複雑化が進んでいます。何らかの脆弱性がライブラリなどの「部品」に存在したとき、その部品がソフトウェアに影響することに起因する攻撃が増えています。

SBOMはそのような現状において「脆弱性を発生源でどうつかみ、どう対処するか」を把握するために作られています。

最近は、プロダクトに対するセキュリティインシデントへの対応組織「PSIRT」(Product Security Incident Response Team)を設置する組織が増えてきました。脆弱性管理の観点では、製品に使われているコンポーネントの把握が重要です。今回テーマとなっているSBOMは部品の情報を管理するものなので、PSIRTのインプットとして利用できます。

ベリサーブには自動車産業の顧客がいます。自動車産業は自動車メーカー(OEM)と自動車部品メーカー(サプライヤー)の関係に分けることができます。サプライヤーはOEMに対して部品を供給しますが、資産となるソースコードを出したくないので、OEMには基本的にバイナリだけを渡します。OEMにとっては部品表もなく、ブラックボックスのように取り扱うしかない。これを是正するための手法がSBOMです。

――実際にSBOM導入ができている企業は、どの程度のレベル感で把握を行っているのでしょうか。

藤原氏 きっちりとマネジメントできている企業は、規模感でいうと上位の数パーセントレベルにとどまります。中小規模の企業はこれから、といったところでしょうか。

松岡氏 OSSのライセンス管理に関しては、管理体制の確立に向けたLinux Foundationの公式プロジェクトとして、「OpenChainプロジェクト」が立ち上がっており、OSSコンプライアンスプログラムの要件を「OpenChain仕様」として定義する動きがあります。このような業界を挙げてセキュリティを可視化しようという取り組みが進み始めたところです。これは自動車業界をはじめ、他の業界にも波及しています。

SBOMの難しさ――それでも取り組むことに意義はある

――では、SBOMを導入することで多くの課題がクリアになるということでしょうか?

藤原氏 自動車向けサイバーセキュリティに関しては、UNECE(国連欧州経済委員会)の作業部会が策定したサイバーセキュリティ規則の「UN-R155」とソフトウェアアップデートの「UN-R156」などがあります。自動車業界ではソフトウェアバージョンの管理、構成管理も強く求められていて、その対応に追われているところです。ただ、大統領令が指すSBOMに関しては、最低限のフォーマットは用意されているものの、粒度については言及がなされておらず、まだ課題が残っている状態です。

松岡氏 大統領令に関連して発行されているガイドラインは存在するものの、詳しい仕様はまだ定義されていません。このためシノプシスのような関連ベンダーにとっては、対応が難しい現状があります。ただし、そもそも今回の大統領令は「米国連邦政府組織に対して納入・運用されるソフトウェア」を対象としています。そのため、直接関係がない日本の企業が多いでしょう。

藤原氏 SBOMの導入は製造業で進んでいます。メーカー、精密加工系などで導入が広がっており、特に自動車の製造業での導入が盛んです。PSIRTの延長線上で脆弱性管理をするため、ソフトウェア構成分析(SCA)ツールを導入する事例が増えています

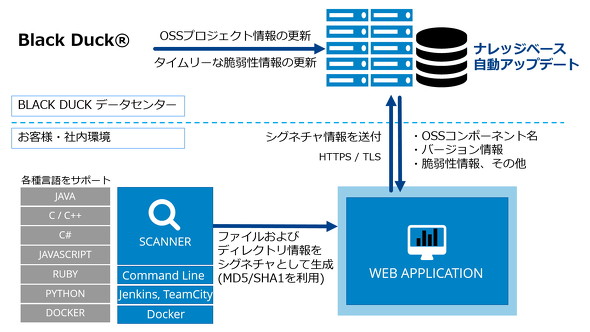

松岡氏 米国国立標準技術研究所(NIST)も、ソフトウェアサプライチェーンにおいては自動化されたツールを使えと述べています。大きなシステムでは、数千個レベルのOSSコンポーネントが使われます。これを管理するには“自動で管理できる、デジタル化されたツール”が必要です。履歴を含めて管理するならば、SCAツールを使うのが理にかなっているわけです。その1つが、日本シノプシスのBlack Duckです。

Black Duckを使うメリット

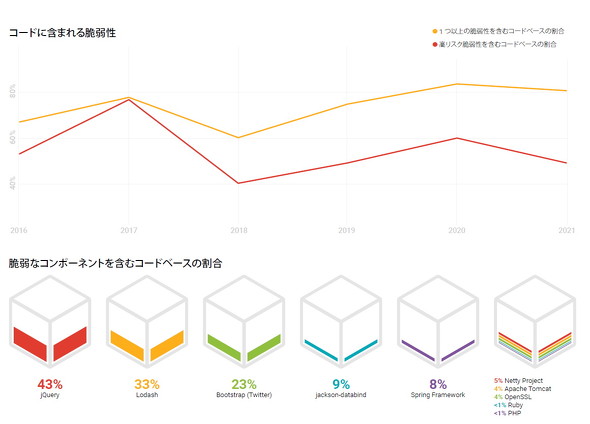

松岡氏 Black Duckは、脆弱性リスク管理やライセンス管理など、OSSの活用状況を把握できるSCAツールです。アプリケーションに含まれるOSSに起因するセキュリティ脆弱性やライセンス違反などのリスクを、アプリケーションライフサイクル全体を通して管理できます。

藤原さんが指摘したように大統領令におけるSBOMでは粒度(管理対象となるソフトウェア部品の依存関係を示す階層の深さ)が言及されていませんが、それについては「業界や企業が策定するように」というガイドがあります。また、SCAツールであれば、より細かい粒度でコンポーネントを管理できます。しかも特定のタイミングのスナップショットを取るだけでなく、これまでの履歴も全て自動的に管理します。その意味で、Black DuckをはじめとするSCAツールを使わない理由はないでしょう。

藤原氏 直接使っていないOSS、例えばパッケージマネジャーや設定ファイルを読み取り、ビルド時にダウンロードして組み込むようなソフトウェアも管理できます。OSSに関する部分のSBOMを作るにはBlack Duckは有用ですね。

松岡氏 これまで話し合ってきたように、米国大統領令で語られているSBOMは、詳細な仕様が示されていません。一方で自動車業界や医療業界などでは、業界ごとの仕様を策定する取り組みが進みつつあります。

しかし「それ以外の業界には関係ない」というわけではありません。あらゆる業界の企業がソフトウェアサプライチェーンに関わります。その中でセキュリティだけでなくコンプライアンス、ライセンス管理のため、SBOMを活用する取り組みを進めていく必要性は高まっています。

藤原氏 Black DuckはOSSのリスクを特定し、ソフトウェアサプライチェーンに潜む弱点を特定できます。NISTによる脆弱性情報データベース(NVD)をはじめとする公開情報と、シノプシスが運営するサイバーセキュリティ・リサーチ・センター(CyRC)独自の詳細な解析結果の両方に基づいてリスクを判定し、セキュリティに関するポリシーとして自動適用が可能です。これによって全てのソフトウェア、ファームウェア、ソースコードをスキャンしてSBOMを生成し、システムに影響を与える新たな脆弱性を、自動で検出、保護、管理が可能です。

現状では各業界における取り組み方もさまざまであるため、SBOMへの取り組みを検討する組織は、ぜひベリサーブにご相談いただければと思います。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社ベリサーブ

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2022年9月5日

日本シノプシスの松岡正人氏

日本シノプシスの松岡正人氏

ベリサーブの藤原洋平氏

ベリサーブの藤原洋平氏