目指すべきは「侵入阻止」ではなく「事業への影響を防ぐ」こと――攻撃ライフサイクルを“分割”することで見えてくるサイバー防御態勢強化のカギ:Mandiant Cyber Summit 2022レポート

サイバー攻撃は侵入された瞬間に全てが終わるわけではない。攻撃者のライフサイクルを把握し、目的に照らして準備することで侵害に至る前に被害を阻止する機会が訪れる。

Mandiantは2022年12月7、8日、ライブ配信によるセミナー「Cyber Summit 2022」を開催した。「その防御に、揺るぎない自信を」というサブタイトルが付けられたセミナーでは、サイバー攻撃に対抗するために考えるべき戦略と、具体的な取り組みを検討するための気付きが得られる講演が多数開催された。

本稿では、Mandiantでアジア太平洋と日本のCTO(最高技術責任者)を務めるスティーブ・レザン氏の講演「サイバー防御をアタック・ライフサイクルから理解する」に注目。グローバルで年間1000件以上という膨大な数の被害組織を支援しているMandiantだからこその視点から、攻撃と防御のリアルな実態をひもとき、企業や組織がとるべき対策のポイントを解説する。

問題は攻撃者の侵入に気付かないこと:侵入から検知までにかかる日数は21日

アジア太平洋地域の企業や組織がサイバー侵入に気付くまで、いったいどのくらいの時間がかかっているかをご存じだろうか。Mandiantでは、攻撃者の侵入から検知までの時間をDwell-Time(滞留時間)と呼び、インシデントレスポンスの活動で得られたデータを元に集計して毎年発表している。「M-Trends 2022」レポートによると、2021年の中央値は「21日間」だったことが報告されており、つまり攻撃者はネットワークに侵入してから3週間にも渡ってその存在に気付かれることなく、ひそかに攻撃活動を行っているということになる。

「言うまでもなく、攻撃者がネットワーク内に侵入したことに気付かなければ、防御側は侵害対応のための必要なアクションを開始できません。攻撃者は、被害組織に見つからないよう慎重、かつスピーディーにネットワーク内で目的を達成しようとします。防御側の立場から考えれば、いかに攻撃者の侵入にいち早く気付き、対応を発動するかが、最終的な被害を防ぐ、あるいは被害を最小限に抑える上で非常に重要だといえます」と、レザン氏は言う。

MandiantがこのDwell-Timeに着目しているのは、サイバーセキュリティの目的は「事業への影響を防ぐこと」であるという考えに基づいている。つまり、目指すべきはマルウェアを検知することでも、フィッシングメールをクリックしないことでもない。極端な言い方に聞こえるかもしれないが、マルウェアに感染しても、フィッシングメールをクリックしても、事業に影響を及ぼす被害にならなければ、その防御は成功したといえる。

「2020年のDwell-Timeは中央値76日でした。それに比べれば、21日と言うのは大きな進歩です。しかし、21日ではまだ長過ぎます。攻撃者がネットワークに侵入したときに、より早く気付くには、まだやるべきことがあります」

攻撃ライフサイクルで“ステージ”を意識する

では、やるべきこととは何だろうか。それをレザン氏は、攻撃者の「攻撃ライフサイクル」を基に説明する。

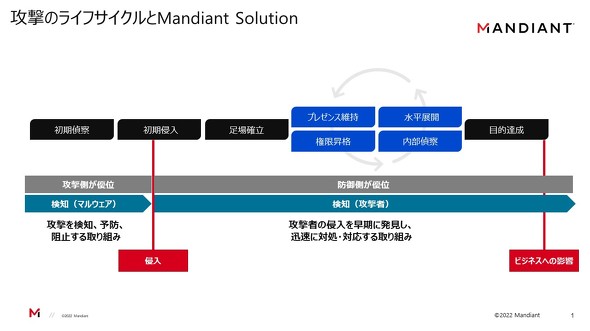

攻撃ライフサイクルは、最初が「初期偵察」のステージ。攻撃者が標的となる組織を調査している段階だ。攻撃者は、インターネット上の情報などを収集し、どうすれば標的となる組織に侵入できるかを検討する。ソーシャルネットワークで得た情報を基に、フィッシングメールのメッセージを作成することもある。

次が「初期侵入」。つまり、侵入防止のための対策が失敗したことを意味し、ここで初めて攻撃者が被害組織のネットワーク内部に侵入する。そして攻撃者は、被害組織の環境内で活動を継続するためにネットワークと遠隔で通信を行う「足場確立」へ進む。

その後は「権限昇格」「内部偵察」「水平展開」「プレゼンス確立」という4つのブロックで構成するステージ。

「攻撃者は、ネットワークの内部でマルウェアを使うことを好みません。マルウェアはノイズが多く、見つかりやすいからです。攻撃者にとっては、盗んだパスワードを使う方がずっと都合が良い」とレザン氏。Mandiantが対応したほぼ全ての侵入事件において、攻撃者はパスワードを盗んでいたことを観測しているという。「攻撃者は、管理者のパスワードを手に入れて内部偵察を行い、重要なリソースがどこにあるかを特定します。プレゼンスを維持しながら水平展開して重要なリソース、つまりアクセスしたい情報やデータが存在するシステムへと移動するのです」

こうした4つのブロックを繰り返し行い、最終的にサイバー攻撃者は「目的達成」する。ランサムウェア実行の場合もあれば、破壊活動、知的財産の窃取などもあるだろう。

「どのような種類の攻撃であれ、攻撃者の活動は一様にこの攻撃ライフサイクルに沿っています。各ステージをクリアするために、攻撃者はさまざまな戦術や技術を駆使します。それぞれのステージでどのような攻撃活動が行われるのかを把握した上で、それぞれに必要な対策、対応を考え、取り組むことが求められます」

「侵入されたら終わり」はよくある誤解

攻撃のライフサイクルに沿って、具体的な対策、防御のアプローチを掘り下げてみよう。ここでレザン氏は、改めて「侵入されたら終わり」というよくある誤解について取り上げる。特に、技術的なバックグラウンドを持たない経営層は、「侵入されたら即座にそれがビジネスに影響を及ぼす」と考えることが多いという。

「技術者ではない経営層の多くは、『侵入された時点で影響がある』と考える。『侵入された時点で、ビジネスには何らかの影響がある。だから、侵入だろうが侵害だろうが、既に手遅れだ』と。しかし、それは真実ではない。最初の侵入は攻撃のごく初期のステージに過ぎないからです」

初期侵入は例えば、電子メールを使ったフィッシングをきっかけに起きる。ここでの侵入防止に失敗したとしても、攻撃者は端末単体までしか侵入しておらず、本当に侵入したいサーバには到達していない。攻撃者が目的を達成するためには、線の右側のステップでまだ多くの作業――足場を固めて権限を昇格し、内部偵察や移動を行い、プレゼンスを維持して目的を達成すること――を残している。

防止策は重要だが、全ての攻撃を止めることはできない。十分な時間があり、相応の動機のある攻撃者ならば、いずれネットワークの侵入経路を見つけるだろう。そもそもゼロデイ攻撃など、侵入防止策が機能しない攻撃も増えている。だからこそ、侵入にいち早く気付き、対処するためにDwell-Time(滞留時間)を短くすることが防御側の仕事なのだ。

「現在、この検知という言葉はさまざまな意味を持つ。特に侵入後のステージで必要なのは、マルウェアを探すことではなく、ネットワーク内にいる人間の攻撃者を見つけることです。もし、攻撃ライフサイクルの後半でマルウェアを追跡しているなら、正しいことに焦点を当てられていないことになるでしょう」

レザン氏は続けて、侵入の「左側=侵入前」「右側=侵入後」でのポイントを詳説する。

例えばネットワークの観点だと、侵入前の「左側」ではファイアウォールやIPS(侵入防止システム)が相当するが、侵入後の「右側」では“人間の侵入”、つまりネットワークに侵入した攻撃者による内部偵察や横展開を探す、NDR(Network Detection and Response:ネットワークの検知と対応)が重要となる。

エンドポイントに関しては、予防である「左側」はEPP(Endpoint Protection Platform)が、人の侵入を探す「右側」ではEDR(Endpoint Detection and Response)が重要だ。

インテリジェンスにおいても、「左側」では侵入前に必要な戦術的(Tactical)インテリジェンスが、「右側」では人間としての攻撃者を知るための運用型の脅威(Operational Threat)インテリジェンスが必要となる。

これらのモデルは、「ペネトレーションテスト(PenTest)」と「レッドチーム」の違いを語るのにとても良い方法だという。ペネトレーションテストはネットワークに侵入できるかどうかを判断するものだが、レッドチームはそれだけでなく、ビジネスに影響を与えるかどうかを評価する。

「例えば、コアバンキングシステムの管理者パスワードを盗んで、その金融システムを操作することが可能かどうかは、ペネトレーションテストでは分からないかもしれませんが、レッドチームでは、より客観的かつビジネスに沿った形で評価されます。レッドチームは、ペネトレーションテストよりもはるかに多くのことを学ぶことができるのです」

Mandiantは、インシデントレスポンスに従事する中で、侵入活動全体に渡って、それぞれのステージで攻撃の痕跡を回収している。このことから分かる事実は何か。「左側」の初期侵入のステージで発見される侵害の痕跡は全体の9%にすぎない。一方、足場確立、権限昇格、内部偵察、目的達成といった侵入の「右側」で発見された痕跡は91%。

長い間、セキュリティ対策は侵入を防ぐ、つまり侵入の「左側」の領域に注力してきた歴史があり、その傾向は根強く残っています。もちろん、侵入を防ぐ対策は重要です。攻撃者にとって攻撃しづらい標的である必要があるからです。しかし、攻撃を100%防ぐことだけを考えていて、侵入の「右側」で攻撃者を検知せず、侵入を探さず、予防の失敗に目を光らせずにいるとしたら、ネットワーク内に攻撃者がいることに気付ける痕跡の91%を見逃してしまうことになるのです」

専門家の力と技術で「防御側有利」になる瞬間を最大限に生かす

これまで多くの識者が、セキュリティの世界においては「圧倒的に攻撃者が優位である」と述べてきた。攻撃者が1000回攻撃してきたら、防御側はその1000回全てに防御策を講じ、全てに成功しなければならない。レザン氏は「これは事実だ」としつつ、「侵入後では状況は一変する」と話す。「攻撃者がネットワークに侵入した後は、一歩間違えれば発見されてしまう。防御側からすれば、検知できれば対応できる。検知と対応の領域に注力することで、攻撃者のたった1つの間違いから侵入を特定できるのですから」と述べる。ここに、防御側の優位性があるのだ。

「Mandiantは、実際に攻撃の被害を受けた組織を支援し、攻撃ライフサイクル全般にわたってその具体的な戦術、技術、手順をつぶさに観測・調査してきました。そこから得られた経験と知見、そして常時3000もの攻撃グループを追跡・調査することで蓄積された脅威インテリジェンスを、専門家の力と技術を組み合わせることで提供しています」とレザン氏。

サイバー防御の目的は、ビジネスへの影響を防ぐこと。この考えにのっとり、攻撃ライフサイクル全般にわたりサイバー防御態勢強化の取り組みを包括的に支援しているという。

例えば、攻撃ライフサイクルのごく初期のステージでは、「攻撃者にスキを与えない」ためのソリューションとして、攻撃対象領域の管理(アタックサーフェスマネジメント)やデジタル脅威のモニタリングなど、「デジタルリスクプロテクションサービス」を用意する。

また、Dwell-Timeを短縮し、侵入の早期発見・早期対応を可能にするソリューションとしては、EDRを導入している組織に対して高度な検知・対応サービスを24時間365日のマネージドで提供するサービスを提供している。

組織の準備態勢が“本当に”有効に機能しているか、どこかに穴がないかをあぶり出すための施策としては、レッドチーム演習やランサムウェア・テクニカル診断などを提供する。もちろん、世界中の企業が信頼を寄せるインシデントレスポンスのサービスもある。

サイバー侵害の被害は毎日報道されており、攻撃の進化は止まらない。デジタル化が進む中で、サイバー脅威のリスクは増す一方。攻撃者は侵入後、ネットワーク上に泥まみれの足跡を残す。その足跡をきれいにすることはできても、人間の攻撃者を取り除くことはできない。だからこそ、ビジネスへの影響を防ぐには、調査を行い、徹底的に攻撃者を排除する必要がある。それこそがセキュリティチームが必要な理由であり、最新の技術と専門家の力を得て常に自らを進化させていくことが求められる。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:マンディアント

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2023年3月5日

Mandiant CTO - Asia Pacific & Japan スティーブ・レザン氏

Mandiant CTO - Asia Pacific & Japan スティーブ・レザン氏 攻撃ライフサイクル(提供:Mandiant)

攻撃ライフサイクル(提供:Mandiant)