悪魔のキーワードは「運用でカバー」 ゼロトラストを実現し、ランサムウェアから企業を守る最善策とは:アカウント管理の鍵は、多要素認証と自動化

ランサムウェアを用いて「身代金」を要求するようなサイバー犯罪が流行するこの時代、企業は、課題として本気でゼロトラストに取り組まねばならない。

2022年11月、@IT編集部主催、アカマイ・テクノロジーズ、ラック協賛によるオンラインセミナー「見落とし厳禁! アクセス制御&内部通信制御の合格点を狙え〜『セキュアなアカウント管理』へ踏み出す第1歩〜」が開催された。

澤 円氏、ラックの稲毛正嗣氏、アカマイ・テクノロジーズの金子春信氏の講演から、ゼロトラストの重要性や猛威を振るうランサムウェア対策を学ぼう。

データが信用できなければビジネスは成り立たない

最初に登壇した澤 円氏(圓窓 代表取締役)は、「2020年、新型コロナウイルス感染症(COVID-19)の影響によって世界がリセットされた。これは、Windows 95が発売されインターネットが急速に普及した1995年以来、25年ぶりに起きた転換だと思っている。どこでも成果を出せるテレワーク下では、個人のリテラシーが企業の業績に直結する」とこの2年半を振り返る。

一方で、サイバー犯罪もコロナの影響を受けている。澤氏は、昨今のアンダーグラウンドの動向を推察する。コロナ禍によって人の移動がなくなり、違法カジノや違法薬物などの犯罪者は大きな打撃を受けたというレポートを紹介。そのため、そうした犯罪者はサイバー犯罪に流入している可能性があるというのである。「残念ながら、今後サイバー犯罪は減っていくことはない。むしろ増える要素しかない」

この状況下で企業が自社の情報を守るには、「ゼロトラスト」が基本概念となると澤氏は言う。

また、外部からのサイバー攻撃だけでなく、社員のマネジメントもセキュリティのリスクに直結すると澤氏は考える。特に、脅威を助長する悪魔のキーワード「運用でカバー」には注意しなければならない。「どこかでセキュリティ担当者が無理をしていることは、企業のセキュリティにとって非常に大きなリスクになる」

その上で、サイバー犯罪からデータを守るには、「多要素認証」が必要不可欠であると澤氏は語る。「多要素認証によって、既存のリスクの99.9%を軽減できるといわれている。IT部門は、社内システムへの導入とともに、LINEやMessengerなどの個人ツールの二段階認証のやり方を周囲に教えることが重要だ」

澤氏は「理想として目指すセキュリティの状態は、完璧であることではなく、『現時点で最強であること』だ。まずは、セキュリティの設定が最新であることが非常に重要だ」と語り、すぐにできることから始めよう、と呼び掛けた。

ゼロトラスト実現のカギを握るアイデンティティー管理

続いて、ラックの稲毛正嗣氏(セキュリティソリューション統括部 ソリューション推進第二部 プラットフォームソリューションサービスグループ グループマネジャー)が登壇し、ゼロトラスト実現のためのアイデンティティー管理の重要性を説明した。

稲毛氏は「ゼロトラストは流行ではなく、企業が実際に取り組むべき課題」だと話す。

アイデンティティー管理サービス(IDaaS)ベンダーのOktaが2022年8月に発表したレポートでは、アジア太平洋地域でゼロトラストに取り組む企業の割合は、2021年の31%から2022年は50%へ増加している。日本は、同68%が85%へ増加しており、世界全体の平均55%に比べると、非常に高いとされている。

だが、実態はまだ課題が多い。稲毛氏が日々多くの日本企業とゼロトラストについて議論をしてきた感触では、各社の対応度は100点満点でおおむね20〜30点、多くても50点程度だという。

また、多要素認証は非常に効果が高いものの、導入はそう簡単ではない。特に日本はBYOD(Bring Your Own Device)の文化があまりないので、社員から私物の端末を会社のために使いたくないといった意見もある。

この課題を解決するためには、運用の統一はいったん諦め、できるだけ多様な要素に対応することが必要だと稲毛氏は考える。会社貸与のスマートフォンがあれば、プッシュ通知で認証を行う。スマートフォンをどうしても使えない人には、物理的なトークンを提供するなど、別の方法を用意すれば多要素認証の導入は比較的容易になるという。

ちなみにOktaのアイデンティティー管理製品「Okta Workforce Identity」は、18種類の方法に対応している。「最も危惧すべきは、パスワードという1つのカギを使い続けることである。18種類あれば、どれかは対応できると考えている」

アイデンティティー管理には自動化が必須

稲毛氏も、澤氏と同様に「運用でカバーすることはNG」と繰り返す。「企業にとって最も大きなコストは人であり、人はミスを犯す。セキュリティに関しては、できる限り自動化することが望ましい」

もう1つの課題は、部門だけで使っているSaaSの認証だ。「IT部門が管理していない、2、3人しか使っていないアプリケーションだとしても、認証統合はすべきと考えている。最低限のガバナンスを効かせることができる」

また、セキュリティを確保しながらユーザビリティを良くすることは非常に重要だと、稲毛氏は語る。Oktaなど世界的なIDaaS各社は「パスワードレス」方式を導入しているが、企業への導入ペースは遅い。パスワードレス認証はユーザーの利便性を大幅に向上させるため、ぜひ導入してほしいと語る。

攻撃対象になりやすいVPNを回避する

ゼロトラストによって不正な侵入を抑えることも必要だが、攻撃のターゲットを把握して対応することも重要である。

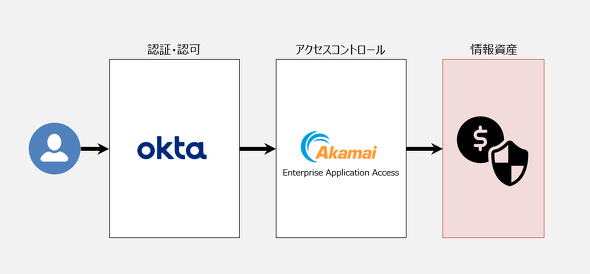

テレワークなどで社外から社内システムに接続する際に利用されるVPNは、社内外の中間にDMZ(DeMilitarized Zone)という領域を設定して、データを通信している。近年、攻撃者はこのDMZ領域を標的にすることが多い。「できるだけ、VPNの代替の機能を使った方がいい。そこでお薦めなのが、『Akamai Enterprise Application Access(EAA)』だ」(稲毛氏)

Akamai EAAではDMZが不要になるため、インターネットにさらされる領域がなくなる。そこに、コネクターを使って社内から社外へのアクセスを発生させる。Akamai EAAではこの内から外への通信を利用して、社内へのアクセスを実現する。ファイルサーバなどへのトンネリングも可能だ。

「Akamai EAAは受信ポートが不要なため、インターネット上の攻撃対象が存在しなくなる。複雑な設定不要で導入でき、セキュリティ対策は全てアカマイに任せられる。インフラ担当者の負担を大きく減らせるサービスだ」(稲毛氏)

稲毛氏は、管理者に負担を掛けないゼロトラストの実現には、Oktaとアカマイの連携が有効だと話す。Oktaでアイデンティティー認証と認可を自動化し、ライフサイクルで管理できる。そしてアカマイでアイデンティティーに応じたアプリケーションへのアクセスコントロールを行えるからだ。

「Oktaとアカマイを組み合わせることで、ユーザーはセキュアなログインをスピーディーに行い、場所や時間を意識せずにアプリケーションを利用できる」と稲毛氏は語った。

新技術マイクロセグメンテーションが、侵入型ランサムウェアの動きを封じる

最後のセッションでは、アカマイ・テクノロジーズの金子春信氏(マーケティング本部 シニアリード プロダクトマーケティングマネージャー)が、侵入型ランサムウェア対策におけるマイクロセグメンテーションの重要性、考え方を説明した。

昨今企業を襲っているランサムウェアのほぼ全ては、社内のネットワークに侵入してから攻撃を仕掛けることから「侵入型」といわれる。侵入後、内部のネットワークをスキャンし、攻撃の横展開(ラテラルムーブメント)を繰り返して目的のデータのありかであるサーバへたどり着く。その後データを盗み出したり、暗号化して企業へ身代金を要求したりする。

つまり、侵入を許しただけではまだ大きな被害には至らず、その後の内部の通信によって被害が確定する。そこで、侵入者が社内のネットワークを自由に移動できないようにするのがセグメンテーションであり、それを厳格に行うことを「マイクロセグメンテーション」と呼んでいる。

「ランサムウェアは内部で動いているときに多く止めるチャンスがあるが、これまではその対策ができていなかった」と金子氏は話す。

日本企業で内部通信制御が難しかった理由で最も大きいのは、内部通信の可視性がなかったことだ。「情シス部門では、通信帯域の変化などは把握しているが、どの端末からどの端末への通信が行われているかというセキュリティ観点の通信情報が見えていなかった」

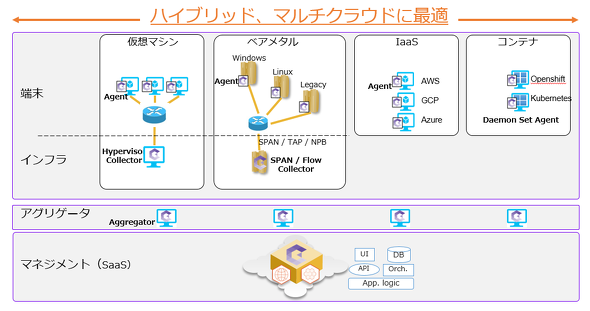

加えて、現在のシステムはマルチクラウド化した基盤の上で分散して構成されている。そのため、IPサブネットのように場所に依存した要素から、場所を選ばない属性を元に制御する必要がある。マイクロセグメンテーションといっても、単にシステムの領域情報を細かく区切ればいいのではなく、マルチクラウド環境でもそのシステムの場所に依存しない属性を基に通信制御を行う事が重要だ。

「つまり、オンプレのファイアウォールにIPやサブネットで制御するのでは、場所が移れば機能しなくなってしまいます。そこで、場所にとらわれない方式での通信制御が求められています。それがエージェント型のマイクロセグメンテーションです。」(金子氏)

マイクロセグメンテーションは、ネットワーク型、ハイパーバイザー型、エージェント型の3種類に分類される。ネットワーク型は、オンプレのネットワーク機器をソフトウェアで一元管理する。またハイパーバイザー型は、オンプレのサーバ上で動作するハイパーバイザーのSDN(ソフトウェア定義ネットワーク)上でセグメンテーションを行う。

これらの2種類は、いずれもクラウド上に管理対象を拡大できないのでマルチクラウドには対応不可能だ。対してエージェント型は、サーバOS上で動作するエージェントによって、セグメンテーションを実現する。そのためクラウドを含めたインフラの制限がない。

エージェント型の代表的なサービスである、「Akamai Guardicore Segmentation」(以下、Guardicore)は、社内のサーバにエージェントをインストールし、組織内部の全通信を可視化する。「ラベル」という機能によって、保護対象となる各サーバの役割などを定義し、業務の視点で柔軟なアクセス制御を可能にする。ラベルを使うと、「営業部のWebフロントエンドサーバは、共通環境のデータベースグループAとだけ通信ができる」というように、実際の業務に沿った属性を割り当てて制御する事が可能になる。

「また、OS上で稼働するエージェントが通信制御をするため、どのアプリケーションのどのプロセスが通信を行っているかという粒度で通信の可視化や制御が可能になる。これまでより細かく(マイクロに)制御が可能になる」(金子氏)

エージェントのOSサポートは、Windows、Linux、MacOSはもちろん、UNIXベースのレガシーOSや最新のコンテナ環境にまで対応する。また、パブリッククラウドなどのモダンなインフラにも対応している。

「マイクロセグメンテーションは、これまで放置されてきた企業の内部通信を全て事細かに把握し、それをシンプルに制御できる。内部通信制御を強めることで、深刻な侵入型ランサムウェアの被害を防ぐ強力なソリューションになる」と金子氏は語った。

アカマイとラックは、Guardicoreに関して戦略的なパートナーシップを結んでいる。ゼロトラストを実現し、ランサムウェアの被害を防ぐためには、社内ネットワークのセキュリティを重視し、専門家のアドバイスを受けるのが近道だ。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社ラック

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2023年1月5日

圓窓 澤 円氏

圓窓 澤 円氏 ラック 稲毛正嗣氏

ラック 稲毛正嗣氏

アカマイ・テクノロジーズ 金子春信氏

アカマイ・テクノロジーズ 金子春信氏