EDRの導入が進んでも、日本の企業や組織を防御する決定打にはならない理由:端末への攻撃、検知だけで本当に大丈夫か?

テレワークの拡大も相まって、エンドポイントのセキュリティ対策の一つとして注目されているのが「EDR」だ。だが、“EDRだけ”では激化するサイバー攻撃を防ぐことは難しいのが実情でもある。EDRがセキュリティ対策の決定打となり得ない理由とは、EDRに足りないものとは、EDR以外に有効な対策とは何か。

セキュリティ対策が混迷している中、企業や組織では「アンチウイルスソフトウェアの次」とみられている「EDR」(Endpoint Detection and Response)の導入が進んでいる。2022年12月12日に公開された日本自動車工業会/日本自動車部品工業会の『自工会/部工会・サイバーセキュリティガイドラインV2.0解説書(初版)』でも、昨今のサイバー攻撃における最低限の対策としてEDRを含む多層防御の必要性が説かれている。

一方、EDRだけでは企業や組織を防御する決定打にならず、被害の報道が後を絶たない状況だ。防御対策がうまく回らない原因の一つは、EDRが対象とするPCやモバイルデバイスなどの「エンドポイント」が特に注目されてしまう現状にあるのかもしれない。

では、EDRには何が足りないのだろうか。例えば、「Microsoft Defender for Endpoint」は、いわゆる「EDR」の機能だけでなく、企業や組織が本当に必要な“EDRだけではない”領域もカバーしている。

日々激化するサイバー攻撃から日本の企業や組織を守る現実的な方法について、日本マイクロソフトの下坂勝弘氏(クラウド&ソリューション事業本部 セキュリティ統括本部 セキュリティ第2技術営業本部 テクニカルスペシャリスト《セキュリティ》)に話を聞いた。

いま、日本の企業や組織が直面しているEDRの課題とは

下坂氏はいま、日本の企業や組織が直面するサイバー攻撃の被害について、その原因を2つ示唆する。

1つは攻撃者側の話。サイバー攻撃の分業が進み、攻撃が“サービス化”している。攻撃者にスキルがなくても、ダークマーケットで高度な攻撃を購入できるようになり、従来は一部の重要インフラや国家などを対象とした高度な攻撃が、いまやどんな企業や組織に対しても行われるようになった。国家が支援する攻撃者集団の活動も活性化しており、サイバー攻撃は増加の一途をたどっているのだ。

もう1つは守る側の話だ。コロナ禍によりテレワークが一般化し、働き方が多様化した。従来「境界型防御」に守られてきた端末が社外に持ち出され、物理的、概念的にも“外に出る”ことになった。企業や組織が提供するセキュリティ保護が行き渡らない境界型防御の外側に端末がさらされ、それらを経由して組織に侵入される可能性が増したことが、エンドポイントのセキュリティが特に注目される原因といえる。

現在はエンドポイントを守るために高度なEDRが多数登場している。従来のアンチウイルスソフトウェアだけでは防げない攻撃に対して、EDRを導入する企業や組織も増えている。

下坂氏はこの動きについて「EDRの導入により、マルウェアの検知は進んだが、その後こそが重要だ」と指摘する。多くのEDRは確かにマルウェアによる侵害を検知できるが、検知した結果、アラートの重要度を“人”が判断し、対応を決めなければならない。しかし、その部分がおざなりな運用になっていると、攻撃者による組織への侵入を検知できたとしても放置されてしまい、結局攻撃者が目的を達成してしまうことになる。

「本当に重要なアラートがどれなのかを判断できるかどうかも重要なポイントの一つだ」(下坂氏)

エンドポイントを経由しない攻撃、守れますか?

下坂氏は、エンドポイントだけに着目することに対しても警鐘を鳴らす。

注目すべきは、エンドポイントの「Detection」(検知)以上に「Response」(対応)部分にあるという。下坂氏は「Microsoft製品かどうかにかかわらず、最近のEDRは検知機能が良くできていて、対応部分も機能としてはとても良い。しかし、対応を“人”がやる場合、使いこなせているかどうかが課題となる。課題とならないようにするには、対応を自動化できるかどうかが重要だ」と話す。

この課題に対する解決策の一つとして、エンドポイントにおけるマルウェアの防御と攻撃の予兆検知、事後対応を支援する「マネージドサービス」が注目されている。対応部分を「お金で解決する」という意味では正しいが、その場合「どこまでを他者に任せられるか」が重要になる。マネージドEDRサービスは、その名の通り“エンドポイントしか見ない”ことが多く、波及するネットワークやID、メールといったサーバ部分が対象外になりがちだという。その場合、対象外となった部分はやはり自社で見なければならず、コストをかけて任せたつもりが、負荷がほとんど変わらないといったことにもつながってしまう。

そうなると、方針を見直さなくてはならない。「企業や組織が本当に必要なのはEDRというよりも、EDRを含めた“組織全体を守る方法”だ。そして、EDR単品の機能を含めたトータルセキュリティだ」(下坂氏)

目指すは“フルオート”対応 「Microsoft Defender for Endpoint」にできること

Microsoft Defender for Endpoint(以下、MDE)は、「Windows 10」や「Windows 11」に標準搭載されているウイルス対策製品である「Microsoft Defender」を拡張し、防御だけでなく検知や対応、そして修復までを担う統合セキュリティ製品だ。

さらに、MDEは管理しているデバイスの脅威と脆弱(ぜいじゃく)性の管理にも対応している。定期的に端末のインベントリを取得しており、Microsoftが収集している脆弱性情報と付き合わせ、脆弱性のある端末や脅威の影響を受ける可能性がある端末の一覧をダッシュボードで確認できるようになっている。

MDEによる管理はクラウド上のダッシュボードで行える。管理対象がWindows 10/11端末の場合は、エージェントのインストールも不要だ。MDEのセンサーは、OSに含まれているため、OSとの互換性やアップデートなどの問題を心配しなくてもよい。macOSやLinux、Android、iOSはエージェントとなるアプリをインストールすることで管理可能になる。

「一般的なEDRは検知と対応をメインとしているので、攻撃後のことを対象としているが、MDEは他のEDRにはあまり見られない脅威情報、脆弱性情報も管理でき、攻撃者に先んじて“穴”をふさぐことができる。いわば“攻めの防御”だ」(下坂氏)

その他、話題になっている「アタックサーフェス」(攻撃面)を減少させるルール設定やWeb保護機能もMDEには含まれている。

さらに重要なのは「自動化」という観点だ。MDEには攻撃を検知後、自動で対応する機能も含まれている。これは、サイバー攻撃によってレジストリの変更や設定ファイルの改ざん、タスクスケジューラーの操作といった“変更”が検知された場合に、フルオートでそれらを元に戻すというものだ。

MDEの「自動化」は、Playbookを利用者で作成し定型アクションを自動化するSOAR(Security Orchestration, Automation and Response)ではなく、AIや機械学習を活用して自動修復を行うため、特別な設定なしに、誰でもすぐに効果を得ることができる。

ここには、Microsoftによるサイバー攻撃対策の知見が生きている。攻撃で行われる主な“変更”について多くの知見を有しているMicrosoftだからこそ、その“変更”が攻撃につながるものかどうかを判断できるのだ。

かつてこの機能は管理者の判断によって元に戻す「セミオート」設定になることが多かったが、「攻撃に対するノウハウが蓄積されたことで、ほとんどの攻撃による“変更”をフルオートで元に戻しても問題がないことが分かっている。Microsoftとしては、フルオートで元に戻すことを推奨している」(下坂氏)とのことだ。

このように、Microsoftが狙うのは「フルオート」での対応だ。2022年秋に開催されたイベント「Microsoft Ignite」でも大きくアピールしており、新機能としてマルウェアに感染した端末を自動で隔離する機能なども発表している。この背景には、特に人手による(human-operated)ランサムウェアなどを使う攻撃者の動きが加速していることがある。攻撃から2時間程度で情報が窃取、暗号化されることから、Microsoftは人の手で対応するのではなく、自動でできることは自動で行い、防御を固める方針を採っている。

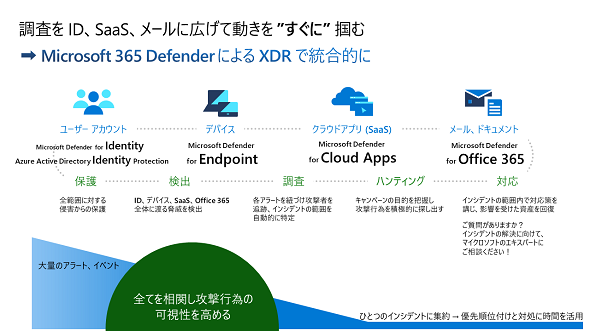

「今後はMDEを含む『Microsoft 365 Defender』の機能として、『Azure Active Directory』などで管理されたIDが侵害された場合、PCの隔離だけでなく、IDも無効化するといった自動化機能も追加する予定だ。Microsoftのセキュリティスイートでそろえることで大きなメリットを提供できる」(下坂氏)

「ベスト オブ ブリード」から「ベスト オブ スイート」のセキュリティへ

かつては、セキュリティ製品はオンプレミスでウイルス定義によるパターンマッチングが攻撃を検知する主要な手段であり、また、その定義の更新頻度は低かった。そういった時代では、複数のセキュリティベンダーの製品を利用することが、セキュリティ能力の向上につながると考えられており、ベンダーロックインは敬遠されがちだった。今は、セキュリティに関しては、ロックインのデメリットよりも、同じベンダーの製品で統一し、エンドポイント、ID、メールといったセキュリティのコントロールポイントを連携させて動作させるメリットの方が大きく上回る。

いま、EDRを検討している企業や組織は、検知や対応の機能だけを比較するのではなく、「シンプル」な運用を目指すべきではないだろうか。規模を問わず、企業や組織が選ぶべきは「ベスト オブ ブリード」ではなく「ベスト オブ スイート」を提供できて、EDRだけではなく全方位のセキュリティをカバーできる製品だろう。

「Microsoftのセキュリティスイートはほとんどの分野をカバーしている。これまで他の安価な製品を使っていた分野も、同じベンダーの製品で統一することをお勧めする。ベンダーごとにサイロ化している運用コスト、手動で対応している部分のコストを勘案すれば、トータルコストは安くなるはずだ。まず、Microsoftの“セキュリティスイート”をチェックしてみてほしい」(下坂氏)

いま、EDRの次のキーワードとして「XDR」(eXtensible Detection and Response)が注目されているが、この“X”部分を含めた守り方こそMicrosoftが得意とするものだ。

日本マイクロソフトは2023年2月28日に開催される「ITmedia Security Week 2023 春」で、パートナーとともに企業や組織の守り方を紹介する予定だ。本稿でMicrosoftのセキュリティスイートやXDRに興味を持った方はぜひチェックしてほしい。

●詳細はITmedia Security Weekで!

2023年2月28日(火)AM10:00より、上記ご紹介したソリューションの詳細事項を、ITmedia Security Weekのセッションにてご紹介。

限られた予算、スキルの中での守り方とは?いま本当に必要なセキュリティ対策とは?

勘所を学ぶ2時間はこちら

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供: 日本マイクロソフト株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2023年2月26日

日本マイクロソフト

日本マイクロソフト

中堅・中小企業だからこそ考えたい、目の前にあるPCのアップデートから始めるセキュリティ対策

中堅・中小企業だからこそ考えたい、目の前にあるPCのアップデートから始めるセキュリティ対策 中堅・中小企業の一歩目を支援する「Microsoft Defender for Business」

中堅・中小企業の一歩目を支援する「Microsoft Defender for Business」