たった一つの設定ミスが致命傷に? 今、ACL運用を自動化すべき「3つの理由」:「この一行、消してもいいのかな……」と迷う場面にさよならを

ハイブリッドワークの推進、クラウドサービスの利用拡大に伴い、ネットワーク管理はますます複雑化している。そこで注目されているのが「NSPM」という考え方だ。NSPMとはどのようなものなのか、現場にとって何がうれしいのか。

新型コロナウイルス感染症(COVID-19)の世界的大流行に伴い、IT環境は大きく変化し、テレワーカーの増加やクラウドサービスの利用拡大が進んだ。こうした動きは日本に限らず、アジア各国、グローバルに共通するものだとFireMonのAPAC副社長、SK Jang氏は言う。

「クラウドが一般的ではなかったころは、新たにアプリケーションを1つ提供したいと思っても、サーバを購入し、そこにOSやソフトウェアをインストールして、設定をして……という多くの作業が必要でした。しかし現在はクラウドを活用することでプロビジョニング(事前の構築、設定作業)が簡単になり、ビジネス側の要請に応じて迅速にアプリケーションを提供できるようになりました」(Jang氏)

一方で「IT環境の複雑化」という新たな課題も浮上している。多くの企業が「既存のオンプレミス環境を使いながら、クラウドも使う(移行する)」といった“ハイブリッドな環境”を利用している。そのため中には「システムが継ぎはぎ状態で、全体の把握ができず、可視性が欠けた状態で運用、管理をせざるを得ない」といった企業もある。

この結果、セキュリティ面でもひずみが生じているとJang氏は述べる。

「ネットワークセキュリティの初期は、アプリケーションやサービスの提供に必要な『DMZ』(DeMilitarized Zone)の部分だけネットワークを分離し、ポリシーを管理するといった方法でセキュリティを保つことができました。しかし現在は、既存のオンプレミス環境の管理に加え、アプリケーションが稼働しているクラウド環境へのアクセスやテレワーカーからのアクセスなどさまざまな接続を管理する必要があります。それに伴って、ファイアウォールや『UTM』(Unified Threat Management)のポリシーの複雑性が爆発的に高まっています」

もはや「人手頼みのポリシー運用」は非現実的

何事も複雑になればなるほど運用は困難になり、設定ミスや見逃しが生じやすくなる。そうなれば、セキュリティレベルの維持も難しくなる。

例えば、オンプレミスやクラウドに散在するファイアウォール/UTMのルールが長大になりすぎて把握できず、「このIPアドレスからのアクセスは拒否する」と設定したつもりが、別のルールで上書きされて素通し状態になっていたり、逆にメンテナンスに必要なアクセスまでブロックされたりするといった小規模な事故を耳にしたことはあるだろう。

そして恐ろしいことにサイバー攻撃者はこうしたミスを見逃さない。クラウドの設定ミスを使ってシステムに侵入され、身代金要求型マルウェア「ランサムウェア」や仮想通貨発掘プログラム「コインマイナー」を仕掛けられた、Webサービスを改ざんされたといったインシデントは実際に発生している。

だが、この状況でシステムやセキュリティの管理者を責めるのは酷な話だ。IT環境がシンプルであれば、担当者が頑張って「運用」でカバーすることも可能だが、システムが大規模化、複雑化し、ネットワーク経路も多様化する中では、現場担当者の頑張りばかりに頼るのはナンセンスだ。「考え方を切り替え、もっと効率化、自動化した運用へと変えていかなくてはなりません」とJang氏は提言する。

ファイアウォール/UTMのルール設定を自動化すれば管理者の負担を減らし、ミスも防止できる。自動化を進めるべき理由は他にもある。1つは「セキュリティレベルを保ちながらビジネスが要求するスピードを実現するために必要だから」だ。

「一般に、ビジネスが求めるスピードを満たそうとするとセキュリティレベルが保てず、逆にセキュリティレベルを守ろうとするとスピードが落ちるという課題があります」(Jang氏)

もう1つは「さまざまな法規制、コンプライアンスを順守するため」だ。「米国やヨーロッパでは、セキュリティに関するルールを守らなかったことで多額の罰金を科され、会社のブランドに大きな影響が生じるケースが報じられています」とJang氏は説明している。国際的な標準やガイドラインを満たしていることを示す上でも「既存の手作業によるレポーティングや監査方式では間に合わない」という。

慢性的な人材不足の中、企業はこうした課題に応えていかなければならない。となれば、やはり何らかのツールを活用しての自動化は不可欠といえる。

ルールの可視化と変更管理で「ミス」「運用コスト」「リスク」を削減

システムが複雑化する中、人手だけに頼った運用、管理は非現実的であり、何らかの形で自動化すべきというアプローチはIT業界全体のトレンドとなっている。例えばクラウドを前提としたインフラについては、構築、設定をコード化する「Infrastructure as Code」というアプローチが進みつつある。設定を見える化し、属人化を排除し、ミスを減らしながら運用できることなどがメリットだ。

このコンセプトを先取りする形で、ファイアウォール/UTMのポリシー(ACL)にフォーカスして設定の自動化、効率化を図るアプローチがある。それが「NSPM」(Network Security Policy Management)だ。FireMonは、ファイアウォールが企業システムで導入され始めた2001年に設立され、NSPM市場を拡大してきた。

「大企業ともなると20年近くファイアウォールを運用していることは珍しくありません。ただ、そういった企業の多くが、ポリシーの設定状況や内容を把握できていないのが実情です。なぜこんなルールが設定されているのか、そのルールが使われているのかどうか、そのルールでどんなリスクがあるのか、を把握する方法を持っていないのです」(Jang氏)

こうした状態でシステム担当者が異動になると「なぜこうしたルールが設定されたか」という背景までは引き継がれず、その結果、代々謎のルールが引き継がれ、消去してもいいのかどうかも判断できないといった事態に陥る。使っているかどうか分からないルールは蓄積していき、やがて数百行、数千行といったレベルになる。とても手作業ではメンテナンスしきれず、機器の入れ替え時にも大きな負担となってしまう。しかも、ここにクラウド環境の管理が加わると複雑性がさらに増す。クラウドとオンプレミスの両環境にまたがって統一されたセキュリティレベルを保つのも難しくなってしまう。

こうした課題を解決するのが、FireMonが提供する「FIREMON(Security Manager)」だ。

FIREMON(Security Manager)は、チェック・ポイント・ソフトウェア・テクノロジーズやフォーティネット、パロアルトネットワークス、シスコシステムズやジュニパーネットワークスなど、主要なベンダーのファイアウォールとUTMにほぼ対応している。また、「Amazon Web Services」(AWS)、「Microsoft Azure」「Google Cloud Platform」などのクラウドの他、SD-WANやSASE(Secure Access Service Edge)ソリューションのポリシー管理もサポートしている。

「オンプレミスとクラウドにまたがり、最大で2万台のファイアウォール/UTMやネットワーク機器のルールを一元的に管理し、可視化できる」とJang氏は説明している。

Jang氏はFIREMON(Security Manager)について「3つの利点」を挙げる。

1.「セキュリティハイジーン」を実現する

異なる環境で運用されているさまざまなファイアウォール/UTMのポリシーを一元的に管理する。変更管理や分析をリアルタイム実施し、リスクを素早く見つけられる。同氏は「ポリシーの分析を通して、セキュリティ侵害やサービス停止といった事故が起こらないように支援します」と言う。ポリシーを最適化することで余分な処理が省かれ、ファイアウォール/UTMの性能向上にもつながるという。

2.ポリシー変更プロセスを自動化できる

ワークフローに基づいて、ビジネス側からのポリシー変更要求に対し、セキュリティレベルを保ちつつ迅速に対応できる環境を実現する。このとき、変更を加えるべき機器や内容をレコメンドしたり、その変更によってどんなセキュリティリスクが生じる恐れがあるかを示したりすることも可能だ。

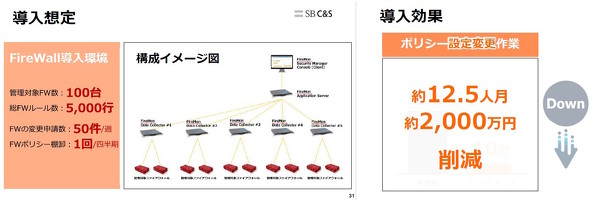

「手作業による既存の変更プロセスに比べ、労力と時間を大幅に減らし、設定ミスによるリスクを最小化できます」(Jang氏)

3.コンプライアンス対策の機能を利用できる

設定されているルールが「PCI DSS」(Payment Card Industry Data Security Standard)、「GDPR」(General Data Protection Regulation)、「CIS Benchmarks」(Center for Internet Security Benchmarks)といった国際標準に基づいているかどうかを確認し、違反があればアラートを発する。コンプライアンスやルールの順守状況のレポートも可能だ。

情報は全てAPI経由でやりとりできるため、マルチベンダーのファイアウォール/UTM製品からAPI経由でポリシー情報を収集したり、逆に変更をプッシュしたりするのはもちろん、「SIEM」(Security Information and Event Management)や「SOAR」(Security Orchestration, Automation and Response)といった他のセキュリティソリューションと連携し、統合的なセキュリティ運用につなげることもできる。

Jang氏は「こうした機能によって、“自動化、効率化されたポリシー運用”を実現し、セキュリティリスクと運用にまつわるコストを大幅に削減します」と語る。すでに全世界で1700社以上の採用実績があるという。

FireMonは今後も、利用者からのフィードバックを受けながらNSPM分野の強化に努めるとしている。また、ネットワークの可視化や脅威検知を実現する「FireMon Asset Manager」、パブリッククラウドの設定ミスを防ぎ、脅威からの保護機能を持つ「FireMon Cloud Defense」といった他のソリューションも組み合わせ「企業のセキュリティリスク低減と、その運用に要するコストの削減に取り組んでいく」という。

日本国内では、SB C&Sがディストリビューターとしてパートナー支援をしており、JSecurityが日本語による保守、テクニカルサポートを提供している。FireMonはさらなる市場拡大に向けて、国内でNSPM分野を開拓するパートナー企業の拡大を目指すという。

“ネットワークセキュリティの中核”であるファイアウォールに再注目

セキュリティ分野は次々に新たなソリューションが登場し、注目を集めてきた。そのため人によっては「いまさらファイアウォール?」という印象を抱くかもしれない。

だがファイアウォール/UTMは20年近く、あらゆる企業のネットワークセキュリティにおいて重要な役割を果たし続けている。これからもそれは変わらないだろ。もしそのポリシー設定に不備やミスがあれば、セキュリティ侵害につながる。あるいはサービスレベルが損なわれ、あらゆるユーザーから「ネットワークが使えない」と苦情が押し寄せることになる、クリティカルな位置付けといえる。

「いくら機器が優れていても、それを使う人間がミスをすれば意味がありません。だからこそ、ポリシーの管理には、もっと効率的で自動化された方法が必要です。企業システムやネットワークの中核であるファイアウォール/UTMの適切な運用に改めて目を向けてほしいと考えています」

メールでのお問い合わせはこちら(SB C&S)

SBCASGRP-securityproductsalespromotion@g.softbank.co.jp

Copyright © ITmedia, Inc. All Rights Reserved.

提供:FireMon, LLC、SB C&S株式会社、株式会社 JSecurity

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2023年4月23日

FireMonのSK Jang氏

FireMonのSK Jang氏