時間が迫る公共組織のガバメントクラウド移行、セキュリティ統制はどうすればよいのか:キンドリルのエキスパートが提言

地方自治体などは、2025年度末までに20業務をガバメントクラウドに移行するよう定められている。アプリケーション移行やモダナイズの計画、設計、実行など、クリアしていかなければならない課題は多い。さらに担当者の頭を痛めるのが「セキュリティ統制」の問題だ。これについて、AWSセキュリティのイベントでキンドリルジャパンのエキスパートが提言を行った。

2023年3月10日、公共・金融分野の組織がセキュリティについての理解を深めるためのセミナーイベント「AWS Security and Risk Management Forum」が開催された。

公共分野を対象としたセッションでは、「ガバメントクラウド時代、公共組織に求められる『セキュリティ統制』とは」と題し、クラウドを活用する公共組織におけるセキュリティ課題の解決について、キンドリルジャパンの山口牧人氏(公共・公益事業本部 公共事業部 営業部長)と臼杵翔梧氏(ストラテジック・サービス本部 クラウドテクノロジーサービス事業部 クラウドソリューションデザイン クラウドアーキテクト)が解説した。

キンドリルは、2021年9月にIBMのマネージドインフラストラクチャサービス事業が分社化して誕生した新しい会社だ。しかし、IBM時代を含めれば、80年にわたり日本でビジネスを続けており、長い歴史の中では官公庁や自治体などで多くの実績がある。同社は、「ネットワーク&エッジ」「セキュリティ&レジリエンシー」「クラウド」「アプリケーション&データAI」「メインフレーム」「デジタルワークプレース」という6つの技術領域を得意としている。

「それぞれの領域に専門家を配置し、お客さまのさまざまな困りごとを支援しています」と山口氏。同社は設計から構築、運用に至るまでの支援をワンストップで提供でき、特に運用部分には力を入れている。運用は人を大量に投入する人海戦術ではなく、AIを用いて極力自動化することで効率化し、対処している。

時間が限られ、人材も不足する中で行われるガバメントクラウドへの対応

デジタル庁では、行政手続きのオンライン化やデジタル田園都市国家構想の実現など、デジタル社会の実現に向けて6つの重要施策を掲げている。このセッションでは「クラウド・バイ・デフォルト」、さらにはサイバーセキュリティなどの安全・安心確保を話題の中心に取り上げた。まず山口氏は、現状の自治体情報システムの標準化は時間が限られており、さらに「ICT人材不足」「業務見直しの手間や負担」「システム移行手法」という課題があると指摘した。

地方自治体などは、2025年度末までに20業務を「ガバメントクラウド」に移行するよう定められており、残された時間は3年ほどしかない。3年で計画を立て、移行までをスムーズに実施するには各自治体にとって大きなチャレンジになる。日本には1700もの自治体があり、全てが同時並行的に計画や構築を進めることになる。

ICT人材の不足は、政府や自治体側だけの問題ではない。「支援するわれわれSI企業の側にもシステムエンジニア(SE)不足の課題があり、限られた時間の中では人的な問題も発生します」と山口氏は言う。人材が不足すれば、当然ながら計画や移行作業にも手間取り、さらに時間がかかることにもなる。

自治体などのシステムは多くがオンプレミスで構築されており、それをクラウドに「リフト&シフト」していくことになるが、そのための情報が不足しているという課題もある。最適なモダンアプリケーションやクラウドネイティブ技術の選択に関する情報が少なく、これが頭を悩ますことになるが、セキュリティや統制に関する情報も不十分であり、安心してクラウド化できる状態とはいえない。

実際、標的型攻撃やランサムウェア攻撃による被害が多くの公共組織で発生しており、大きな問題となっている。これらはオンプレミス環境特有の問題ではなく、クラウドでも対策しなければならないものだ。

ガバメントクラウドにおけるセキュリティはマルチアカウント管理が基本

「アマゾン ウェブ サービス(AWS)」にはマルチアカウント管理の考え方があり、アカウント単位でサービス機能を集約し、利用者や環境を分離してセキュリティ運用の効率化を図っている。

このアプローチでは、まず「AWS Organizations」の組織の頂点となる管理アカウントを用意し、「AWS Control Tower」を用いることでログアーカイブや監査などのセキュリティ管理用アカウントを作成する。それらに加えて、AWS内外の通信を管理するネットワークアカウントや共有機能を集約した共通サービスアカウントなど、運用系機能のためのアカウントを設定する。サービスごとの業務ワークロードで利用するアカウントは、これらとは別に払い出す。

「デジタル庁が進めるガバメントクラウドでも、このようなAWSのマルチアカウント管理の考え方をベースに、アーキテクチャが組まれています」(臼杵氏)

キンドリルが構築するAWS共通基盤でも、マルチアカウント構成によりセキュリティを担保するようにしていると説明する。

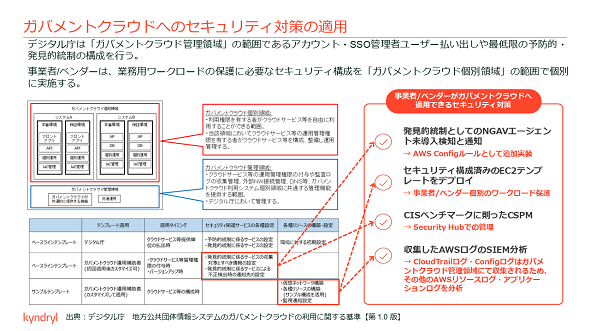

●事例1:発見的統制としてのNGAVエージェント未導入検知と通知

臼杵氏はAWSセキュリティソリューション事例の1つ目として、「Amazon EC2 (Amazon Elastic Compute Cloud)」インスタンスにおいて、「NGAV(Next Generation Anti-Virus:次世代アンチウイルス)」エージェントを使った、未知のマルウェアにも対応する発見的統制を紹介した。

AWSには「Amazon GuardDuty」があり、「Malware Protection」を有効にすると、疑わしい動作の検出をトリガーとしてエージェントレスでマルウェアのスキャンと検知が可能となる。

さらに、マルウェアの停止や動作分析まで行いたければ、サードパーティー製のNGAVソリューションを追加する。とはいえ、これらはエージェントが導入されていなければ効果を発揮できない。そこでキンドリルでは、NGAVエージェントの未導入を検知する仕組みを、AWS CloudFormationのテンプレートとして提供している。

「これは『AWS Systems Manager』『AWS Systems Manager(SSM)インベントリ』『AWS Config』『Amazon EventBridge』などのAWSリソースを組み合わせて実現するもので、Amazon EC2インスタンスに導入されたパッケージの一覧を収集し、NGAVエージェントが導入されていなければ運用担当者に通知します」(臼杵氏)

エージェント未導入を検知すると、通知に加えて自動的にエージェントを導入する仕組みの構築も行っている。

●事例2:セキュリティ構成済みのAmazon EC2テンプレートを提供

利用者が、Amazon EC2のデプロイ時に必要なセキュリティ設定やNGAVエージェントの導入までを、自動的に行えるようにするのが2つ目の事例だ。組織の管理者が「CloudFormation」のテンプレートをあらかじめ作成しておき、「AWS Service Catalog」のポートフォリオとして用意する。このポートフォリオを利用者のアカウントへ共有し、組織標準が適用されたAmazon EC2インスタンスを利用者が手間をかけずにデプロイできるようにするのだ。

ガバメントクラウドではデジタル庁と事業者が責任範囲を分担して管理する

●事例3:CISベンチマークにのっとったCSPM

3つ目の事例として臼杵氏が紹介したのは、「CSPM(Cloud Security Posture Management:クラウドセキュリティ態勢管理)」だ。AWSを利用していて、セキュリティ設定が十分かどうか分からないケースはよくある。その場合には、誤った設定で予期せぬ情報漏えいや設定不備を突いた攻撃などが懸念される。

これについては、米国のセキュリティ標準化団体であるCIS(Center for Internet Security)が定義する「CIS AWS Foundations Benchmark(CISベンチマーク)v1.4.0」にのっとった設定とすることで、一定レベルのセキュリティ設定と実装を確保できる。

「キンドリルではパートナー企業と協業したセキュリティ診断で、納品段階で正しくセキュリティが設定されているかどうかを手組みのツールでチェックしてきました。『AWS Security Hub』にもCISベンチマークv1.4.0のコントロールがあり、それを有効化するとお客さま自身でAWSアカウントのセキュリティ準拠状況を確認できます」(臼杵氏)

この機能もマルチアカウント管理のサービスと統合されており、共通基盤の管理者が各利用者アカウントの設定状況を一元的に確認できる。とはいえ、全てのアカウントの非準拠状況を通知すると情報が大量になってしまう。「項目の重要度などに応じた通知や、スコア化してそれを能動的に見に行くような運用設計も必要になるだろう」と臼杵氏は説明する。

AWSには便利な機能がある一方で、AWS Security HubではCISベンチマークのバージョン更新に追随するのに時間がかかり、常にCISの最新の推奨値でチェックできるわけでもない。AWS Security Hubの対応待ちの間は、別途「AWS Config適合パック(AWS Conformance Packs)」を補助的に活用するなどで対処することになる。その上で、準拠できていない状況が見つかれば、それを自動修復する仕組みも構築する。

●事例4:収集したAWSログのSIEM分析

4つ目の事例は、収集したAWSログのSIEM(Security Information and Event Management)による分析だ。マルチアカウント管理の環境では、各AWS環境のログを一元収集するログアーカイブアカウントを使用する。セキュリティに関わるAWSリソースのログやアプリケーションログを収集するポリシーを組織で決めておき、集まったログをSOC(Security Operation Center )やCSIRT(Computer Security Incident Response Team)などのセキュリティチームで分析する。インシデント発生時には、統一的な対応を迅速に行う。これにより、AWSの利用者は業務利用に集中し、セキュリティ対応はセキュリティチームに任せるという役割分担が実現できる。

これに必要なSIEM製品は、サードパーティーから強力なものが提供されており、それらをAWSサービスと組み合わせることとなる。AWSネイティブなサービスで機能を固めたい場合には、「アマゾン ウェブ サービス ジャパンで『SIEM on Amazon OpenSearch Service』というSIEMをオープンソースで公開しています」(臼杵氏)とのことだ。キンドリルが提供するAWS共通基盤では、CCoE(Cloud Center of Excellence)やSOCの組織の設置のコンサルティングと合わせて、ログ収集と分析の仕組みの導入も提案する。

デジタル庁の資料では、デジタル庁の管理範囲と地方自治体・事業者が管理する業務機能に対する責任範囲が定義されており、さらに事業者側がどのようなセキュリティ機能を実装できるかも明らかにされている。ここで説明したAmazon EC2のエンドポイント保護やCISベンチマークにのっとったCSPM、ログ分析などの対応は、事業者側が個別に検討する範囲となる。

「原則として大きなAWS Organizationsの組織がデジタル庁で管理され、その中の利用者アカウントを事業者に提供する構図となっています」(臼杵氏)

個別のセキュリティ設計は今後さらに議論が進む可能性もあり、個別検討の範囲はより小さくなる可能性もあるという。

最後に山口氏は、キンドリルが全体の1%しか認定されていないAWSパートナーシップ最上位のAWS プレミアティアサービスパートナーであり、両社が密接に協業していることを強調した。キンドリルには世界に8000人以上、日本にも700人以上のAWS認定資格の保有者がおり、「このようなAWSの豊富な知見で皆さまを支援します」と説明した。クラウドを含めインフラに関しては得意としているので、何か課題があればぜひ相談してほしいとしてセッションを締めくくった。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:キンドリルジャパン株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2023年5月29日

キンドリルジャパンの山口牧人氏

キンドリルジャパンの山口牧人氏 キンドリルジャパンの臼杵翔梧氏

キンドリルジャパンの臼杵翔梧氏