総務省ガイドラインを活用したクラウドセキュリティ対策 簡単な実践方法とは:従来型の対策では事故は防げない!

クラウドの利用が広がる一方で、クラウドネイティブな環境への適応が遅れ、セキュリティ対策への認識不足や設定ミスによるセキュリティ事故が多発している。どうしたらクラウドのセキュリティ事故を防げるのか、どのような対策があるのか――。2人のエキスパートが総務省のガイドラインに準拠したクラウドセキュリティの設定や運用を実践するためのポイントを解説した。

クラウドの設定ミスによる情報漏えいを受け、総務省がガイドラインを発行

企業や組織でのクラウド利用が広がる中、クラウドサービスの設定ミスに起因した情報漏えいが多発している。例えば、クラウドストレージサービスとしてさまざまな用途で利用されるものに「オブジェクトストレージ」があるが、この設定ミスによる情報漏えいがたびたび起こっている。

オブジェクトストレージは、「Amazon Web Services(AWS)」や「Microsoft Azure(Azure)」「Google Cloud Platform(GCP)」といった主要クラウドサービスプロバイダーが提供している。ただし、安全に利用するためには、ユーザーアカウントの権限設定やフォルダ/ファイルの適切な公開設定が必須だ。これが適切に設定されていないと、権限を持たないユーザーが公開されているデータに自由にアクセスできる状態になってしまう。

パロアルトネットワークスの西田和弘氏(Prisma Cloudシニアソリューションアーキテクト)はこう解説する。

「AWS、Azure、GCPなどをマルチクラウド環境で利用するユーザーが増えている。また、管理者にも幅広い知識が必要で、知識のアップデートが追い付かない状況だ。クラウドが利用しやすくなったことで、クラウドに対するスキル不足、セキュリティへの認識不足が露呈し、セキュリティ事故が起こりやすくなっている」(西田氏)

クラウドの設定ミスによる情報漏えいなどが多発する中、日本政府は2022年3月にセキュリティ対策の注意喚起を発出し、リスク低減措置として「パスワードが単純でないかどうかのチェック」「アクセス権限の確認」「多要素認証の設定」「不要なアカウント削除」などを推奨。さらに、2022年10月には総務省が『クラウドサービス利用・提供における適切な設定のためのガイドライン』を発行している。

NTTコミュニケーションズの戸畑洋介氏(プラットフォームサービス本部 マネージド&セキュリティサービス部 セキュリティサービス部門 課長)は次のように補足する。

「総務省のガイドラインでは、従来型のセキュリティ対策は、クラウドネイティブな環境には必ずしも適さず、クラウド特有の環境を理解し、クラウド環境に即した対策が必要だと訴えている。クラウドの設定項目を10項目(「7. その他の設定項目」を除く)に整理し、設定ミスをチェックできるようになっている。チェック時には、企業や組織におけるクラウドの利用方針やガバナンスを集中的に管理する役割を担う組織としてCCoE(Cloud Center of Excellence)の必要性や、CSPM(Cloud Security Posture Management:クラウドセキュリティ態勢管理)の必要性も訴えている」(戸畑氏)

「従来型セキュリティでは解決しない」意識でガイドラインの10項目をチェック

今やクラウドを利用する上で、総務省のガイドラインに沿ったセキュリティ対策は必須といえる。だが、具体的にどうすればよいのか。まずは10項目に沿った対策の計画を立てる必要がある。ガイドラインが提示する項目は次のようになる。

1. IDとアクセス管理(IAM)

2. ロギングとモニタリング

3. オブジェクトストレージ

4. インフラ管理

4-1. 仮想マシン

4-2. ネットワーク

5. セキュリティ等の集中管理

6. IaaS/PaaSが提供するその他のサービス

6-1. 鍵管理

6-2. PaaSが提供するアプリケーション

6-3. データベース

6-4. コンテナ

7. その他の設定項目

「クラウドセキュリティについては10項目が提示されている。このガイドラインは米国の『CIS(Center of Internet Security) Benchmark』を参照しており、非常に分かりやすくまとまっていて、従来のオンプレミスにはなかった考え方も網羅されている。クラウド上でのシステム構築には、この10項目に沿ってチェックすることをお勧めする」(戸畑氏)

戸畑氏によると、情報漏えいが多発する背景には、従来型セキュリティの延長線上でセキュリティを考えていることが挙げられるという。例えば、上記の「1.IDとアクセス管理」について、二要素認証を推奨している企業も多いが、運用中に後から追加されたユーザーが二要素認証の設定がされていないケースもある。古いユーザーが棚卸しされずに放置されていて、それが攻撃者に付け入る隙を与えることもある。西田氏も次のように補足する。

「多要素認証を含めたID管理や監査/フローログの取得、オブジェクトストレージのアクセス権設定などは、オンプレミス時代には存在しなかった概念だ。これらクラウド特有の設定を理解しないまま運用していると、セキュリティ事故につながる。クラウドのセキュリティ事故や情報漏えいを防止するには、まずは『従来型のセキュリティ対策では解決しない』という理解が重要だ」(西田氏)

その他、オートスケールやAPI管理、コンテナ、マイクロサービスといったクラウド特有の概念と、そのためのセキュリティ対策が求められるケースは多い。

「クラウド(IaaS)上のセキュリティ対策として『ウイルス対策ソフトウェアやEDR(Endpoint Detection and Response)、脆弱(ぜいじゃく)性スキャナーを導入しているので大丈夫』という方もいるが、それだけではクラウドネイティブな機能への対策としては不十分だ。例えば、オートスケールで自動的にWebサーバ(VM)が拡張したときのVMのセキュリティ対策、コンテナ環境で動作しているシステムへの対策などは、エージェントを導入することが難しい場合が多い。スピード感のある運用が難しく、それが抜け穴になってしまう」(戸畑氏)

CIS Benchmarkに準拠してマルチクラウド環境で設定ミスに対応できる「Prisma Cloud」

総務省のガイドラインでも推奨しているCSPMは、クラウド上で利用しているサービスの設定ミスや不備を見つけることができるツールだ。例えば「多要素認証が設定されていない」「SSH(22番ポート)が開いている」「オブジェクトストレージがインターネット上に公開されている」といったことを管理画面上で確認できる。

「これらの設定ミスは、重大なセキュリティ事故につながる可能性が高く、すぐに対処しなければならない。ただ、セキュリティ設定項目の10個の確認事項を人が手作業で毎日チェックするのは現実的ではない。そこでCSPMのようなツールを導入して、推奨設定を逸脱しているものがあれば検知してアラートを上げる仕組みを整えることが重要になる」(戸畑氏)

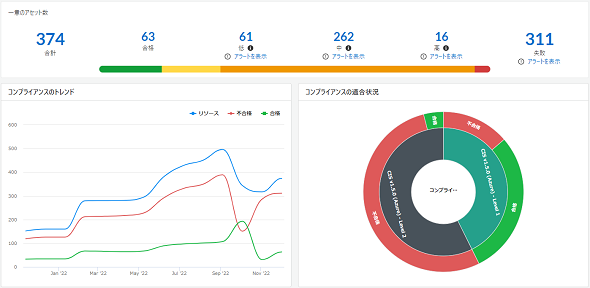

CSPMに対応する製品としてパロアルトネットワークスが提供しているのが「Prisma Cloud」だ。Prisma Cloudは、CIS Benchmarkに準拠しており、コンプライアンスレポート機能によって準拠状況をスコアリングして表示できる。

「コンプライアンスレポート機能で設定状況を一目瞭然にし、どの設定が要件を満たしていないのかを把握でき、適切で迅速な対処が可能になる。また、コンプライアンス基準は、カスタムで作成できる。例えば、総務省のガイドラインで指示された項目のみをピックアップして、自社の要件としてコンプライアンス基準を作っておくことも可能だ。このため、自社の要件からクラウド運用が逸脱した場合にいち早く検知できる」(西田氏)

Prisma Cloudでは、セキュリティレベルが「Critical」「High」「Medium」といったステータスの設定があると、アラートが自動的に上がる。また、APIで各クラウドと連携できるので、検査ポリシーと組み合わせて、マルチクラウド環境で設定ミスや不備に対してアラートを出すことも可能だ。

導入においても、既存システムへの影響がほとんどないことも特徴だ。これは、ウイルス対策ソフトウェアのようにエージェントを各VMにインストールして検知するように設定するのではなく、各クラウドアカウント(AWS、Azure、GCP)とAPI連携できるからだ。

「マネージドCSPM」を利用することでCCoEとしての運用も可能に

Prisma Cloudはクラウドネイティブなアーキテクチャを備えたセキュリティプラットフォームサービスだ。Gartnerが提唱する「CNAPP(Cloud Native Application Protection Platforms)」を網羅したクラウドネイティブ環境のセキュリティ製品といえる。カスタムポリシーでは、機械学習を使用した脅威検知も可能だが、気を付けたいのは導入や運用に多少のノウハウが必要なことだ。

「パロアルトネットワークスでは、お客さまと一緒にPrisma Cloudを検証する。導入前に一度PoC(概念実証)を実施して、有効性を確認してから導入するが、PoC時に、設定ミスの検知やアラートが想像以上に多く出てくることがある。設定ミスの発見を自動化できても、アラートが大量に発生するとその対応が大きな負担になる。設定ミスを発見することではなく、設定ミスをつぶし、侵入口を少しでも減少させることがゴール。導入してからの運用の方が重要だ」(西田氏)

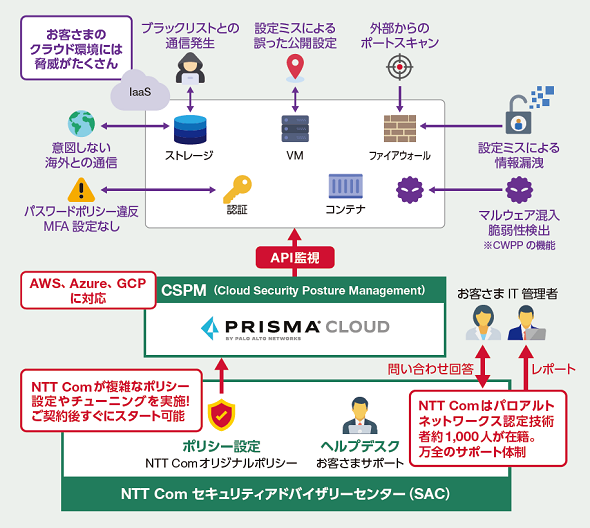

そこでパロアルトネットワークスが提案しているのがマネージドサービスの利用だ。具体的には、パートナーのNTTコミュニケーションズと連携して、「マネージドCSPM」を提供している。

マネージドCSPMでは、Prisma Cloudのライセンス調達、初期設定、検知ポリシーの設定までをNTTコミュニケーションズが一括で行う。検知ポリシーの設定は煩雑だが、同社の運用ノウハウを基に推奨設定が投入され、検知精度の向上が可能だ。運用中の継続的なポリシーチューニングも任せることができる。パロアルトネットワークス認定技術者が約1000人在籍しているNTTコミュニケーションズでは、万全なサポート体制を構築している。

「CSPMは、設定ミスを発見する非常に有効なツールだが、アラートを検知後、どのように対応するのか、その運用ルールを定めておくことが重要になる。せっかく検知しても、修正されずにほったらかしになっていたら意味がない。また、導入や運用の負担はマネージドサービスを利用することで大きく削減できる。マネージドサービスはCCoEの業務を強力にサポートできる。定期的に、CSPMのアラートをクラウド横断で確認し、『Critical』な設定ミスが見つかれば、各クラウドの管理者に是正を促すなどのPDCAが可能になる」(戸畑氏)

Copyright © ITmedia, Inc. All Rights Reserved.

提供:パロアルトネットワークス株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2023年8月2日