セキュリティ機能を包括的に提供する「シングルベンダーSASE」のメリットとは?:複数ベンダーの継ぎはぎSASEに課題あり

テレワークが普及し、さまざまな場所からアプリやデータを利用する機会が増えたことで脚光を浴びているのが「SASE」だ。だが、SASEの活用が進むにつれて、徐々に課題も浮上してきている。その課題とは何か。解決策はあるのか。

本記事のアンケートにご協力をお願いします。記事を読んだ上でご回答ください。

※途中で締め切ることがあります。

コロナ禍をきっかけに、国内でもテレワークが普及した。オフィス回帰が言われるようになった今でも、出社とテレワークを組み合わせたハイブリッドワークを採用し、従業員のワークライフバランスを重視した働き方を追求する動きは継続している。

これ自体は歓迎すべきことだが、企業にとっては新たなリスクも生じている。これまでオフィス内にいた従業員が、自宅や外出先など、多岐にわたる場所で業務アプリケーションを利用することが当たり前になった。アクセス先のアプリケーションやデータも、オフィスやデータセンターといった“閉じた”場所だけでなく、SaaS(Software as a Service)をはじめとするクラウドなどに分散している。

さまざまな場所から、いろいろな場所にあるアプリケーションやデータにアクセスするITインフラをいかに防御するかが、今、企業の課題になっているといえる。

その解決策としてここ数年脚光を浴びているのが、「SASE」(Secure Access Service Edge)だ。複数の機能を有するSASEを構成してセキュアなインフラを構築するために、各機能で強みを持った製品が登場してきた。働き方の変化を踏まえ、SASE導入に意欲的な企業も増えている。

その一方で、こうした既存のSASE製品の課題が徐々に明らかになっている。その課題とは一体何か。どのようにして解決していけばよいのか。

複数ベンダーの組み合わせによって生じるセキュリティギャップと運用負荷の増大

SASEはインターネットへのアクセスを保護する「SWG」(Secure Web Gateway)、クラウドアクセスを制御する「CASB」(Cloud Access Security Broker)、安全なリモートアクセスを保証する「ZTNA」(Zero-Trust Network Access)などを包括した「SSE」(Security Service Edge)と、WAN(広域ネットワーク)にセキュリティを組み込んでネットワークを保護する「セキュアSD-WAN」を組み合わせ、ユーザーがどこにいようとも、同一レベルのセキュリティを保証する仕組みだ。

先行してSASE製品を提供してきたベンダーは、クラウドネイティブを志向しており、それが導入のしやすさにつながってきた。その半面、既存のオンプレミスインフラやデータセンターを安全につなぐ“エッジ”部分が抜け落ちがちといえる。

既存のルーターやファイアウォールとつなぎ込むにしても、その接続性を誰がどう保証し、不具合が発生した際の切り分けはどうするのか、といった問題が付きまとう。始めから全てのITインフラをクラウドベースで構築するスタートアップ企業ならともかく、多くの日本企業におけるハイブリッドワークインフラの保護となると不十分といえるだろう。

また、ある製品はCASBが得意でもSWGは苦手、逆にSWGを得意とする製品ではCASBやZTNAが提供できないといった状況でSASEを構成しようとすると、どうしても複数のベンダーを組み合わせて“継ぎはぎ”になってしまう。これが、運用面での大きな課題を招いているという。

フォーティネットジャパンの今井大輔氏(マーケティング本部 プロダクトマーケティングマネージャー)は次のように話す。

「複数ベンダーだと、そもそも管理画面が異なり、設定作業が複雑になる上に、同じセキュリティポリシー、同じ設定にしたくても、セキュリティギャップが生じるといった問題が発生します」

せっかくSASEを導入してセキュリティを強化するはずが、「社内にいるときは止められても、社外にいるときは制御できない」といった“すり抜け”が発生する恐れもあるという。

複数ベンダーだと、 出力されるログのフォーマットも全く異なる。「SIEM(Security Information and Event Management)で統合管理しようにも、多くの手間がかかります。連携部分を作り込みダッシュボードとレポートを作成するだけで数カ月かかることがありますし、できるとしても高度なスキルが必要なため、属人化してしまいがちです」(今井氏)

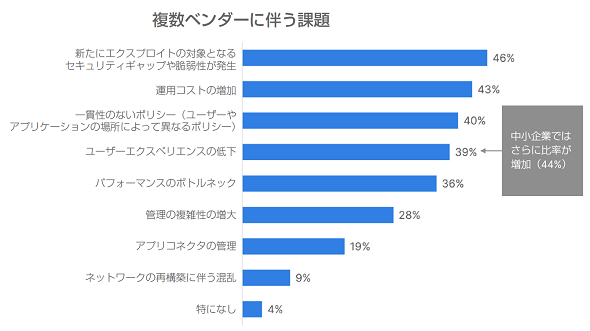

こうした課題はFortinetによるゼロトラストやSASEに関する調査からも明らかだ。複数ベンダーを組み合わせたSASE導入時の課題として、「セキュリティギャップや脆弱(ぜいじゃく)性の発生」「運用コストの増大」といった回答が多く上っている。

複数ベンダーに起因する問題は他にもある。例えば、製品ごとに異なるエージェントをクライアントPCに導入すると、時にはエージェント同士が競合したり、アップデート時に不具合が生じたりするなど、クライアント管理の負荷が増大してしまう。利用する従業員にとっても、用途ごとにいちいち使い分けるのは面倒であり、決して優れたユーザー体験を提供しているとはいえない。

さらに、製品ごとにサポート窓口が分かれていると、いざ障害が発生したときの連絡先も不明瞭だ。一刻も早く障害を解消したいのに、「それはうちの問題ではありません」とたらい回しにされるリスクがある上に、そもそも切り分け作業も自社で行わなければならない。ライセンス体系も複雑になり、ユーザー数を拡張したいときのコスト予測が困難になる。

「SASEの各機能を、全て異なるベンダーの製品で実現したときを想像してみると、どれほど大変かは想像に難くありません。全てを1社でとまではいきませんが、数を絞って構築することが現実解になると思います」(今井氏)

市場の潮流となりつつある「シングルベンダーSASE」を具現化したFortiSASE

Gartner®は、2023年よりSASEを構成する個々の機能ではなく、「シングルベンダーSASE」というカテゴリーで「Magic Quadrant™ for Single-Vendor SASE(Single-Vendor SASEについてのマジック・クアドラント)」を発表している(※)。このことからも分かるように、市場の潮流は統合されたSASEに向かいつつある。

「ある程度ベンダーの数を絞り、運用負荷を抑えつつSASEを構成することの重要性を、ユーザーの皆さまも気付き始めています」(今井氏)

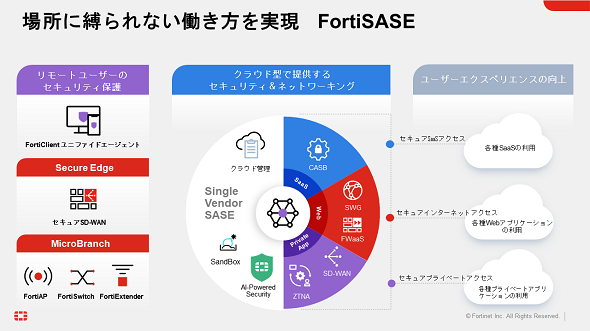

Fortinetが提供する「FortiSASE」も、そんなシングルベンダーSASEの一つだ。Firewall as a ServiceやSWG、CASB、ZTNAといった機能を統合したSSEと、セキュアSD-WANを組み合わせ、包括的に提供する。

その特徴は、クラウドベースのSSEに加え、海外はもちろん、国内でも多くの企業で採用されているUTM(Unified Threat Management)アプライアンス「FortiGate」をエッジとして活用できること。そして、FortiGateで動作している独自OS「FortiOS」をベースに作られていることで、FortiGateの既存ユーザーにとってはなじみのある管理画面を通して直感的に操作し、同一のセキュリティポリシーを設定できることだ。

「現在FortiGateをお使いであれば、最も簡単に使い始められるSASE製品といえます。これは、セキュリティギャップを回避できるというメリットにもつながります」(今井氏)

また、世界でも高いシェアを誇るFortiGateを通して蓄積してきた脅威インテリジェンスを活用できることも特徴だ。

「FortiGateで検出した脅威情報をはじめ、膨大な情報を機械学習とAIで分析した上で提供しているので、非常に高品質のセキュリティサービスです」(今井氏)

クライアント側のエージェントも「FortiClient」1つに統合できる。1つのエージェントだけで、VPNからFortiSASEまで全てをカバーできるので、管理者の運用負荷も軽減され、ユーザーもあれこれ難しいことを考えなくて済む。

もちろん、ライセンス体系も統合されている。「1つのライセンスで全ての機能を利用できる、非常にシンプルで分かりやすいライセンス体系を採用しています」(今井氏)。さらにサポート窓口もFortinetだけで済み、障害時にも速やかな回答が期待できる。

しかも、クラウド型サービスなので、基盤の運用はFortinetが行う仕組みだ。「バージョンアップや脆弱性対応を自分たちでやる必要がなく、Fortinetに任せられます。運用負荷を増やすことなく、必要な機能だけを利用できることもメリットです」(今井氏)

統合されたSASEを1社で提供するFortinetへの評価

Fortinetでは、SASEに必要な全ての機能をそろえたFortiSASEと、実績あるFortiGateを組み合わせることで、従業員がどこにいても同一レベルのセキュリティで守られるインフラが実現できると考えている。

「SD-WANや次世代ファイアウォールで守るべき領域と、リモートにいる従業員の保護を、それぞれ別のアプローチで、しかもシングルベンダーで統一したセキュリティポリシーによって守ることが重要です」(今井氏)

もちろん、そんな統合されたSASEを提供できるのは、企業としての体力やリソース、セキュリティに関する知見を備えた限られた企業だけになるだろう。Fortinetはそれができる数少ないベンダーの一つであり、新たな働き方に適したセキュリティを提供する。特に、FortiGateを既に利用している場合は、最適なSASE製品といえる。

「FortinetのSASE製品には多くの特徴的な優位性がありますが、近年は海外の評価機関からも非常にポジティブな評価を頂いております。例えば、2023年のGartnerによるシングルベンダーSASEのMagic Quadrantではチャレンジャーの一社に位置付けられました(※)。これは、Fortinetが業界で幅広く統合されたセキュリティとネットワークの製品を持ち、さまざまなニーズに対応できることが認められたと考えています」(今井氏)

また、Forresterの「TEI」(Total Economic Impact™:総経済効果)調査によると、Fortinet SASEの中核の一つ、セキュアSD-WANを導入した企業は、以下のようなメリットを得ているという。

- 投資利益率(ROI):300%、投資回収期間:8カ月

- セキュリティ/ネットワークチームの生産性が50%向上

- ネットワーク障害の回数が65%減少

「FortinetはSASE製品を通じて、お客さまのビジネスに必要なセキュリティの機能を提供するだけではなく、投資に資する費用対効果も提供しています」(今井氏)

※Gartner, Magic Quadrant for Single-Vendor SASE, Andrew Lerner et al., 16 August 2023

※GartnerおよびMagic Quadrantは、Gartner, Inc.または関連会社の米国およびその他の国における登録商標およびサービスマークであり、同社の許可に基づいて使用しています。All rights reserved.

※Gartnerは、Gartnerリサーチの発行物に掲載された特定のベンダー、製品またはサービスを推奨するものではありません。また、最高のレーティングまたはその他の評価を得たベンダーのみを選択するようにテクノロジーユーザーに助言するものではありません。Gartnerリサーチの発行物は、Gartnerリサーチの見解を表したものであり、事実を表現したものではありません。Gartnerは、明示または黙示を問わず、本リサーチの商品性や特定目的への適合性を含め、一切の責任を負うものではありません。

関連リンク

- フォーティネット

- セキュアアクセスサービスエッジ(SASE)

- セキュア SD-WAN

- 2023年 Gartner シングルベンダーSASEのマジック・クアドラント:フォーティネット、チャレンジャーの1社に位置づけられる

- フォーティネットのセキュアSD-WANに関するForrester TEI(Total Economic Impact:総経済効果)調査

- Gartner, Magic Quadrant for Single-Vendor SASE, Andrew Lerner, Jonathan Forest, Neil MacDonald, Nat Smith, Charlie Winckless, 16 August 2023

Copyright © ITmedia, Inc. All Rights Reserved.

提供:フォーティネットジャパン合同会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2023年12月30日

フォーティネットジャパン

フォーティネットジャパン