日本銀行、みずほフィナンシャルグループが議論、金融セクターにおけるセキュリティ対策最前線:プロセス、ピープル、テクノロジーの3本柱で支える

2023年9月27日、金融財政事情研究会主催によるセミナー「金融サイバーセキュリティカンファレンス 2023 特別編 ラテラルセキュリティ/ゼロトラストを考える」がオンラインで開催された。金融機関におけるネットワークセキュリティの最新動向について、制度や現状などの「プロセス」、現場における「ピープル」、そしてリスクを最小化する「テクノロジー」の3本柱から、現状と未来を考えるセミナーだ。

「プロセス」から金融セクターのセキュリティ強化を考える

基調講演では、日本銀行 金融機構局 上席考査役(システム・業務継続) 山崎真人氏が「金融機関のサイバーセキュリティ管理態勢の強化に向けて」と題して登壇した。金融セクターにおいて求められる、巧妙化するサイバー攻撃への対策と、その取り組み状況をプロセス策定の立場から解説した。

サイバー攻撃、特に「ランサムウェア」については、金融系だけではなくさまざまな業種で被害が発生している。これは「閉域網」であることを信頼し切った、セキュリティ意識の低さ、内部対策が不十分なことに起因する。こうした現状について山崎氏は「サイバー犯罪者もコア資産にアクセスしやすくなっている。デジタル化の推進とサイバー空間のリスクは表裏一体といえる。バランスの取れた対策が必要だ」と指摘する。

そこで注目されているのが「ゼロトラスト」だ。ゼロトラストを実現するためには幾つかの要素が必要だ。侵入後の不審な挙動を検知できるように、「EDR」(Endpoint Detection and Response)をはじめとする“振る舞い検知型ソフトウェア”の導入、「SOC」(Security Operation Center)、「CSIRT」(Computer Security Incident Response Team)といった監視や検知、対応を行う組織の整備、対策の有効性を確認する「TLPT」(Threat-Led Penetration Testing)などの実践型の侵入テストがある。

金融機関におけるゼロトラストの展開状況はどのようになっているのだろうか。山崎氏は、498の地域金融機関が2022年7〜8月に行った自己評価について「地域金融機関におけるサイバーセキュリティセルフアセスメントの集計結果(2022年度)」を基に解説した。

地域金融機関によってデジタル化への取り組み状況に違いがあることを考慮する必要はあるが、総じて現状は「道半ば」といった様相だ。マルウェアに対し、水際対策としての境界型防御はしっかりと講じられているものの、EDRなどの振る舞い検知型ソフトウェアによる対策は未実施の金融機関もある。SOCやCSIRTは多くの金融機関に設置されているが、内部の通信状況や不審な挙動の検知が十分に行われていない金融機関もある。また、TLPTに関しては検討段階の金融機関が多い。

「多くの金融機関がサイバー空間を舞台としてビジネスの拡大を志向している。その際、足元の脅威動向やリスクの高まりを踏まえると、境界型防御にとどまっている金融機関においては、侵入を前提とした多層的な対策にいち早く頭を切り替えてほしい。また、EDRの導入やSOCの整備などゼロトラストを意識した対策が進んでいる金融機関についても、実践型の演習など、引き続き体制の強化に努めてほしいと考えている」(山崎氏)

「ピープル」の視点を現場から語る

特別講演では、みずほフィナンシャルグループ 執行理事 情報セキュリティ共同担当(グループCO-CISO)の寺井 理氏が「みずほフィナンシャルグループにおけるサイバーセキュリティの取組み」と題して登壇した。

現在の金融セクターは、DX(デジタルトランスフォーメーション)を積極的に推進する半面、セキュリティリスクも無視できない状況だ。内閣サイバーセキュリティセンター(NISC)のサイバーセキュリティ戦略本部が2022年6月に示した「重要インフラのサイバーセキュリティに係る行動計画」の中に、サービス提供の継続を不確実にするリスクとして「サイバー攻撃等」という文言が含まれた。また、経営の重要事項として「サイバーセキュリティを取り込み、損害が生じた場合は損害賠償責任を問われ得る」と明記された。

「サイバーセキュリティ対策に取り組むことの経営責任に踏み込んだ記述があることは、金融機関として重く受けとめねばならない」(寺井氏)

みずほフィナンシャルグループにおけるセキュリティ対策について寺井氏は、「米国立標準技術研究所(NIST)のサイバーセキュリティフレームワークにある『特定』『防御』『検知』『対応』『復旧』の5分類で、それぞれ強化すべき点を点検し、グループ全体におけるリスク管理体制を構築している」と話す。

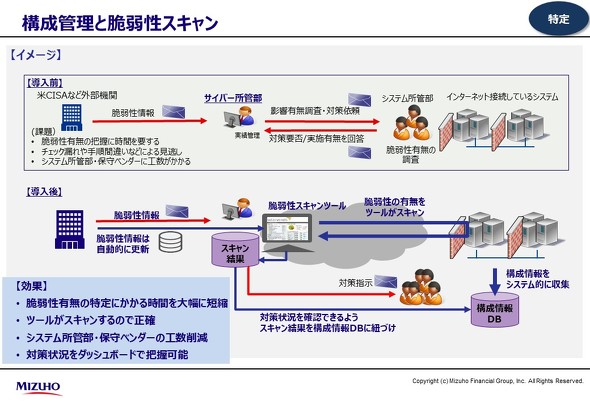

例えば“特定”においては、構成管理と脆弱(ぜいじゃく)性スキャンの自動化、TLPTの実施状況を紹介した。

「サイバーリスク評価や脆弱性診断によって『一定水準のセキュリティ対策ができている』と評価できたとしても、ルールが厳格に運用されていない場合や、ルールに記載されていないような点で脆弱性が発生することもある。それが脅威ベースの侵入テストで明らかになる」(寺井氏)

金融庁やNISC、金融ISAC(Information Sharing and Analysis Center)と連携した外部演習/訓練を“対応”の強化策として活用している。ランサムウェア対策として有効な“復旧”についても、サイバー攻撃シナリオにおけるSCP(System Contingency Plan)/BCP(Business Contingency Plan)を整備することで対応を進めている。

「サイバー対策については自社だけでの対応には限界があり、内外で情報を連携させ、自助、共助、公助を進める。特に良いプラクティスが金融ISACに集まっているので、まだ活用していない金融機関は、金融ISACの活動に参加してほしい」(寺井氏)

「テクノロジー」で現実的な内部対策を

パネルディスカッション「ネットワーク最大の課題 ―ラテラルセキュリティ/ゼロトラストを考える―」では、山崎氏、寺井氏に加え、ヴイエムウェア セキュリティソリューション推進室 首席セキュリティビジネスアーキテクトの井部俊生氏が登壇。ITmedia エンタープライズ編集部の宮田 健がモデレーターとして、「テクノロジー」面の議論をリードした。

井部氏は海外の金融セクターにおける最新セキュリティ動向として、ランサムウェアによる暗号化、データの削除、システムの停止を含む“破壊的な攻撃”が増えていることに触れる。世界各地の金融セクターを対象とした調査においても、ランサムウェア攻撃の被害を1回以上経験した金融機関は全体の74%、金融機関が身代金を支払った割合は63%に達するという厳しい結果だ。

「『サイバーレジリエンス』というキーワードが、金融安定理事会(FSB)や証券監督者国際機構(IOSCO)、国際決済銀行(BIS)の文書によく取り上げられるようになっている」(井部氏)

「これらのことは決して人ごとではない。改善の手法はたくさんあるが、ここでは“情報共有”を取り上げたい。金融ISACなどをハブとして、業界全体で重要な情報が流れる枠組みが必要だ」(山崎氏)

寺井氏の現場としての意見も同様で、「サイバーハイジーン(衛生管理)がまだ十分ではない。みずほでも、内部ネットワークに対するパッチ適用ルールやソフトウェアライフサイクルの管理などは、インターネット接続システムに比べると後回しにしてきた。そういう借金を返済しつつ、いかに新たな対策を入れていくか、進め方が難しい」と補足した。

「内部対策」に視点を移すと、あるべき対策を進めるには「ピープル」「プロセス」「テクノロジー」の3本柱で支える必要がある。

寺井氏は“ピープル”の視点で「セキュリティ・バイ・デザイン」の重要性を強調する。

「経営層やビジネス、システム所管部のマインドセットを変え、サービスの構想時点から内部対策を考慮した、安全なシステムの企画、設計が重要だ。みずほではセキュリティ・バイ・デザインを実現するために、経営層向けの情報発信、部長レベルも対象としたワークショップを通じ、ルールの実効性を高めている」

“プロセス”を推し進める立場として山崎氏は、金融業界がトップラインの収益拡大を狙った“攻めのデジタル”に傾倒した結果、アタックサーフェスが拡大し、より守りの強化が必要とされている現状に触れて「自らのコア資産をどう守っていくか、リスク認識を踏まえた、自律的判断が求められる。その際、リスク管理のためのフレームワークが必要だが、地域金融機関においては必ずしも適切なツールが存在しなかった」と指摘する。

そのため、日本銀行は金融庁と連携し、2022年度に自己評価ツールを整備してセルフアセスメントを求め、集計結果を還元した。セルフアセスメントは設問を拡充し、2023年度も実施しており、今後金融機関における前向きな取り組みにつながっていくことが期待されている。

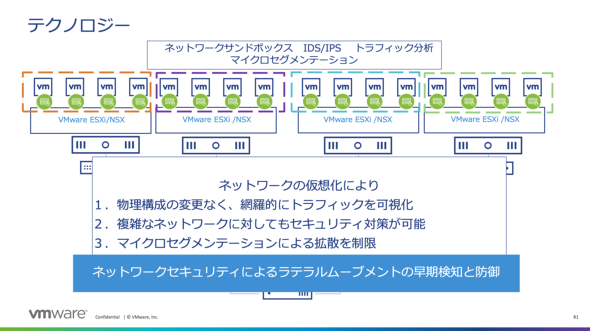

井部氏は“テクノロジー”として、サイバー攻撃における“侵入”を防ぐのは非常に難しいことから「攻撃者が内部に侵入したとしても、最終目的となる情報の窃取や破壊には至らせないこと」を目指し、可視化を進め、侵入後の拡散行為や権限奪取など「ラテラルムーブメント」対策にシフトすることを推奨する。井部氏は「VMwareは同社が持つネットワーク仮想化技術を活用し、マイクロセグメンテーションで拡散を制限する。EDRなど単一の製品に依存せず、被害を最小限に食い止めるための仕組みとして、ラテラルセキュリティが重要だ。仮想化されたインフラであればマイクロセグメンテーションは難しくない。ラテラルムーブメントに対しては、内部の通信を可視化して早期に検出し、被害の影響を小さくする。サイバーレジリエンス能力の向上策として、ネットワークのセキュリティ技術を使うことをVMwareとして提案している」と述べている。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:ヴイエムウェア株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2023年11月17日

日本銀行の山崎真人氏

日本銀行の山崎真人氏 みずほフィナンシャルグループの寺井 理氏

みずほフィナンシャルグループの寺井 理氏

ITmedia エンタープライズ編集部の宮田 健

ITmedia エンタープライズ編集部の宮田 健 ヴイエムウェアの井部俊生氏

ヴイエムウェアの井部俊生氏