脆弱性対応の課題に挑む次の手とは:CVSSのスコアだけに振り回されない脆弱性管理

企業がセキュリティ対策をすべきITシステムやサービスは多岐にわたり、対応に苦慮するところは多い。サイバー攻撃による被害を減らすために、資産の把握や脆弱性の管理は不可欠だ。人材不足で手が回らない企業もある中、どのように対応するのが良いのだろうか。

日本企業が直面するセキュリティ対策の課題

コロナ禍を経て、多くの企業がテレワークに対応した。多様な環境からITシステムやサービスを利用するようになった結果、企業が対応すべきセキュリティ対策のスコープは拡大している。企業は、エンドポイントセキュリティやゼロトラストネットワークなどでセキュリティを強化し、こうした状況に対処している。

一方、サイバー攻撃は増加し続けている。例えば、ランサムウェアにおいては“攻撃の分業化”が進んでおり、その危険性は増すばかりだ。SBテクノロジーの金澤謙悟氏(執行役員サービス統括 セキュリティ&テクノロジー本部 本部長 兼 CDO<Chief DX Officer> 兼 CISO<Chief Information Security Officer>)によると、侵入経路情報を販売するイニシャルアクセスブローカー、“恐喝のインフラ”を提供するRaaS(Ransomware as a Service)、それらを使って実際に攻撃するアフィリエイトといったような役割に分かれているという。

「分業化が進んだことで攻撃の技術的なハードルが下がり、攻撃者が増えていることもサイバー攻撃の増加につながっています。しかし、こうした状況にもかかわらず、日本企業においてはセキュリティエンジニアが不足しているという背景があり、セキュリティ対策はより難しい状況になっています」

2024年1月24日に情報処理推進機構(IPA)が公開した「情報セキュリティ10大脅威 2024」の「組織」向け脅威においては「ランサムウェアの被害」や「サプライチェーンの弱点を悪用した攻撃」が前回調査に引き続き上位にラインクインしている。金澤氏は「これらの多くは脆弱(ぜいじゃく)性に起因したものです。サイバー攻撃の中には、日々のリスクマネジメントをしっかり働かせていれば、防げたものがたくさんあります」と分析している。

こうした攻撃の対象(侵入経路)になり得る、システム構成やIT資産(以下、資産)とそのリスクを把握し、マネジメントする考え方を「アタックサーフェスマネジメント」という。アタックサーフェスマネジメントでは、インターネットからアクセスできるような「外部に公開されている資産」だけでなく「組織のネットワーク内部に存在する資産」も考慮すべきとされている。

ただ、内部のシステム構成や資産であっても、それらを常に正確に把握するのは企業にとって難易度が高い。特に近年ではDX(デジタルトランスフォーメーション)の推進もあり、事業部門などが独自にシステム化やサービス利用を進めていることがある。管理すべきシステムが増減するような状況のため、「現在の資産は全部でどのくらいなのか、どこに何があるか」を常時正確に把握し、管理することは難しい。

対応するリソースの問題もある。運用を管理するためのリソースは常に不足気味で、セキュリティの知識を持つ人材も不足している。また、仮に資産の把握ができたとしても問題は残る。「アタックサーフェスマネジメントでは、資産が持つリスクの判定で脆弱性の評価手法であるCVSS(Common Vulnerability Scoring System)を使うことがありますが、CVSSで脆弱性のスコアを把握できたとしても、その値だけでは自社の資産に応じたリスクを適切に判断できない場合があります」と金澤氏は指摘している。

CVSSのスコアが高かったとしても、例えば外部ネットワークから隔離されているなら対応の優先度は下がる。一方で、スコアは低くても機密情報を扱っている場合や既に脆弱性の悪用が確認されている場合は対応の優先度を上げる、といった適切なトリアージ(優先順位を付けて対処すること)が必要となる。

しかし、前述したようにセキュリティ人材は不足しており、育成しようにも教育コストは高い。また、仮に優秀な人材がいても、対応が属人化してしまうケースも多く、担当者が離職すると「それが単一障害点にもなりかねません」と金澤氏は注意を促す。

理想としては、脆弱性情報を日々把握した上で、自社のシステム構成や設定を考慮したリスク評価を実施し、緊急度の高いものから是正対応する必要がある。しかし、それができている企業は少ない。多くの場合、何かインシデントが発生したり、重大な脆弱性情報などが話題になったりした後で対応している状態だ。具体的な事例としては、2021年12月に公表されたJavaベースのログ出力ライブラリ「Apache Log4j」脆弱性への対応だ。

「当社においても、迅速に対応しなければならない重大なリスクだと分かっていながら、リアルタイムな資産の全容把握ができず、人海戦術にならざるを得ませんでした。各部門に聞き取りをし、対象となるシステムを洗い出し、対応の進捗(しんちょく)を『Microsoft Excel』などで管理するといった作業が必要で、かなりの手間がかかりました。同様の対応をした企業も多いのではないでしょうか」

こうした経験をすれば、資産の洗い出しが必要だと痛感できるだろう。だが必要性を理解できても、実際に対応できるかどうかは別の話だ。「CVSSのスコアだけでなく、資産の重要度を評価して緊急に対応すべきかどうかを決める必要があります。この重要度まで管理しているところは少ないのが現状です」と金澤氏は言う。

そしてもう1つ、資産状況を把握するためにはリアルタイム性も重要だ。半年前に安全でも、今は安全ではないかもしれない。「今、システムにどんなリスクがあるのか、それを明確にし、対応できなければなりません」と金澤氏は強調する。

正確な資産情報がなければリスクを評価できない

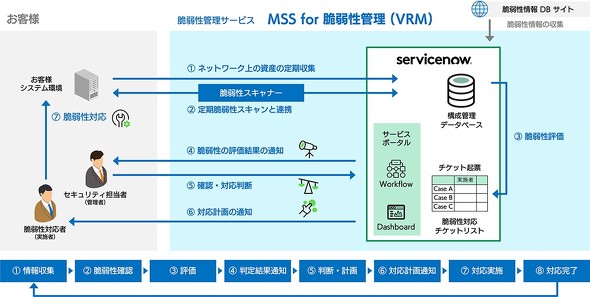

だが、ヒアリングを基に手作業で台帳管理しているようでは、時間がかかる上に、網羅性に欠け、正確な資産情報を把握できない。「リアルタイムに資産情報を把握する仕組みがないならば、それが得られるサービスを作ろう」、そうした考えで構築されたのが、SBテクノロジーの「MSS for 脆弱性管理(VRM)」だ。

MSS for 脆弱性管理(VRM)は、IT資産の把握をはじめ、脆弱性情報の収集、評価、判断、計画、対応実施までの脆弱性管理ライフサイクルに沿ったプロセスの効率的な管理を支援するサービスだ。管理対象のIT資産と脆弱性情報を自動的に収集し、常に最新状態を維持する。人に依存せずに適切な情報を管理できるため、情報収集にかかる時間と手間は大幅に削減できる。ビジネスの重要度など優先度の判断に必要な情報を付加できるため、独自の脆弱性評価が可能になる。緊急度が高い対応については担当者に依頼する(通知する)といった対応も可能だ。脆弱性の対応はチケット管理でき、完了までのプロセスも一元管理できる。

MSS for 脆弱性管理(VRM)はServiceNowの「構成管理データベース」(CMDB)とTenableの脆弱性管理スキャナーを連携させて実現している。ServiceNowを選んだ理由として「単に構成管理情報を収集し管理できる機能だけでなく、さまざまなセキュリティ製品と柔軟に連携させて使える点を評価しました」と金澤氏は語る。

もう1つ、ServiceNowを評価した点はITサービスマネジメント(ITSM)のプラットフォームとして機能することだ。脆弱性対応のために資産情報を把握した後は、チケットで管理しながらその対応を進める必要がある。それらは別々に管理されることが多いが、ServiceNowのプラットフォームであれば一連のプロセスを一元管理できる。「見つかった脆弱性に対し、対応のワークフローをどう回すかが重要です。ServiceNowは、その部分まで含め容易に対処できると考えました」と金澤氏は語る。

脆弱性対応だけなら、プラットフォームまでは必要ないかもしれない。だが、企業は脆弱性だけでなく運用面においても何らかの課題を抱えており、運用の効率化、自動化などの対策をいつかは実施しなければならない。ServiceNowはそういった運用の課題解決にも有効だとSBテクノロジーは判断した。

また、セキュリティ面でもServiceNowを評価しているという。SBテクノロジーの顧客には政府自治体や金融機関など、セキュリティに対する高度な要求がある企業や組織が多いため、同社が利用するプラットフォームには高い安全性、信頼性が求められる。ServiceNowのプラットフォームは、政府が利用するクラウドサービスのセキュリティ評価制度「ISMAP」の認証も獲得しており、「SBテクノロジーとしても自信を持って提案できる」と金澤氏は強調する。

正しくリスクが分かれば、対処できる

侵入される可能性の高い部分について脆弱性対策をするのは当然だ。とはいえ、人手では限界がある。金澤氏は、自身もCISOとして業務を遂行する中で、攻撃者への対処の難しさを感じつつもセキュリティリスクへの対処に取り組んでいる。そのために必要な判断は膨大で、迅速に対処するのは容易ではない。

セキュリティの専門組織であるCSIRT(Computer Security Incident Response Team)を構築する方法もあるが、人材の確保は常に難しい状況だ。MSS for 脆弱性管理(VRM)のようなサービスがあれば、CISOはもちろん、組織のセキュリティ対策に携わる人たちの負荷を大きく軽減できる。

MSS for 脆弱性管理(VRM)は、包括的かつ継続的な資産管理と脆弱性管理を実現することで、“その会社にとって正しいリスク”を算出できる。リスクを正しく把握できれば対処もできるが、逆に正体がはっきりしないとなかなか先に進めないものだ。MSS for 脆弱性管理(VRM)を使えば、どのようなリスクがどこにあるかを可視化し、把握が可能になる。

100%のセキュリティ対策は存在しないが、復旧力を高め、リスクを最小限に抑えることはできる。そのためには“分からない”というリスクをなくす必要がある。「日々、先回りの脆弱性管理が重要です。ここから取り組めば、どの企業もサイバーセキュリティ対策を一歩進められるはずです」と金澤氏は強調している。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:ServiceNow Japan合同会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2024年5月24日