「脱VPN」「SASEをやりたい」の前に考えておきたい対策のポイント――セキュリティへの意識を変える不可視化、シンプル化とは:セキュリティリサーチャーの辻 伸弘氏と議論

「テレワーク前提の働き方をするならば、境界型防御からゼロトラストへ変えなければならない」――この理想を具現化するには、まず「運用管理しなければならないものを1つでも減らす」ことが重要だ。SBテクノロジーの辻 伸弘氏とエイチ・シー・ネットワークスの夏堀貴仁氏が、初期侵入のきっかけとなるVPN運用の問題点について議論した。

サイバー攻撃は増加・複雑化の一途をたどり、企業にとってセキュリティ対策は喫緊の課題となっている。導入したセキュリティ製品を適切に運用し、効果を発揮する状態を維持することが対策に欠かせないが、運用保守でつまずき、大きな被害が発生しているのが現状だ。

このような課題の下、セキュリティリサーチャーとして活躍するSBテクノロジーの辻 伸弘氏と、エイチ・シー・ネットワークスでソリューション企画部を束ね、現場をよく知る夏堀貴仁氏が、いま多くの企業が直面しているセキュリティ対策と運用の在り方について議論した。

サイバー攻撃が増加している理由は、攻撃手法の変化ではない

――辻さんはリサーチを通じて、昨今の攻撃動向をどう見ていますか。

辻氏 攻撃の手法は大きく変わっていないと思います。企業が活用するシステムやサービス、ネットワーク機器のパスワードの強度が弱かったり、脆弱(ぜいじゃく)性が放置されたりといった状態は従来通りです。キーワードとして「ランサムウェア」(身代金要求型マルウェア)も挙がり続けています。変化があったと思うのは、攻撃者を取り巻く経済圏です。

ランサムウェア攻撃の内部で攻撃者が役割を分担することが多くなりました。最近は「イニシャルアクセスブローカー」という、企業システムに侵入するための情報を収集して販売する仲介人が分業体制の一部を担っています。侵入口を探す能力で稼げるようになったのです。サイバー攻撃を取り巻く役割は他にもさまざまなものがあり、ランサムウェア経済圏が確立しています。侵入口の情報を買えば、すぐに機密データや個人情報を暗号化したり、窃取したりできるようになるため、参入障壁が低くなり、攻撃者の数が増えています。その結果、企業は攻撃を受ける可能性が高まっているのです。

いまのサイバー攻撃は「狙われる」というより、「順番が回ってくる」という表現が近いと言えます。「攻撃に当たらなければ問題ない」と言う人もいるかもしれませんが、「攻撃対象を選ぶのはあなたじゃなくて攻撃者ですよ」と僕は訴えています。

――侵入口としてVPN(Virtual Private Network)も狙われ続けています。「目の前にあるVPNの問題をどうにかしたい」というニーズも増えているのではないでしょうか。

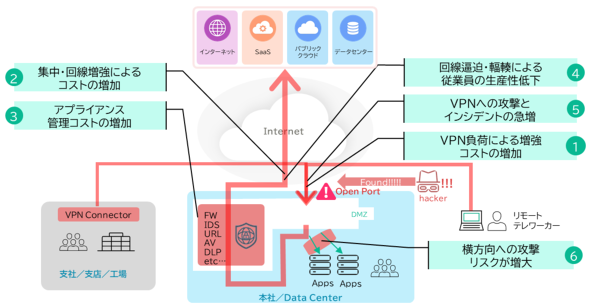

辻氏 VPNはインターネットに直面している機器なので、特に狙われやすいですね。コロナ禍に急なテレワーク対応に追われた企業は、VPNを導入した後に自分たちでセキュリティを考慮した運用を行うところにまでは手が回らず、保守できるリソースが足りない状況もあり、その部分で足をすくわれたのかもしれません。

夏堀氏 私も同じ認識です。外で仕事をしたいというニーズは根強いので、現在の課題の多くはハイブリッドワークのセキュリティ対策です。どの企業もEDR(Endpoint Detection and Response)の導入は進んだのですが、VPN機器における脆弱性対策がうまく進んでいないようで、攻撃者の付け入る隙を作ってしまった。システムの保守を委託した企業に脆弱性対策、つまりパッチ適用も頼んでいたつもりが、そうなっていなかったところもあるようです。

管理しないといけないものを1つでも減らす――「SASEをやりたい」の前に

――人材不足も問題になっている中、VPN機器の運用管理を徹底するには、どうすればいいのでしょうか。

辻氏 そもそもセキュリティ対策では、守りたい対象が明確でないと「守ろう」という意識が生まれません。VPNについても「自分たちがパッチを適用しなければならないのか、それとも保守は委託契約の範囲内なのか」を把握することは「資産管理」の一部です。言うはやすし、なのですが。

夏堀氏 弊社もシステムを構築すると、構成図や資産管理表をユーザー企業に納めます。しかしその後、それらがアップデートされていないことが多い印象です。その結果「誰がアップデートするのか」を意識したときに初めて「保守契約のカバー範囲になっていない」と判明することになります。

ですので、資産管理とともに、まずは出入り口になっているところをいかに攻撃者から見えない状態にするか、つまり「不可視」にできるかどうかがポイントです。

辻氏 ないものは攻撃できない、見えないものは存在しないので、攻撃者も「狙おう」と思えないということですね。不可視化自体がセキュリティ対策になるのはもちろん「管理しないといけないものを1つでも減らす」のは大きな意味があります。脆弱性対策も含め、運用を楽にすることにつながります。

――だから、ネットワークやシステムをできる限りシンプルにすることが重要になるのですね。

夏堀氏 複雑なままだと、ログ解析と対策が困難になる一方です。セキュリティ製品がどれだけ多機能になっても、適切に機能しないと効果がありません。守るべきものをシンプルにすることで機能しやすくなります。

シンプルにするには、社内ネットワークへの入り口をVPNから別の技術に置き換えるというアプローチもあります。重要な基幹システムに、誰がどうアクセスするのかを管理する認証・認可を強化するのです。認証情報が奪われる想定も含めて、リスクを減らす必要があります。

――「脱VPN」の文脈で「ゼロトラスト」「SASE」(Secure Access Service Edge)という言葉を使うことが増えていますが、このトレンドについてどうお考えになりますか。

辻氏 僕はゼロトラストという表現はあまり使わないですね。この言葉だけだと何のことなのか分かりにくいですから。SASEについて議論するときも、話し相手がSASEをどう定義しているかを確認するようにしています。これらは多様な概念を内包する便利な言葉ですが、それ故にコミュニケーションでは不便を感じるときもあります。

夏堀氏 特にセキュリティ分野は多いですよね。ややこしい略称があり過ぎて、お客さまも混乱しているのが現状だと思います。お客さまから「SASEをやりたいです」という漠然とした話だけを頂いて、結局何を実現したいのか分からないことがありました。やはり「お客さま自身が何を守りたいのか」を対策の起点にする必要があると思います。

不可視化、シンプル化を実現するネットワークセキュリティの機能要件

――セキュリティ対策には、資産管理で何を守りたいのかを明確にした上で、不可視化やシンプル化が必要になっているということですね。エイチ・シー・ネットワークスは、このアプローチをどのように支援しているのでしょうか。

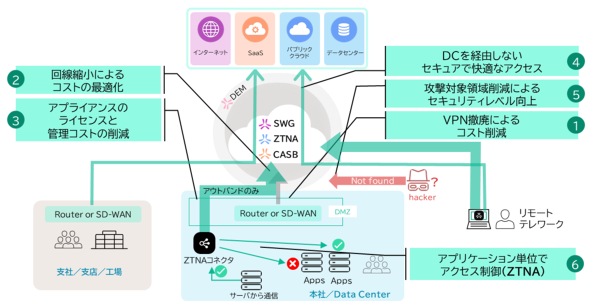

夏堀氏 弊社は「HPE Aruba Networking SSE」を取り扱っています。企業の成長に応じたシステム構成の変化に合わせてセキュリティのカバー範囲を柔軟に調整したい、というニーズに応える製品です。SASEの中からSSE(Security Service Edge)の部分を切り出しています。

HPE Aruba Networking SSEの機能としては、ZTNA(Zero Trust Network Access)、SWG(Secure Web Gateway)、CASB(Cloud Access Security Broker)、DEM(Digital Experience Monitoring)の4つがあります。これらがクラウドサービスとして提供されるので、セキュリティ強化だけでなく運用効率化にも貢献します。オンプレミスシステムやデータセンターだと、その規模によってネットワーク回線も増減する必要がありましたが、HPE Aruba Networking SSEは自動でスケールするので、回線の増減やパフォーマンス設計は不要です。

辻氏 スケール設計の責任が、自社からクラウドサービスに移るのですね。他に運用をシンプルにする機能はありますか? 例えばあるVPN製品で発見される脆弱性のうち、すぐに適用して対処すべきものは年に2〜4件程度ですが、現場はそれでもパッチを適用できず被害が後を絶たないんですよ。

夏堀氏 先ほどお話しした不可視化については、パブリックIPをインターネットから非公開にできます。攻撃者からスキャンされることがなくなり、管理対象の数が減ります。さらに、HPE Aruba Networking SSEにはプラットフォームからコネクターに至るまで、自動でアップデートする仕組みもあります。

「安全になります」+「やりたいことができます」と伝え、セキュリティ対策の前進を

――企業の担当者がSSEの機能をセキュリティ対策に取り入れていくには、どうすればいいのでしょうか。現場では製品自体の導入、展開のしやすさも重要だと思います。

夏堀氏 HPE Aruba Networking SSEの特徴として、シンプルなライセンス体系があります。お客さまの要件に合わせてZTNAとSWGのうち1つだけを利用したり、組み合わせて導入したりできますし、セキュリティ対策の成長過程に合わせて機能を追加するのも容易です。

エージェントソフトウェアをインストールしなくても利用できるという展開のしやすさも特徴の一つです。エージェントレスの場合は機能の一部に制限があるものの、社内ネットワークに出入りする外部の関連企業でもWebブラウザベースで接続できるようになります。

辻氏 エージェントレスは、個人的にメリットが大きいと感じます。僕はどちらかというと、アクセス権を払い出される側でして、エージェントソフトウェアを幾つもインストールしたくないのです。カジュアルにどこからでもWebブラウザで調査できるのは、社外の人も助かると思います。

――経営層にSSEの導入メリットを伝える際のこつはありますか。

夏堀氏 「攻めのIT戦略を進める上で、セキュリティは利便性を損ねる」と認識している経営層がいらっしゃる場合は、「このシステムはクラウドで動き、自動的に安全になります」という伝え方で抵抗感を減らし、セキュリティに対する意識を変えていくのが効果的ではないでしょうか。弊社もお客さまにご案内する際は、運用保守しなければならない部分を“減らす”アプローチであることを強調し、「費用対効果が高く、より便利になります」と提案しています。

辻氏 「やらないといけない仕事が楽になります。空いたリソースを、これまでやりたかった、またはやれてこなかったIT施策に投入できます」という伝え方をすると、経営層を説得しやすいでしょう。「これをすると安全になります」というメッセージは経営層に刺さりにくい印象ですね。「安全になり、効率化する上に、やりたいことができるようになります」という説明ならば、ポジティブな意識に変わるのではないでしょうか。

Amazonギフトカードが当たる!アンケート実施中 <本アンケートは終了しました>

本記事に関連して「ネットワーク・セキュリティ」についてのアンケートを実施しています。回答された方から抽選で10名様にAmazonギフトカード3000円分をプレゼントいたします。ぜひ下記アンケートフォームよりご回答ください。当選発表は発送をもって代えさせていただきます。

ログイン または 会員登録(無料)いただくとアンケートフォームが表示されます。オレンジ色の「アンケートに回答する」ボタンからアンケート回答をお願いいたします。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:エイチ・シー・ネットワークス株式会社、日本ヒューレット・パッカード合同会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2025年6月10日

SBテクノロジーの辻 伸弘氏(セキュリティ&テクノロジー本部 プリンシパルセキュリティリサーチャー)

SBテクノロジーの辻 伸弘氏(セキュリティ&テクノロジー本部 プリンシパルセキュリティリサーチャー)

エイチ・シー・ネットワークスの夏堀貴仁氏(プロダクト技術本部 ソリューション企画部 部長)

エイチ・シー・ネットワークスの夏堀貴仁氏(プロダクト技術本部 ソリューション企画部 部長)