認証サーバとしてRADIUSとLDAPのすみ分けとは?:RADIUSを使おう(3)(1/2 ページ)

企業が扱う情報の重要性への認識が高まるなか、個人認証の重要性がさらに高まりつつある。そのような状況のなか、認証サーバは企業にとってもはや必須のインフラとなりつつある。この連載では、RADIUSの必要性を「企業に認証サーバが必要な理由」で、RADUISの概要を「認証だけでなく課金管理も担うRADIUS」で解説してきた。最終回となる今回は、プロトコルから独立する認証プロトコルであるEAPやEAP-TLSについて概説する。また、RADUISを使って構築する検疫ネットワークについても述べたい。

LAN環境でのユーザー認証

まだノートPCが一般的でなかったころ、各PCは固定IPアドレスを使用していた。そのため、各ネットワーク管理者が常に使用中のアドレスとマシンの状態を把握していた。だが、ノートPCが普及するにつれ、こうした固定IPありきの考え方では対処できなくなってきた。そういった背景もあり、DHCPによるアドレスの管理が一般的になってきた。

ただし、DHCPにおける認証の概念はないに等しいので、物理的に接続できさえすればIPアドレスを取得でき、通信が可能となってしまう(DHCPサーバやイーサネットスイッチにおけるMACアドレス認証という手段もあるにはあるが、管理の煩雑さを考えるとすべての環境に適用できるとは考えにくい)。

従来、LANそのものは概念的に物理的にアクセス制限された場所にポートを設置する前提で運用されていた。つまり、部外者は物理ポートにアクセスできないという前提でセキュリティ(不正アクセスの排除)が維持されてきたわけである。

だが、いまのご時世であれば、派遣社員やプロジェクト単位で社員同様の扱いを受けている人間も珍しくはない。会社によっては無線LANがWEPなしの設定で設置され(それが情報システム部の管理下にない場合も多い──これは社員が自身の利便性を上げるために設置するものが多い)、おまけにDHCPでアドレス配布をしているケースも多く報告されている。電波は壁を超えて拡散するので物理的にケーブル接続することなく社内のLANにアクセスできてしまう。

個人情報保護法が施行される目前になって、こうした部外者のPCの扱いに関しても対処が求められるようになってきている。こうした需要に応えるように、LANの規格を定めているIEEE 802委員会にて、IEEE 802.1xという規格が規定された。これはポート単位で認証をベースとしたアクセスコントロールを規定したものである。

なお、ここでいうポートとは物理的なものだけでなく、論理的なものも含まれる。そのため、論理的ポートしか持たない無線LANでも使用が可能となっている。この中で、プロトコルとしてEAPを使用することが記載されている。EAPはExtensible Authentication Protocolの略で、PPPの拡張プロトコルである。RFC 3748(RFC 2284を廃止)が正式文書となる。

EAPでは認証方式をプロトコルから独立させているため、スイッチ側で認証方式を考慮する必要はない(パススルーする)。結果として、認証のやり取りは一般的なPPPモデルと似通ってはいるが、PPPにおけるRAS(EAPにおけるスイッチ)が認証のやり取りに関与しない点で微妙に異なる(図1参照)。

なお、EAPの用語では認証を行うスイッチをAuthenticator(オーセンティケーター)と表現するが、ここではスイッチと記載することにする。当然であるが、PPPクライアントに相当するソフトウェアがPCに必要である。これをサプリカントという。ここで、EAPはLAN上で使用するということであるので、EAPoL(EAP Over LAN)という表記が使用される場合もある。

また、図1ではRADIUSサーバが認証を行っているが、素のRADIUSではEAPをハンドリングできない。具体的にはRFC 3579(RFC 2869を更新)にてRADIUSの拡張が行われている。

後述するが、EAPにおける認証方式は複数あるため、サプリカントとRADIUSの両方が使用したい認証方式に対応している必要がある。本来はバラバラの要素ではあるが、ゼロから開発するのではなく、既存のテクノロジをうまく拡張および活用することにより、対応へのハードルを可能な限り低く抑えているのがお分かりいただけると思う(図2参照)。

前述したように802.1xは何も有線LANだけに限られたものではない。無線LAN(802.11ファミリ)でも使用可能である。無線環境においては暗号化が必須であり、この暗号鍵を動的に配布するためにもEAPメッセージが使用されている。

EAPにおける認証方式

EAPにおいては複数の認証方法が使用できる。CHAPをベースにしたEAP‐MD5、証明書をクライアント認証に使用するとしたEAP‐TLSなどがRFCで定められている。ただし、EAP‐MD5は辞書攻撃に弱いという点が指摘されており、一般的に使用は推奨されていない。

この他、ベンダ独自実装としてEAP‐LEAPやEAP‐TTLSといったいくつかのEAP認証方式(メソッド)が提案されているが、ベンダ独自実装なので、認証方式を選ぶとベンダの選択肢が少なくなるという問題がある。

また、EAP‐TLSは認証方式としては最強であるといわれるものの、一般に普及していない。この理由は、クライアント認証にもデジタル証明書を使用する点にある(EAP‐MD5を除く認証メソッドではサーバのみをデジタル証明書を使用して検証する)。

サーバだけなら証明書の発行はそれほど苦労することはないが、クライアントそれぞれに証明書を発行するのは結構な手間である。また、デジタル証明書には有効期限があり、期限が切れないうちに更新する必要がある。このように、デジタル証明書はなかなか運用が厄介な代物ではある。逆にこの問題点が解決できれば一気に普及が進むものと思われる。

デジタル証明書発行サービスの一例として、NTT DoCoMoがFirstPass(ファーストパス)というサービスを展開している。一言でいえば、「無料で使用できるクライアントデジタル証明書発行サービス」である(ただし、PCを含めて対応できる機種はFOMAのみ〈一部モデルを除く〉となる)。詳細は下記をご覧いただきたい。

デジタル証明書そのものはケータイ本体(より正確にはFOMAカード)に格納され、強固なロックがかかっている。気になる証明書のライフサイクル管理だが、iモードを経由することにより、取得、更新、廃棄といった手続きが可能となっているため、運用においてもハードルは低いだろう。

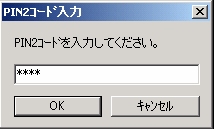

具体的にはケータイとPCをUSBケーブルで接続し、ケータイをUSBキーとして使用する。デジタル証明書が必要になると、画面上にPIN2コード(いわゆる暗証番号)を要求するポップアップが現れる(図3参照)。

保管されている場所がFOMAカードであることを除けば一般のデジタル証明書と何ら変わるところはないので、EAP以外にもSSL/TLSにおけるクライアント証明書、電子メールの署名などにも使用できる。

若干わき道にそれるが、皆さんご存じのように、ここ最近、フィッシングと呼ばれる詐欺行為がまん延している。日本でも大手カード会社を名乗る偽メールが確認されているという。つい先日、このような状況に対処するため、ある大手金融会社が「外部への電子メールに関してはすべてを署名付きにする」という方針を打ち出した。

このような措置を取る企業が今後急増するのかどうかは現時点では未知数だが、普及するようであれば、デジタル証明書の普及にも追い風が吹くものと思われる。

Copyright © ITmedia, Inc. All Rights Reserved.