リアリティはないけど、脅威は確かにいるよ:セキュリティ・ダークナイト(5)(3/5 ページ)

ちょっと遅れてやってきた夏休みの宿題は、ハニーポットを用いた侵入手法の観察日記。狙われやすいパスワードが明らかに!(編集部)

ユーザー名が分かれば容易なブルートフォース

とにかくたくさんログインを試行し、力技でシステムへのログインを行うことを「ブルートフォースアタック(BruteForce Attack)」と呼ぶことは皆さんご存じだと思う。例えば、以下のようにユーザー名を「root」と固定にしてパスワードを次々に変更していき、ログイン成功を目指す攻撃手法だ。

ID = root / PASSWORD = root ID = root / PASSWORD = rootroot ID = root / PASSWORD = password ID = root / PASSWORD = p@ssword …… …… ……

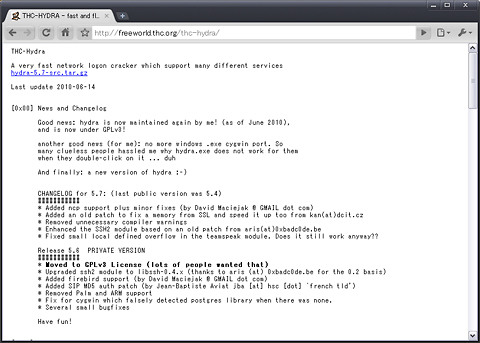

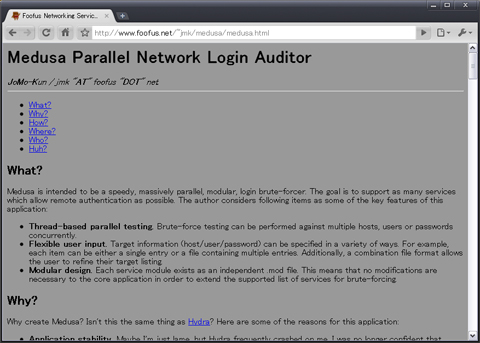

ちなみに、ブルートフォースの実行自体には、それほど技術力を必要とはしない。自動化したツールが無料で公開されており、パスワード試行に用いられやすい文字列がたくさん記述された「パスワード辞書ファイル」も、無料で簡単にインターネットからダウンロード可能となっているのが実態である。

pentest@pebian:~$ hydra -L dict -e ns -T 1 192.168.0.37 ssh2 Warning: More tasks defined than allowed per maximal connections per server. Tasks reduced to 1. Hydra v5.4 (c) 2006 by van Hauser / THC - use allowed only for legal purposes. Hydra (http://www.thc.org) starting at 2010-08-18 21:41:51 [DATA] 1 tasks, 1 servers, 26 login tries (l:13/p:2), ~26 tries per task [DATA] attacking service ssh2 on port 22 [22][ssh2] host: 192.168.0.37 login: tsuji password: tsuji [STATUS] 26.00 tries/min, 26 tries in 00:01h, 0 todo in 00:01h [STATUS] attack finished for 192.168.0.37 (waiting for childs to finish) Hydra (http://www.thc.org) finished at 2010-08-18 21:43:19

pentest@pebian:~$ medusa -h 192.168.0.37 -v 4 -U dict -e ns -t 1 -M ssh Medusa v2.0 [http://www.foofus.net] (C) JoMo-Kun / Foofus Networks <jmk@foofus.net> The default build of Libssh2 is to use OpenSSL for crypto. Several Linux distributions (e.g. Debian, Ubuntu) build it to use Libgcrypt. Unfortunately, the implementation within Libssh2 of libgcrypt appears to be broken and is not thread safe. If you run multiple concurrent Medusa SSH connections, you are likely to experience segmentation faults. Please help Libssh2 fix this issue or encourage your distro to use the default Libssh2 build options. ACCOUNT FOUND: [ssh] Host: 192.168.0.37 User: tsuji Password: tsuji [SUCCESS]

先ほど、筆者の設置した「Kojoney」のレポートから、システム内に存在する確率の高いユーザー名が非常に狙われやすいことがご理解いただけたかと思う。しかし、狙われる上位にこそ上がらず、アクセス数は少ないものの、注意したいログイン試行もある。筆者は過去に、以下のようなユーザー名とパスワードの組み合わせによるログイン試行を観測したことがある。

ID = satoh / PASSWORD = satoh ID = tanaka / PASSWORD = tanaka ID = suzuki / PASSWORD = suzuki

日本人の苗字や名前をユーザー名とパスワードに使用しているのである。中でも、今までで一番筆者がドキっとしたのは、次の組み合わせだ。

ID = tsuji / PASSWORD = tsuji

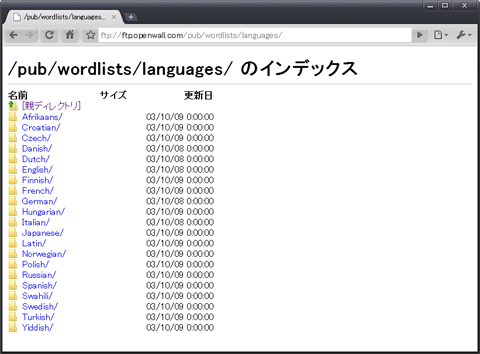

辞書に用いられるファイルは無料でインターネットで手に入ることは前述した。しかし、ここで大事なことは、どのような辞書が公開されているのかということである。

例えば、有名なオフラインパスワードクラッカーである「John The Ripper」のサイトでは、言語ごとの辞書が配布されている(ftp://ftp.openwall.com/pub/wordlists/languages/)。

「Japanese」のカテゴリに分類されている辞書の中には、日本人の苗字や名前だけでなく、「merodora」や「tetsujin」といった日本語の一般的な単語や、「atom」や「sazae」など有名なアニメを連想させるものも存在する。辞書ファイルはインターネット上に無数に存在するので、自身が利用しているユーザー名やパスワード文字列が登録されていないかを調査しておくとは、セキュリティレベルの向上にもつながるだろう。

Copyright © ITmedia, Inc. All Rights Reserved.