NICTが「かっこいいセキュリティ技術」にこだわる理由:NICTオープンハウスレポート(1/2 ページ)

独立行政法人 情報通信研究機構(NICT)は11月30日、12月1日の2日間にわたり「NICTオープンハウス」を開催した。その講演の一部をレポートしよう。

独立行政法人 情報通信研究機構(NICT)は11月30日、12月1日の2日間にわたり「NICTオープンハウス」を開催した。このイベントはNICTの最新の研究成果を講演、デモンストレーション、パネル展示を通して紹介するものだ。本記事ではその講演の一部をレポートしよう。

nicterやDAEDALUSが作られた背景――「サイバーセキュリティ研究の最前線」

サイバーセキュリティ研究室の井上大介氏からは、NICTの研究成果であるインシデント分析センター「nicter」や、対サイバー攻撃アラートシステム「DAEDALUS」の解説とデモが行われた。

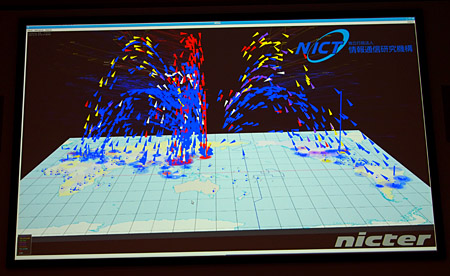

NICTは以前より、思わず目を引かれるインターフェイスのツールを製作、提供している。INTEROPなどでも毎回注目されているnicterは、インターネット上で行われる攻撃を視覚的に映像化し、特徴ある通信を見えやすくする仕組みを持っている。講演でもnicterでリアルタイムの攻撃状況を映し出し「いま、まさにこのような攻撃が世界各地から日本に行われている」(井上氏)と述べた。

インターネットにおける脅威は時代とともに変遷してきた。20世紀は愉快犯的なものが行動の源泉だったが、現在では明確に金銭目的となっている。さらに2010年代では「ハクティビズム」と呼ばれる意思を示すためのサイバー攻撃や、サイバー・エスピオナージ(電子的諜報活動)と呼ばれる行動にもマルウェアが使われる。

NICTではこれらへの対策として、広域ネットワークにおけるセキュリティインシデントの迅速な状況把握、原因追究のためにnicterを作ったという。

nicterはダークネット(未使用IP領域に対する通信)のモニタリングと分析を行い、ネットワーク全体の挙動を監視する「マクロ解析システム」と、ハニーポットを運用しマルウェア検体を収集、静的/動的解析を行い、個別の脅威を監視する「ミクロ解析システム」、それらをマッチングする「相関分析システム」を持つ。この結果からインシデントハンドリングを行うのだが、傾向を把握しレポートを作る部分でこのビジュアルが生きてくるという。

NICTでは、nicterの研究成果を広く外部に展開している。現在、JPCERT/CCやIPA、@police(警察庁)などと情報共有ネットワーク(定点観測友の会)を組織しており、nicterの観測結果を提供している。また、nicterの技術を使った企業のネットワーク管理のためのツール「NIRVANA」も公開しており、技術移転も歓迎しているとのことだ。

「かっこいいセキュリティ技術を作る」

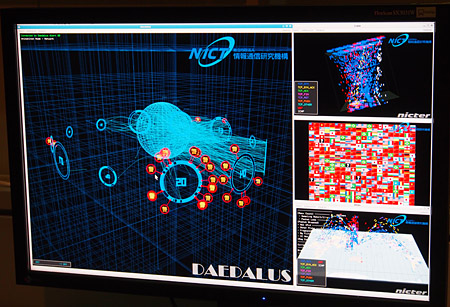

NICTの成果として、DAEDALUSに注目が集まっている。派手なビジュアルを持つDAEDALUSだが、その真意はダークネットの監視にある。

未使用のIPアドレスブロックに対しては、通常ならば設定ミスでもない限り通信は行われないはずである。その前提で考えると、未使用IPにアクセスするような挙動はマルウェアの可能性が高い――これが、ダークネットの考え方だ。

DAEDALUSでは、ある組織から自組織のダークネットに対する通信(組織内感染)、ある組織から他の組織のダークネットに対する通信(組織外への攻撃)、またDoS攻撃の跳ね返りを検出し、観測対象組織へアラートを送信する。サービスを受けるためには、自分の組織に観測対象IPアドレスを登録するだけでよい。ダークネットへのアクセスを行う端末が存在した場合、可視化エンジンのDAEDALUS Vizには大きく「警」の文字が表示される

nicterやNIRVANA、DAEDALUSのビジュアルがこのように派手なのはなぜだろうか。井上氏は「日本発のオリジナルなセキュリティの仕組み、それも『かっこいい』サイバーセキュリティ技術を展開していきたい。それによって、この分野に若い研究者を引き付けられるような未来を感じる研究開発をしていく」と語った。

Copyright © ITmedia, Inc. All Rights Reserved.