トレンドマイクロ、監視と解析で標的型攻撃へのカスタム防御:脅威情報と照らし合わせて迅速に封じ込め

トレンドマイクロは3月27日、標的型攻撃というカスタマイズされた攻撃に対する「カスタムディフェンス」を軸とする、2013年の事業戦略を発表した。

トレンドマイクロは3月27日、標的型攻撃というカスタマイズされた攻撃に対する「カスタムディフェンス」を軸とする、2013年の事業戦略「トレンドマイクロ スマートプロテクション戦略」を発表した。特定のターゲットを狙って作り込まれた標的型攻撃に対し、カスタマイズされたブラックリストやパターンファイルなどを提供し、特性に応じた対策を提供していく。

同社代表取締役社長兼CEOのエバ・チェン氏はこの10年ほどを振り返り、サイバー脅威の傾向が変化していることをあらためて説明した。かつてのCode RedやMellisaのような大規模感染型(アウトブレーク型)から、スパイウェアのような潜伏型へ、そして今、特定のターゲットに合わせて入念に作成された標的型攻撃がまん延している。ソーシャルエンジニアリングなどを用いて特定の個人に標的を定めて感染し、命令を下すC&Cサーバと通信しながらネットワーク内部の機密データを探し出し、外部に盗み出す、というのが典型的な標的型攻撃の手口だ。

チェン氏は、「標的型攻撃は、従来型のセキュリティソリューションでは対応が困難だ。ファイアウォールでは、感染した端末による内部での不正アクセスを検知できないし、感染に使われるマルウェアは日々変化しているため、伝統的なシグネチャベースのウイルス対策では検出できない」と述べ、「標的型攻撃には、おしきせの防御ではなく、カスタムディフェンスが必要だ」とした。

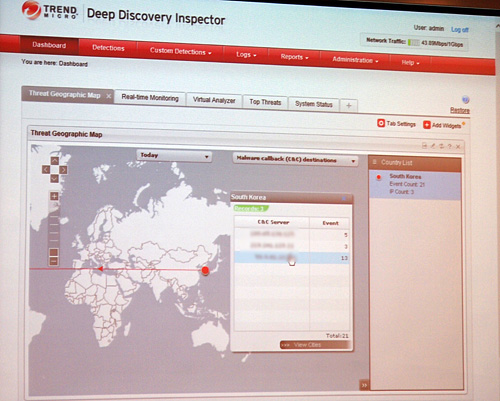

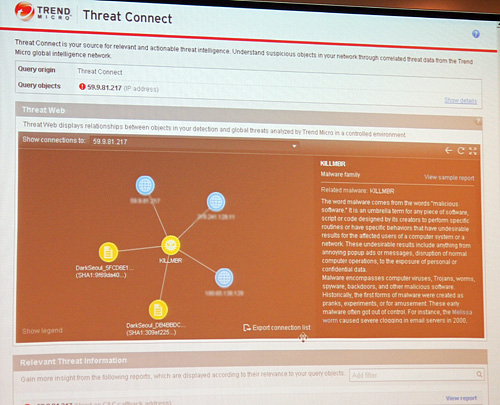

同社が提案するカスタムディフェンスでは、ネットワーク監視製品「Deep Discovery」によって、社内から外部に向けて、通常とは異なる不審な通信がないかどうかを監視。もし疑わしい接続を見つけたら、その接続先IPアドレスを、クラウド基盤上に構築している脅威情報データベース「Smart Protection Network(SPN)」の情報と照らし合わせる。

C&Cサーバであると判明した場合は、そのIPアドレスをブロックするようゲートウェイやファイアウォールなどに通知することで、被害を最小限に押さえ込む仕組みだ。同時に、通信元の端末で検出したファイルはサンドボックスで解析し、そこから得られたC&Cサーバの情報も社内に蓄積できるようにする。

トレンドマイクロではこの仕組みを、1月に設置した「サイバー攻撃レスポンスチーム」を軸に提供。モニタリングから分析、対処に至るまで、一連の流れをサポートするという。

チェン氏はまた、ITのコンシューマライゼーションによる環境の多様化やクラウド化/仮想化といったトレンドもセキュリティ上の課題になっていると指摘。コンシューマライゼーションが進む中でのエンドユーザー保護を目的に、企業向けモバイルセキュリティ製品の機能拡張やデータ保護/共有製品を提供する予定だ。またクラウド/仮想化の分野では、仮想サーバ向けセキュリティ製品「Trend Micro Deep Security」の機能強化などを予定しているという。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

常に手口を変え続ける標的型攻撃――トレンドマイクロが分析

常に手口を変え続ける標的型攻撃――トレンドマイクロが分析

トレンドマイクロは2月18日、2012年の国内における「持続的標的型攻撃(APT)」に関する分析レポートを公開した。- トレンドマイクロがクラウド基盤を強化、攻撃の背後を可視化

- 「うちの会社にしかこない攻撃」を可視化、トレンドマイクロ