シマンテックは2013年12月6日「脆弱性を突くWeb攻撃に関する記者説明会」を開催し、昨今増える標的型攻撃の解説で取り上げられる「脆弱性」という言葉について、改めて解説を行った。

セキュリティ・ダークナイトが語る、脆弱性とマルウェアの関係

説明会では、@ITにて「セキュリティ・ダークナイト」を連載する、NTTデータ先端技術 セキュリティ事業部の辻伸弘氏が登壇し、「脆弱性を体験しよう」と題した講演が行われた。辻氏は侵入テスター、リサーチャーとして活躍するセキュリティのスペシャリストだ。

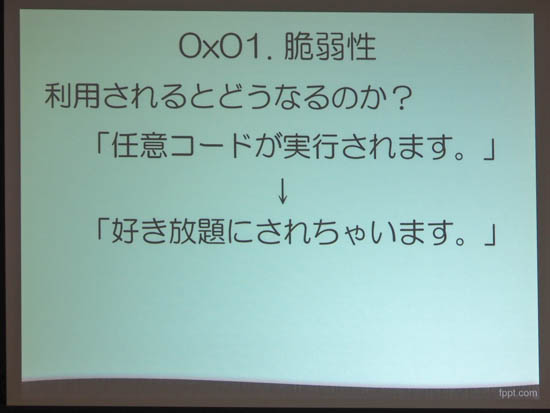

辻氏は脆弱性を「人に対するものも含む、保安上の脅威となる行為に利用できる“欠点”や“問題点”」と定義する。「一般的な印象として『Windowsはセキュリティが甘い』と思われがちだが、攻撃者の側から通信をかけて侵入できる脆弱性は2008年(MS08-067:Downadup/Confickerで利用されている脆弱性)を最後に見つかっていない」と述べる。犯罪者が利用する脆弱性の傾向として、現在ではOSの脆弱性よりも、インストールされているブラウザやJava、Acrobatなどの個別アプリケーションの問題点、つまり脆弱性が狙われている。

辻氏は対策として、“怪しいから近づかない”といったこれまでの対処は通用しないと述べ、「怪しさで判断するのではなく、振る舞いで“現行犯逮捕”すれば効率がいい」とした。

これまでの被害は、(1)システム内に侵入し感染させ、(2)脆弱性を利用した攻撃を行い、(3)情報を抜き取るという3段階で行われていた。「これまではシステムへの侵入、つまりマルウェアを検知することに注力していたが、無限に発生するマルウェアよりも、有限であるアプリの問題点、つまり脆弱性を利用した攻撃を検知し、守るほうが効率がよい」と指摘した。

Macにも対応、「侵入防止機能」がエンドポイントを守る鍵になる

シマンテック コマーシャル営業統括本部 ビジネスディベロップメントマネージャーの広瀬 務氏は「一般の方は、脆弱性を攻撃すると言われてもその意味が理解されていないのではないかと思う」と述べ、コンピュータウイルスやマルウェアに感染することと、脆弱性を攻撃されることが混同されているのではと指摘した。

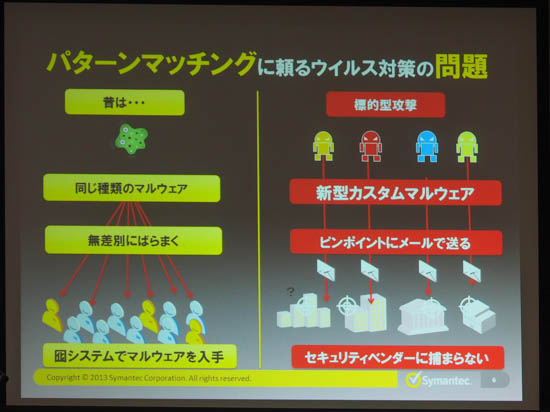

これまで、マルウェアへの対策としては、セキュリティベンダーがマルウェアそのものを捕獲し、特徴をパターンファイルの形でPCに配信、パターンマッチングを行うことで対処ができていた。これは同じ種類のマルウェアが無差別にばらまかれていることを前提にした方法だ。

しかし、昨今話題となっている標的型攻撃は、カスタマイズされたマルウェアを、特定企業、団体にピンポイントに送るため、セキュリティベンダーが捕獲できない。当然、パターンファイルを作成できないため、従来のパターンマッチングに頼るマルウェア対策は限界に来ている。そうした部分を、侵入防止機能でカバーできるという。

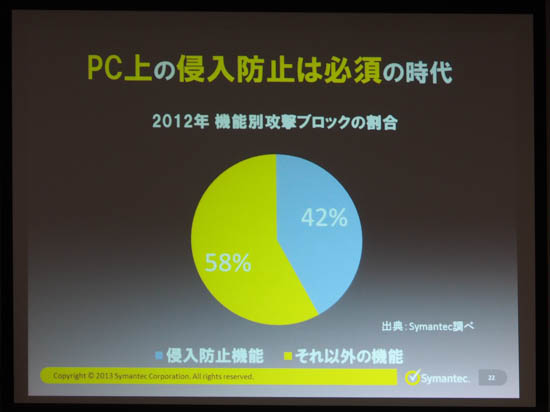

シマンテックのエンドポイントセキュリティ製品において、どの機能で攻撃をブロックできたか調査したところ、2012年では全体の42%が「侵入防止機能」でブロックできているという結果が出たという。

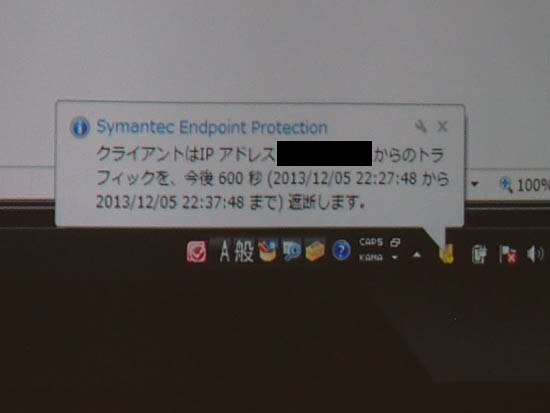

シマンテックは2013年11月、Symantec Endpoint ProtectionのMac版にも侵入防止機能を搭載した。広瀬氏は「侵入防止機能は必須の時代になった。パターンマッチングで防げなかったマルウェアも、この機能でセキュリティリスクを下げることが可能だ」と述べる。

Copyright © ITmedia, Inc. All Rights Reserved.