ITセキュリティの最先端、Black Hat USA 2014レポート:重鎮の話から緩いイベントまで(1/3 ページ)

2014年8月、ラスベガスにてBlack Hat USA 2014が開催された。セキュリティの重鎮による提言とともに、現地での様子をレポートしよう。

口先だけで終わらない技術者であれ

2014年8月2〜7日、米国ラスベガスで「Black Hat USA 2014」が開催された。攻撃者の視点でセキュリティを考える同カンファレンスは、今年は91カ国、9000人以上が参加、113の講演が行われた。

「今年ほどITセキュリティへの関心が高まった年はない」。Black Hat創設者のジェフ・モス氏は冒頭のあいさつでこう述べて、「この機運を逃さないためにも、私たちは問題をただ指摘し解説するだけではダメだ。問題を解決するツールや方法を考案、開発するエンジニアになるべきだ。そして、来年このイベントに帰ってきて、こんなツールで世の中を変えたんだと報告し合おう」と会場に呼びかけた。

家電製品から公共設備まで、あらゆるものがインターネット接続され始めたことで、ITセキュリティの問題や対策は複雑化の一途をたどっている。

「もうIoT(モノのインターネット)だけでお腹いっぱいです、と言ったところで、複雑化がストップするわけではない。だからといって、まじめに全て対応しようとすれば、セキュリティエンジニアが先に壊れてしまう」。

そう述べたモス氏は、「非常にクリティカルなシステム以外は徹底的に簡素化し、セキュリティリスクもある程度享受する」ことを提案した。

「以前はマザーボードのBIOS初期化やアップデートのためにCMOSクリア端子(ジャンパ)をいじっていたが、いまではこうした難しい作業が不要になった」。同様に、セキュリティも何から何まで難しく厳しい対策を強制するのではなく、ライフラインのような重要システムでなければ簡素化し、同時にある程度の緩さを受け入れる。それが、複雑化を乗りこなす一つの策ではないかと提示した。

脆弱性を買い取ってゼロデイ撲滅? ダン・ギア氏の提案

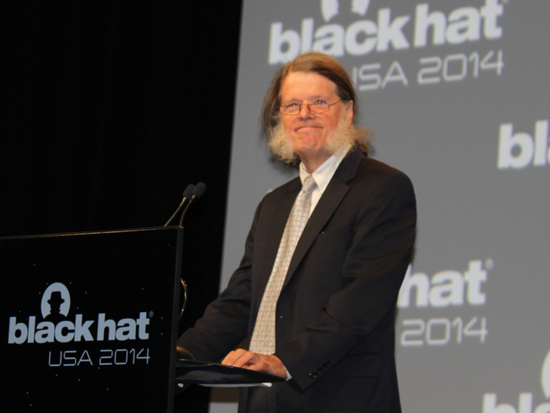

複雑化するセキュリティへの対応を政策の観点から整理したのが、続く基調講演「Cybersecurity as Realpolitik(リアルポリティックスとしてのサイバーセキュリティ)」だ。登壇したのは、セキュリティ業界の重鎮、ダン・ギア氏だ。

「サイバー空間で実現可能なものが増え、人々はネットアクセスを必須とする機能にますます依存している。だが、インターネットは無秩序だ」。そう指摘したギア氏は、インターネットの秩序を取り戻すための提案をいくつか挙げた。

一つは「報告の義務化」だ。ギア氏は、アメリカの46の州におけるデータ漏えい法の一環として、第一級のサイバー犯罪を報告するよう義務付けられていることを紹介した。セキュリティインシデントについても同様に報告の義務化が適用できるかと考えたとき、ギア氏は「しきい値を設定して対応を分ける」という案を出した。

例えば、しきい値を超えるような事件であれば、アメリカ疾病予防管理センターの対応ルールを適用する。同センターは、一般的な病気であれば、信頼性の保証とプライバシーの順守に基づき個人の医療データを取り扱うが、エボラ出血熱やペスト、炭疽病など、国民への影響が大きい伝染病の場合は、個人のプライバシーは二の次に、報告を義務化している。

そのしきい値を下回る事件については、2006年に立ち上げられた政府および民間企業による情報共有プログラム「Aviation Safety Information Analysis and Sharing(ASIAS)」の取り組みが参考になるという。ASIASは、飛行機のニアミスなど、深刻な事故には分類されない空の安全に関わる情報を報告、共有し、統計や分析から安全向上を目指すプログラムだ。事故の報告は、国家運輸安全委員会が義務化しているが、ニアミスまで義務付けてしまうことは無為に不安や信頼性低下を招くため、情報は基本、参加企業内でのみ共有されているという。

ギア氏は「しきい値の決定方法や、小規模感染でスタートする伝染病と大規模感染が基本のマルウェアを同列で語るべきかなど、議論の余地は多い」としながらも、十分検討の価値があると述べた。

もう一つ、「反撃」の是非についてもダン氏は独自の見解を展開した。これは、(少なくとも著者が聴講した)他の講演の質疑応答でも参加者からよく挙がっていたテーマだ。

ギア氏は「マイクロソフトとFBIが連携して、GameOver Zeusボットネットを壊滅に追い込んだのは記憶に新しい。しかし、こうした反撃には膨大な予算が必要で、グローバルな反撃活動は政府機関との連携なくして実現できない。しかも、スマート爆弾のようにピンポイントで反撃することは非常に難しい」と、「攻撃は最大の防御」という最近の傾向をけん制した。

「反撃ではなく、早急な復旧に全力を注ぐこと。それが、個人や企業が力を入れるべきことだと考える」(ギア氏)

ユニークな提案では、脆弱性問題への対応策が挙げられる。ギア氏は「むしろ米国政府がすべて脆弱性に関する情報を買い取り、詳細情報や修正案を漏れなく公開するようにすればいい。売る方が得だと考える人が増えれば、ゼロデイ攻撃もなくなるかもしれない」と期待を込める。

「中には、アメリカ人が嫌いだから絶対売らないと隠し持つ人も出るだろう。しかし、最近の脆弱性調査は自動化が進んでおり、他の誰かが同じ脆弱性を発見するのも時間の問題だ。その発見者がアメリカに脆弱性を売ってしまえば、売らなかった人は損しかしない」。共有しないことがいかに無意味かを突き付けるよい方法であるとギア氏は言う。

「世の中の脆弱性が相対的に少ない場合、買い占め作戦はうまくいく。脆弱性が多い場合も、ソフトウェアベンダーにとって当初は改修コストが掛かるものの、いずれ脆弱性の数とコストのバランスがとれて、投資対効果が得られるはずだ」(ギア氏)

Copyright © ITmedia, Inc. All Rights Reserved.