続・設定を見直すだけ、いますぐ簡単にできる「標的型メール攻撃対策」:Windows標準機能でいますぐできる標的型攻撃対策(1/4 ページ)

2014年9月の公開後、その実効性と手軽さが反響を呼んだ前回記事に新たな対策を追加。Windows標準のセキュリティ機能だけで実践可能な最新の標的型メール攻撃対策を紹介します。Windowsユーザーやドメイン管理者の皆さまは、ぜひご一読ください。

日本年金機構の情報流出事件を契機として、「標的型攻撃」への関心が再び高まっている。最近では、「標的型攻撃でのマルウエア感染は避けられない」「感染・侵入を前提とした対策が必要」との声が聞かれるようになってきた。それらの主張に異論を挟むつもりはないが、感染のリスクを少しでも減らせる対策があるのならば、実施するに越したことはないはずだ。

実際、感染被害が起こると、そのインシデント対応は決して容易なものではなく、費用負担もかなりのものとなる。組織内部に感染が広がっている可能性があるので、感染PC1台を隔離・調査するだけでは不十分だし、最近では、すぐに全てのインターネット接続を遮断すべきとの風潮もある。しかし、数日から1週間程度のインターネット遮断が企業にもたらす被害額の大きさは、相当なものになることもあるだろう。

筆者は約1年前に、費用負担をできるだけ少なく抑え、かつ容易に導入できる標的型メール攻撃の対策として、Windows標準のセキュリティ機能を利用した攻撃の緩和策を紹介した。本稿では、当時の記事『設定を見直すだけ、いますぐ簡単にできる「標的型メール攻撃対策」』の内容を簡単に振り返るとともに、新たなWindows標準のセキュリティ機能を利用した緩和策について考察する。以前の記事をまだご覧になっていない方は、ぜひ、併せて御一読をお願いしたい。

標的型メール攻撃の手口

まずは、標的型メール攻撃の手口について、最新の統計を確認してみよう。警察庁が2015年3月に公表した「平成26年中のサイバー空間をめぐる脅威の情勢について(pdf)」によると、標的型メールに添付されるファイルの96%が圧縮ファイルで、圧縮ファイルの展開後は、92%が実行ファイルであった。

また、IPAを情報ハブとしてサイバー攻撃の情報共有を行う取り組みである「サイバー情報共有イニシアティブ(J-CSIP)」が2015年7月に公表した2015年4月〜6月の運用状況(pdf)によると、標的型メールの添付ファイル種別は全てが「実行ファイル」であり、これらは全て圧縮された状態で添付されていた。また、メールの配送経路でのウイルス検知機能の回避が目的と思われる「パスワード付き圧縮ファイル」が約6割を占めたという。

このように、現在の標的型メール攻撃で主流となっているのは、「文書ファイルに偽装した実行ファイルを圧縮して添付」する手口だ。この実行ファイルは脆弱性を利用するものではないので、例え最新の修正プログラムが全て適用してあったとしても、実行しただけで遠隔操作マルウエア(RAT)に感染してしまう。このような手口が主流となっている状況は1年前と変わりがない。それだけ、この手口に対する対策が進んでいないということだろう。

Windows標準のセキュリティ機能を利用した対策、カギとなるのはZoneID

Windows標準のセキュリティ機能では、ファイルに付加される「ZoneID」と呼ばれるゾーン情報が大きな役割を果たす。最初からローカルコンピューターに存在するファイルや、社内イントラネットから取得したファイルに対し、常に警告メッセージが表示されるのでは非常に使い勝手が悪い。そこで、Windowsのセキュリティ機能の多くはファイルがインターネットから取得されたものである場合のみ実行されるようになっている。このとき、ファイルがどこから取得されたかを表す識別子としてファイルに付加されるのが、ZoneIDだ。

Windowsのセキュリティ機能に大きな役割を果たすZoneIDだが、いくつかの注意すべき点がある。一つは、全てのメールソフトが添付ファイルにZoneIDを付加するわけではないということだ。「Internet Explorer」「Google Chrome」「Mozilla Firefox」などの主要なブラウザーではダウンロードしたファイルにZoneIDが付加されるが、メールの添付ファイルにZoneIDが付加されるのは、筆者が確認できている限り、「Microsoft Outlook」「Windows Liveメール」などのマイクロソフト製のメールソフトと、「Mozilla Thunderbird」のみだ(Mozilla Thunderbirdについては、以前の記事の時点ではZoneIDは付加されなかったが、その後付加するように変更された)。

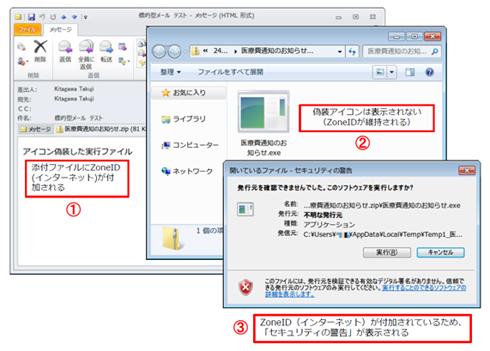

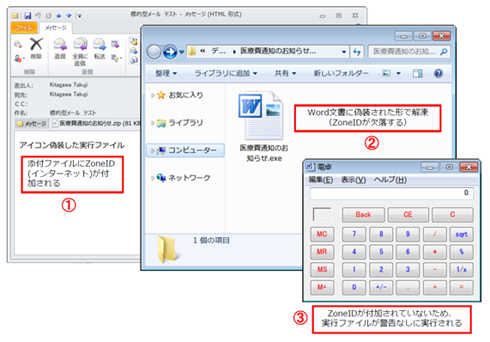

もう一つの注意点は、Windows標準のアーカイバー(エクスプローラー)以外の、ほとんどのサードパーティ製のフリーソフトのアーカイバーが、圧縮ファイルの展開時にZoneIDを欠落させてしまうことだ(シェアウエアの「WinRAR」および個人利用のみ無償の「Explzh」では、展開後もZoneIDが維持されることを確認している。ただし、Explzhでは初期状態では機能が無効化されている)。さらに、添付ファイルをデスクトップなどにドラッグ&ドロップした場合も、ZoneIDが欠落してしまう。ZoneIDが欠落してしまうと、せっかくのWindowsのセキュリティ機能が動作しない。標的型メール攻撃の被害が増え続けている要因の一つが、このZoneIDの欠落にあると筆者は考える。

図1 Word文書に偽装した実行ファイルをZIP圧縮し添付したメールを、Outlookで受信。サードパーティ製のLhaplusで解凍(Windows 7)すると、攻撃者の意図通りに偽装された形で解凍され、ZoneIDが欠落するため、警告なしに実行される

Copyright © ITmedia, Inc. All Rights Reserved.