サイボウズ、バグハンターたちに向け「感謝祭」を開催:見つけてくれてありがとう

サイボウズは2016年1月28日、同社が実施した脆弱性報奨金制度で実績を持つ“バグハンター”たちに向けた「サイボウズ脆弱性報奨金制度2015報告会 バグハンター感謝祭」を実施した。

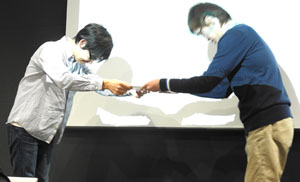

“善意の”ハッカーたちに「感謝状」

サイボウズは2016年1月28日、「サイボウズ脆弱性報奨金制度2015報告会 バグハンター感謝祭」を実施した。報奨金制度は同社が2014年6月から実施しているもので、サイボウズの各種製品やクラウドサービスに存在する脆弱(ぜいじゃく)性の発見者に1件当たり最大30万円の報奨金を提供するもの。

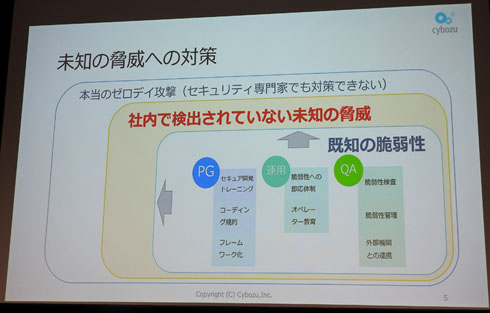

同社では社内においても、開発・運用・品質保証(QA)の観点から製品やサービスの安全性を向上させる取り組みを行っているが、それでも検出し切れない「未知の脆弱性」を社外の“善意の”ハッカーたちの手を借りて発見し、製品・サービスの品質を一層向上させようとするのが本制度の趣旨だ。

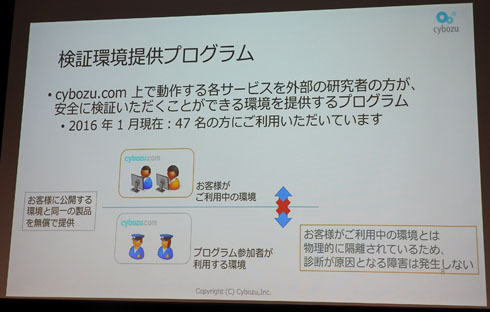

本制度の特徴の一つは、参加者たちへの「検証用環境の提供」にある。これにより、参加者たちはより「攻撃的な」検証を“思う存分”試行することができる。2016年1月現在、47人のハッカーが同制度に参加している。

今回の報告会では、2015年2月2日から12月25日にかけて実施された同制度の結果の振り返りと、2016年2月1日以降に向けた新方針などが発表された。また2015年の脆弱性報告において功績をあげたバグハンターたちに「感謝状」が授与された。

2015年の報奨金制度の成果

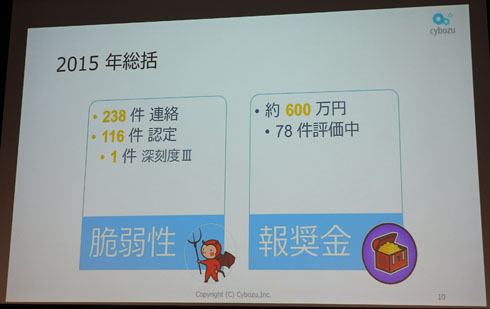

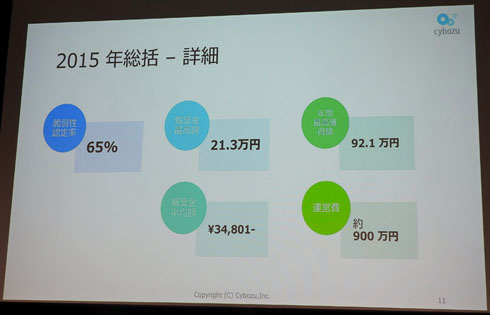

初めに本制度の概要と2014年以降の傾向などについて説明を行ったサイボウズ品質保証部 伊藤彰嗣氏によれば、2015年に受け付けた脆弱性の連絡件数は238件で、実際に評価を受けたのは163件、そのうち109件(複数の脆弱性をまとめて報告したものは1件とカウント)が脆弱性認定され、認定率は約65%だったという。

また、現時点で確定している報奨金の支払い総額は約600万円に達しており、1件の報告での最高額は21万3000円、年間獲得最高額は92万1000円(キヌガワマサト氏)とのこと。

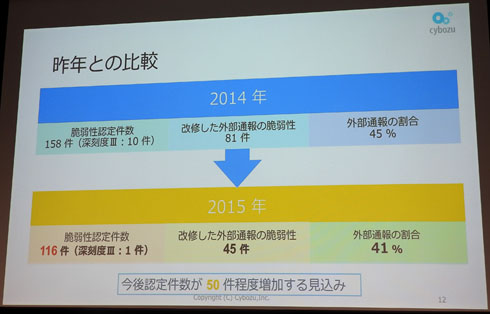

また、2014年から2015年にかけて脆弱性の認定件数自体に大きな変化はなかったが、「深刻な脆弱性の減少」が顕著だったそうだ。逆に、課題としては、脆弱性の改修作業に時間がかかり、想定していたほどの成果を出せなかったことが挙げられた。

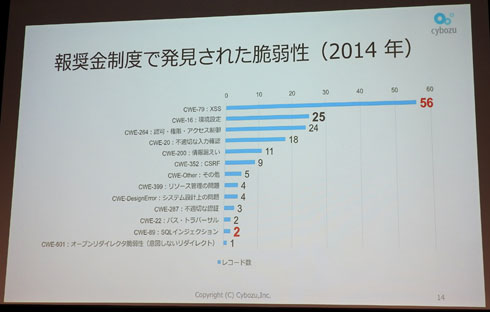

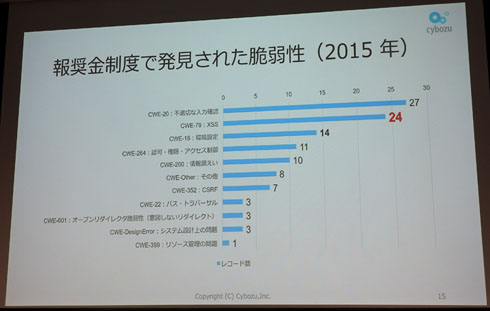

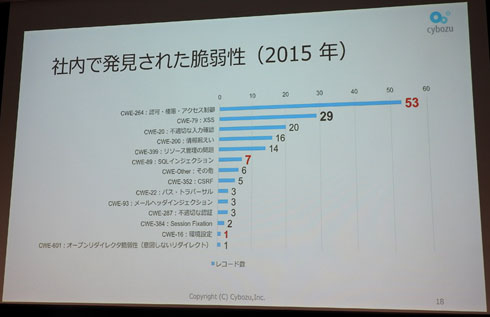

脆弱性の内容に関しては、2014年に件数が最も多かったクロス・サイト・スクリプティング(XSS)のような「典型的な」脆弱性の報告数が減少し(56件→24件)、フォームへの不適切なデータの入力に起因する不具合など、より「抽象度の高い脆弱性」の報告が増えたという。また、2014年に2件存在していたSQLインジェクションに関する報告が、2015年には1件も見られなかったとのこと。

この結果について伊藤氏は、「製品・サービスの改修により『簡単に見つかる』脆弱性は減ってきた」とし、「一方で『そもそも脆弱性と呼べるのかどうか判断に困るような』複雑な事象に関する報告が増加してきている」と分析した。

一方、サイボウズ社内で実施している検証においては、「仕様書を見ることができる」という社内検証特有の事情もあり、「認可・権限・アクセス制御」に関する脆弱性が多く発見されたという。この傾向は2014年から大きな変化はなかった。ただし、外部からの報告では発見されなかったSQLインジェクション脆弱性が社内では数件発見されたという。

また、2016年2月1日以降の同制度の方針に関しては、サイボウズが新たにリリースする製品やモバイルサービスなども脆弱性の報告対象に追加することに加え、評価基準を従来の「CVSS(共通脆弱性評価システム) v2」から「CVSS v3」に変更するとした。これにより、評価の観点や脆弱性の深刻度の定義が変更される。詳細については、情報処理推進機構(IPA)やサイボウズのWebサイトを参照してほしい。

バグハンターたちからのメッセージ

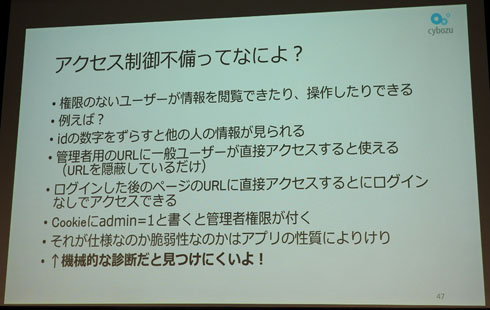

伊藤氏による制度全体の説明の後は、バグハンターを代表しNTTコムセキュリティ 東内裕二氏が実際のバグハンティングの様子についてプレゼンテーションを行った。同氏は「初めはサイボウズのサービスの使い方すら全く分からなかった」といい、「脆弱性を見つけるために、まずサービスをいろいろと触ってみた」と述べた。その中で同氏が着目したのが「アクセス制御不備」の脆弱性。これは本来権限のないユーザーが不正に情報を閲覧・操作できてしまうといった脆弱性で、「機械的な診断では見つけにくい」という。

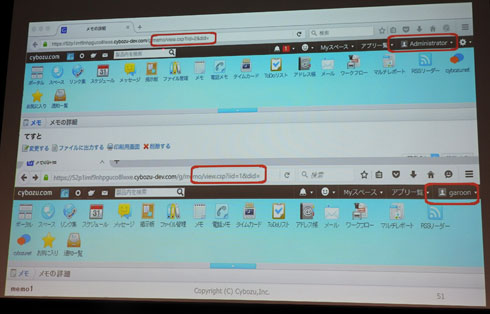

実際の検証に当たっては、複数のブラウザ画面を用意し、「あるユーザーのURLやパラメータを他のユーザーの画面に入力した際に、本来エラーとなるべきはずがアクセスできてしまわないか」といったことを確認していくのだという。これにより、2015年には8件のアクセス制御不備に関する脆弱性を発見した。さらに今後は、こうした検証プロセスを自動化することも考案中だという。

報告会の最後には、バグハンターたちから寄せられた質問にサイボウズ伊藤氏が回答した。「問い合わせへの回答が遅い」という指摘に対しては、過去事例や複数の製品で共通する仕様を参照する仕組み、他部署へのエスカレーションなどを含む「トリアージ」と呼ばれる受付プロセスを整備することにより、報告の適切なふるい分けを行い、対応速度の向上を図っているとのこと。

また、受付後の評価プロセスに関しては、複雑な脆弱性の増加に伴い他部署との調整コストなどが増加していたことを考慮し、専任の社員を配置した。実際に専任で評価に携わる品質保証部 村岡知美氏は「Androidなどサイボウズ製品以外の脆弱性に起因する脆弱性は、評価に時間がかかってしまうため、他部署との連携が重要になる。こうしたプロセスを円滑にしようと努めている」と述べた。

また伊藤氏は最後に、効率的に受付・評価を進めるため、脆弱性の報告に際しては「これはXSSです」といった「不具合の概要」や、「再現手順」を丁寧に記述し、「なぜそれが脆弱性だと考えるのか」という理由も明記した上で報告を行ってほしいと述べた。

Copyright © ITmedia, Inc. All Rights Reserved.

著名バグハンターが明かした「脆弱性の見つけ方」――「CODE BLUE 2015」リポート

著名バグハンターが明かした「脆弱性の見つけ方」――「CODE BLUE 2015」リポート 「職業:バグハンター」にオレはなる? DEF CON 22レポート

「職業:バグハンター」にオレはなる? DEF CON 22レポート 「vvvウイルス」に「Joomla!」脆弱性、情報が飛び交った12月

「vvvウイルス」に「Joomla!」脆弱性、情報が飛び交った12月