Androidマルウェアによるシステム改ざんを検知する技術「セキュアブート」「dm_verity」とは:Androidセキュリティ技術の最前線(6)(1/3 ページ)

Androidセキュリティをめぐる最新の状況を、各界のエキスパートたちが解説する本連載。今回はシステム改ざんを行うようなAndroidマルウェアを検知する技術を紹介する。

ますます巧妙化するAndroidマルウェア

Androidセキュリティの最新動向を紹介する本連載。前回はプライバシー情報などを取得しようとするアプリの挙動を監視する技術について解説した。今回のテーマは「Androidマルウェアによる“システム改ざん”の検知技術」だ。Androidスマートフォンのユーザーであるあなたは、自分の端末がマルウェアに感染していないと言い切ることができるだろうか?

近年、Androidを狙うマルウェアはますます巧妙化してきており、AndroidのシステムやOSの脆弱(ぜいじゃく)性を使用してルート権限を奪取し、ユーザーの知らない間にシステムを改ざんするものも登場している。そのため、多くのユーザーは、自分がマルウェアに感染したことに気付かない。例えば、2015年のチェック・ポイントの報告によれば、表向きはゲームアプリだが、裏ではルート権限を奪取してシステム領域に不正なプログラムをインストールするマルウェアが観測されている。また、同様のマルウェアは他にも幾つか報告されている(関連リンク参照)。

こうしたマルウェアは、主にサードパーティーのアプリストアやWebからのダウンロードなど、「Google Play」以外で配布される非公式アプリにおいて多く発見される。広告表示が目的のマルウェアなどであれば、不審な広告が目に見えて増えるためユーザーがマルウェア感染に気付きやすいが、ユーザーに隠れてシステムを改ざんし、ひそかに通信を行うようなマルウェアへの感染に気付くのは難しい。

このようなマルウェアへの有効な対策技術としては、「Androidのブート時(電源を入れたとき)に、システムが正常な状態と比べて改ざんされていないことをチェックする」という方法がある。今回は、このAndroidブート環境におけるセキュリティ技術が、マルウェアによるシステム改ざんをどのように検出するのか解説しよう。

Androidのアーキテクチャとマルウェアの動作

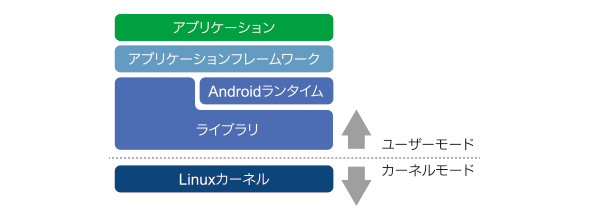

図1に示す通り、Android OSは幾つかのレイヤーから成り立っている。一番下には「OSカーネル(Linuxカーネル)」があり、その上にGoogleが開発したAndroidシステムである「ライブラリ層」「Androidランタイム層」「アプリケーションフレームワーク層」、そして最上位に「アプリケーション層」が存在する。

権限としては、一番下のLinuxカーネルが最も強い権限である「カーネルモード」で動作しており、Linuxカーネルより上のレイヤーは、ユーザーモードで動作する。その中でも「ライブラリ層」から「アプリケーションフレームワーク層」までのAndroidシステム層は、ユーザーモードの中で最も強力な権限であるroot権限やsystem権限で動作し、最上位のアプリケーション層は、アプリごとに与えられるUID(User ID)を基にしたさまざまな制限下で動作している。

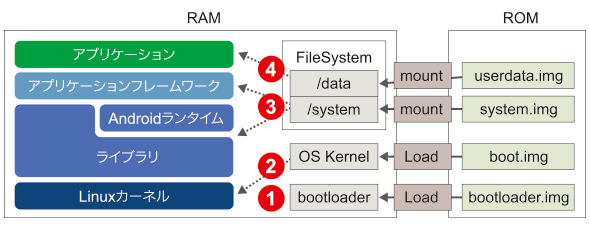

このAndroidアーキテクチャは、ROM上の4種類のイメージファイル(bootloader.img、boot.img、system.img、userdata.img)から構成されており、これらが以下の順番で起動していくことで、Androidが立ち上がる(図2)。

- ブートローダがRAMにロードされ実行される(bootloader.img)

- ブートローダがOSカーネルをRAMにロードし、OSカーネルを実行する(boot.img)

※端末ごとに設定された特殊操作により、通常のOSカーネルを起動せずに開発者向けの「fastbootモード」に移行することもできる - OSカーネルのFileSystem/systemに、Androidシステム(system.img)がマウントされる

- OSカーネルのFileSystem/dataに、ユーザーデータなど(userdata.img)がマウントされる

「/system」にマウントされるのがAndroidシステムで、システムの動作に必要なバイナリやデータが格納されている。Androidの実行中、これらの情報は基本的に読込専用に設定されており、システムアップデートなどを除けば更新されることはあまりない。一方、「/data」はさまざまな設定情報やユーザーがインストールしたアプリ、ユーザーデータなどが格納される場所であり、Androidを使い続ける限り、頻繁に更新されていく。

このアーキテクチャに対して、冒頭で説明したシステム改ざんを行うマルウェアは、典型的には以下のような手順で不正行為を行う。

- ユーザーがマルウェアのアプリケーションを実行する

- アプリケーションがLinuxカーネルの脆弱(ぜいじゃく)性を使用してカーネル権限でRAMを操作し、自身の権限をroot権限へと昇格させる

- /systemの内容を改ざんし、不正プログラムを配置する

このときよく利用される不正プログラムが「su」である。これに必要な設定を施して「/system/bin」に配置しておくことにより、マルウェアはいつでもroot権限に昇格できるようになる(注)。

注

Android 5.0より前のバージョンの場合。Android 5.0以降はセキュリティが強化されたため、もう少し“工夫”が必要になっているが、システム改ざんを行うマルウェアは依然存在している。

さて、それでは以下で、ROM上のイメージファイルの改ざんを検出する技術の1つである「セキュアブート」について解説しよう。

Copyright © ITmedia, Inc. All Rights Reserved.