Microsoft、Google、AWSも取得した「ISO/IEC 27018」とは?:クラウドセキュリティ規格解説(2/2 ページ)

クラウドセキュリティに関するISO規格、「ISO/IEC 27017」と「ISO/IEC 27018」について、事例とともに解説します。

ISO/IEC 27018とは?

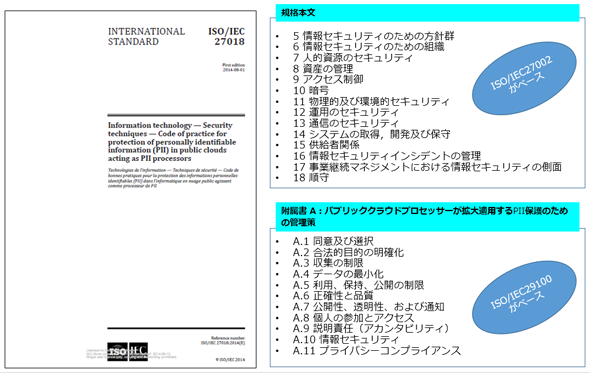

こうした背景の下、特に注目されているのが、クラウドサービスにおける個人情報保護規格であるISO/IEC 27018:2014です。ISO/IEC 27018:2014は、国際標準化機構(ISO)が2014年に発行したクラウド環境における個人情報保護に関する初の国際規格であり、情報セキュリティ管理策実践のための規範として広く利用されている国際規格ISO/IEC 27002をベースとして、クラウド上で取り扱われる個人情報を保護するための追加管理策を規定しています。

また、この規格の特徴として、ISO/IEC 29100に基づく「パブリッククラウドコンピューティング環境における個人情報(PII)保護のための管理目的および管理策」が附属書Aに規定されています。

ISO/IEC29100は、国際標準化機構(ISO)が2011年に発行したプライバシーフレームワークを規定する規格で、プライバシー保護のためのOECD8原則やEU指令をベースにして開発された、プライバシー保護に関する国際規格です。

ISO/IEC 27018の対象となる事業者は?

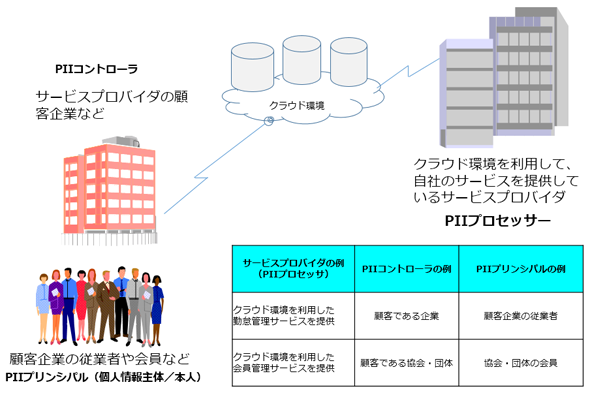

ISO/IEC 27018は、規格の登場人物として、以下の3者を定義しています。

- PII プリンシパル(用語の定義3.4:個人を特定できる情報(PII)に関係する人)

- PII コントローラー(用語の定義3.3:個人を特定できる情報(PII)を処理するための目的および手段を決定する者)

- PII プロセッサ(用語の定義3.5:PIIコントローラーの代わりに個人情報を処理する、またはPIIコントローラーの指示に従って個人情報を処理するもの)

PIIプリンシバルは、個人情報の主体(本人)であり、PII コントローラーは、PIIプリンシバル(本人)から個人情報を取得し、明示した利用目的の範囲で個人情報を利用する個人情報取扱事業者を指します。また、PII プロセッサは、クラウド環境を利用したサービスを提供するサービスプロバイダーを指します。

最後に、筆者が実際にコンサルタントとして支援を行い、ISO/IEC 27018:2014の認証を取得した企業(HDE)の事例を紹介します(取材協力:HDE 服部貴之氏)。

ケーススタディ(HDEの場合)

HDEは、企業向けにクラウド・セキュリティ分野の製品を開発・販売するクラウドセキュリティソリューション企業。今回は、クラウドセキュリティサービス「HDE One」が、クラウドサービスにおける個人情報の保護に焦点を当てた国際規格 ISO/IEC 27018 の認証を取得した。

※「HDE One」:Microsoft Office 365、G Suite、Salesforceなどのクラウドサービスと連携して、情報漏えい対策/デバイス紛失対策/不正ログイン対策を実現するクラウドセキュリティサービス

認証取得のきっかけ

HDEでは、2011年にHDE Oneの提供を開始して以来、ユーザー数が増加し、国内外で2500社、200万ユーザーに利用されるまでになった。その結果、取り扱う個人情報量が増え、今まで以上にセキュリティ施策を重視し、将来的な顧客に対してもHDE Oneが個人情報を適切に、透明性をもって運営していることを証明する必要が生じた。

そこで、サービスへのセキュリティ診断や社内体制の強化を実施するとともに、HDE Oneにおいて個人情報を適切に管理・運用していることを第三者機関に評価してもらい、透明性と説明責任を明確にすることを目指した。

ISO/IEC 27018を選択した理由

クラウドサービスにおけるISO規格には、ISO/IEC 27017とISO/IEC 27018の2つがあるが、HDEでは、クラウドサービスにおける個人情報保護のための管理策を規定する必要があるため、ISO/IEC 27018の取得を決定した。

グローバルにクラウドサービスを提供しているMicrosoftやGoogle、Amazon Web Servicesなどが、ISO/IEC 27018の取得やISO/IEC 27018に準ずるサービス運営ポリシーを公開していることも、認証取得の後押しとなった。

認証取得までの取り組み

HDEでは、ISO/IEC 27018取得に向けて3人のプロジェクトチームを立ち上げた。

ISO/IEC 27018取得には、以下の4つのステップがあるが、HDEでは既にISMSの構築を実施済みのため、ステップ2から作業を行った。

ISO/IEC 27018 認証取得までのステップ

1.ISO/IEC 27001に基づくISMS構築

2.ISO/IEC 27018の規格要求事項の理解、実現のためのルール・体制作り

3.ステップ2で構築した仕組みの運用とレビュー

4.第三者認証機関による実査

特に重要なのはステップ2で、ISO/IEC 27018の規格要求事項を正しく理解するため、コンサルタントの協力を得ながら、規格のブリーフィングと要求事項を実現するためのルールや手順、体制、管理策の整備を実施した。

認証取得による効果

個人情報の取り扱いについて監督官庁の指導を受けている業界の顧客からは、ISO/IEC 27018の認証取得により、個人情報を適切に管理・運用していると客観的に判断できる指標を導入したことについて、評価されている。

また、コンプライアンスの枠組みにISO/IEC 27018が加わったことにより、個人情報の取り扱いに関する運用やプロセスが透明化し、顧客により安心してサービスを使ってもらえるようになった。

以上、本稿ではISO/IEC 27017およびISO/IEC 27018の概要について解説しました。認証の取得を検討されている方々のご参考になれば幸いです。

Copyright © ITmedia, Inc. All Rights Reserved.