Androidのクリック詐欺アプリが1ステップでDDoS攻撃アプリに変異、McAfeeが注意喚起:Clicker.BNの亜種

McAfeeは、Androidのクリック詐欺アプリがDDoS攻撃アプリとして再び出現したと注意を促している。クリック詐欺アプリはたった1ステップでDDoS攻撃アプリに変更できるといい、こうした変異は目新しいものではないという。

McAfeeは2017年9月19日、Androidのクリック詐欺アプリがDDoS(Distributed Denial of Service)攻撃アプリとして再び出現したと、同社の公式ブログで注意を喚起している。

同社のモバイルマルウェアリサーチチームはAndroidクリック詐欺アプリの動向を追跡しており、「Clicker.G」「Clicker.BN」など多数のクリック詐欺アプリを確認しているという。これら2つのアプリはGoogle Playストアで配布されていたもの(関連記事)。Androidのクリック詐欺アプリの共通点は、無害なアプリを装い、ユーザーのクリック操作をシミュレートして有料広告に対するHTTP接続要求をバックグラウンドで実行し、不正に広告収入を得る点だ。

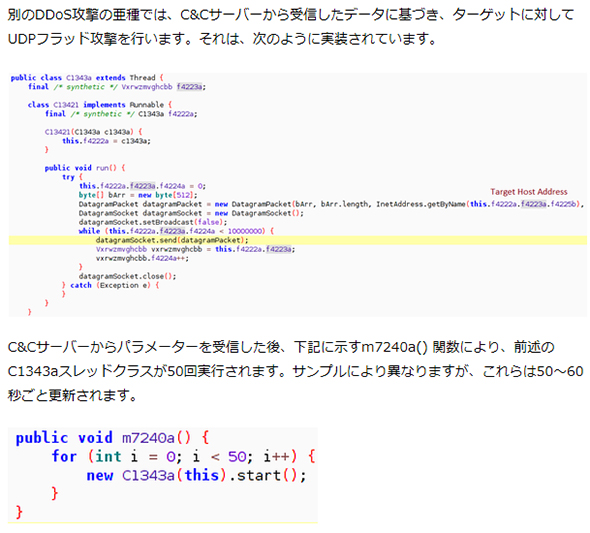

McAfeeによると、こうしたクリック詐欺アプリはたった1ステップでDDoS攻撃アプリに変更できるという。クリック詐欺アプリの動作は、HTTP経由で特定のURLに対して永続的にアクセスするというもの。この動作のアクセス頻度を高めることでDDoS攻撃アプリ化できてしまう。

実際に同社では、クリック詐欺アプリを再利用してDDoS攻撃アプリ化したClicker.BNの亜種を確認したとしている。同社の解析によると、元のクリック詐欺アプリではリクエストを55秒に1回送信していたのに対して、DDoS攻撃アプリではHTTP接続要求の頻度を毎分100回に増加させていた。

こうした、あるモバイル脅威を基に別のモバイル脅威に変異させることは新しいものではない。これまでも、Androidのランサムウェアがバンキングトロイの木馬に変化したり、プレミアムSMSトロイの木馬がワイヤレスアプリケーションプロトコル(WAP)課金方式の攻撃に移行したりしたことがあった。2017年の広告クリック詐欺被害は160億米ドルになるとの調査結果もあり、McAfeeでは、悪意あるアプリの脅威から自身の端末を保護するために、以下の点に注意するよう呼び掛けている。

- 公式アプリストアを利用する

- 無意味なアプリ名称やアプリ説明の有無、乏しいユーザーレビューといった怪しい兆候に注意を払う

- アプリが要求する権限がそのアプリの機能と関係あるかを考える。特にデバイス管理者権限の要求に注意

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

Googleが「DDoS攻撃の踏み台にされていた」Androidアプリ300個を削除 「ユーザーが対策できること」とは【訂正あり】

Googleが「DDoS攻撃の踏み台にされていた」Androidアプリ300個を削除 「ユーザーが対策できること」とは【訂正あり】

Google Playストアで配布されていた約300のアプリが、Androidデバイスをボットネット化するウイルスを拡散していたことが発覚。その背景と「ユーザーが対策できること」とは。【訂正】 Androidアプリマーケットを守る「不正アプリ抽出技術」総解説

Androidアプリマーケットを守る「不正アプリ抽出技術」総解説

Android端末のセキュリティ対策技術について解説する本連載。第4回は、アプリを流通させるための大規模なプラットフォームである「マーケット」の現状と、マーケットの分析から見えてくるセキュリティ・プライバシーの課題やその対策について解説する。 「Mirai」ソースコード徹底解剖−その仕組みと対策を探る

「Mirai」ソースコード徹底解剖−その仕組みと対策を探る

2016年9月以降に発生した複数の大規模なDDoS攻撃。本稿ではその攻撃に用いられたとされるマルウェア「Mirai」のソースコードを読み解き、対策法を紹介します。