「macOS High Sierra」管理者権限に重大な脆弱性、JPCERTが対策を呼び掛け:早急に最新アップデートの適用を

macOS High Sierra 10.13.1に、誰でも簡単に管理者権限を乗っ取れてしまうバグが見つかった。JPCERT/CCは、Appleによる最新のセキュリティアップデートの適用を呼び掛けている。

JPCERT コーディネーションセンター(以下、JPCERT/CC)は2017年11月29日、Appleの最新OSである「macOS High Sierra 10.13.1」の設定に関するセキュリティの脆弱(ぜいじゃく)性について注意を促した。

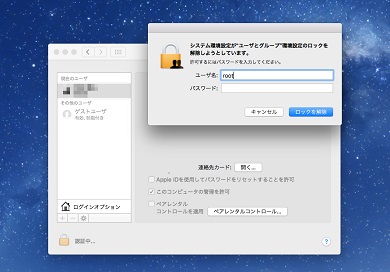

この問題は、「ルートユーザーを無効する」に設定している場合、管理者権限を持つrootアカウントにユーザー名「root」と入力するだけで、パスワードなしでログインできてしまうというもの。悪意のあるユーザーが管理者権限を乗っ取り、悪用できてしまう危険性が指摘されていた。

問題の原因は、資格情報の検査ロジックにあったバグとされている。Appleは、2017年11月29日(米国時間)の時点で、脆弱性「CVE-2017-13872」として関連情報を公開。最新のセキュリティアップデートを提供している。なお、この問題は、macOS Sierra 10.12.6以前では発生しない。

JPCERT/CCは、ユーザーに対してAppleによるセキュリティアップデートの適用を推奨し、適用後にはこの問題が発生しないことを確認したという。また、「ルートユーザーのパスワードを適切に設定することでもこの問題を回避できる」と説明している。

最新のセキュリティアップデートを適用すると、macOSのビルド番号は「17B1003」になる。Appleは、いったんセキュリティアップデートを公開し、適用後のビルド番号を「17B1002」としていたが、適用後にファイル共有の不具合が見つかり、その修正を加えたアップデートを改めて公開した。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

連日の「深刻な脆弱性」の報道から何を得て、情報をいかに咀嚼していくべきなのか

連日の「深刻な脆弱性」の報道から何を得て、情報をいかに咀嚼していくべきなのか

連日のように公開される脆弱性情報の中から自分たちに関係するものを見つけ、適切な優先順位で対応するのは容易ではない。この状況に、企業はどう向き合えばよいのだろうか? @ITが、2017年8月30日に開催したセミナー『連日の「深刻な脆弱性」どう向き合い、どう対応するか』のレポート、後編をお届けする。 iOS安全神話などない──多数のセキュリティアップデートを含む「iOS 10.3.2」公開で私たちが学べること

iOS安全神話などない──多数のセキュリティアップデートを含む「iOS 10.3.2」公開で私たちが学べること

アップルがiOS、macOSなど全OS対象の広範なセキュリティアップデートをリリース。「Wanna Cryptor」による被害で世界的な混乱を招いている2017年5月現在、アップルユーザーもあらためて得られた教訓を正しく生かし、実践する必要があるとESETが提言した。 なぜ、「脆弱性」はなくならないの?

なぜ、「脆弱性」はなくならないの?

サイバーセキュリティの“基礎の基礎”をおさらいする本連載。今回はソフトウェアに「脆弱(ぜいじゃく)性」が生まれてしまう理由や、開発者/利用者として可能な脆弱性への対処方法について解説します。