量子コンピュータ時代到来後に備え、今から耐量子コンピュータ暗号を開発する理由:セキュリティ・アディッショナルタイム(30)

DigiCertは2018年1月31日に開催した年次カンファレンスにおいて、Microsoft Researchらと共に進めている耐量子コンピュータ暗号研究の背景と状況を紹介した。

量子コンピュータは、「量子ビット」を活用してこれまで難しかった大規模な並列演算を可能にし、新たな可能性を開く技術だ。だが同時に、今広く利用されている暗号技術に大きな課題を突き付ける存在でもある――DigiCertは2018年1月31日に開催した年次カンファレンス「DigiCert Security Summit 2019」において、この新しい課題について紹介した。

左から、耐量子コンピュータ暗号の研究に取り組む、DigiCert 研究所所長のアベスタ・ホジャティ氏、Microsoft Researchのブライアン・ラマキア氏、DigiCert インダストリー技術ストラテジストのティム・ホレビーク氏

技術進展と環境変化に伴って避けられない暗号アルゴリズムの「危殆化」

今のインターネット社会は、暗号技術に立脚しているといっていいだろう。大事な情報をやりとりする際に第三者に盗み見られないようにする「暗号化」にしても、ネットワーク越しに相手の身元を確認する「認証」にしても、あるいは受け取ったデータに改ざんが加えられていないかを確認する「完全性の確保」にしても、公開鍵暗号や共通鍵暗号、それらを基にしたPKI(Public Key Infrastructure)によって支えられてきた。

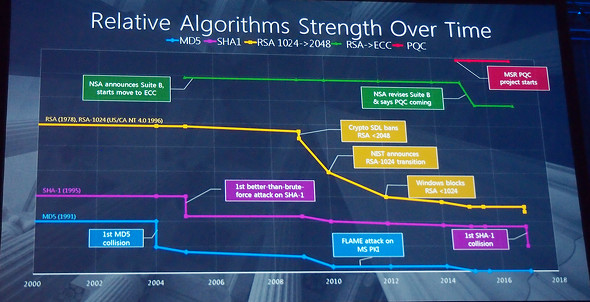

物理的な「鍵」についても、市場に出ると開けやすい方法が見つかることがある。同じように暗号アルゴリズムも、コンピュータの計算能力向上や研究の進展に伴って、現実的な時間やコストで解読可能となり、当初期待された強度が実現できなくなることがある。これが「危殆(きたい)化」だ。これら暗号技術の核であるアルゴリズムは、危殆化を避けてより安全なものを目指し、中長期的なサイクルで入れ替わってきた。

例えば、1990年代前半にNIST標準暗号アルゴリズムとして使われていた「DES」(Data Encryption Standard)だが、暗号学者の研究やコンテストによって数日単位で解読できることが明らかになってきた。そこで米国立標準技術研究所(NIST)では2001年に新たな標準暗号方式「AES」(Advanced Encryption Standard)を選定するに至った。また公開鍵暗号の「RSA」については、512bit以下の短い鍵では解読に弱いとされ、1024bit以上の長さを持った鍵への移行が進められた。

ハッシュ関数についても、2000年代を通じて、「SHA-1」では当初考えられていたよりも少ない回数で衝突(=異なるメッセージから同一のハッシュ値が生成できてしまうこと)が発見できることが明らかになった。また2011年にはとうとう、コンセプトではなく現実の攻撃でMD5ハッシュ関数の衝突を悪用する「Flame」(Flamer)が登場した。クラウドサービスの普及に伴い、より低コストで衝突を再現できる環境が整い始めたことも相まって、SHA-2への移行が進められ、今ではSHA-1の利用は非推奨となっている。

こうした移行作業は、主にサーバやアプリケーション開発、Webブラウザ側で行われるため、エンドユーザーがそれと意識するケースは少ないかもしれないが、一定間隔で暗号アルゴリズムのリスクが顕在化、危殆化しては、それを克服するより強固な新しいアルゴリズムへの移行が行われてきた。

DigiCert インダストリー技術ストラテジストのティム・ホレビーク氏らによると、これらと同じか、それ以上にインパクトの大きい変化が、量子コンピュータの実用化に伴って現実のものになる恐れがあるという。

現在、SSL/TLS暗号化通信やPKIに基づく認証では、RSAやDiffie-Hellman、ECC(楕円曲線暗号)といったさまざまな暗号アルゴリズムが利用されている。例えばRSAの場合、「大きい桁数の数字を素因数分解する場合、元の2つの素数を見つけ出すのが困難である」という数学的性質に立脚してアルゴリズムが作られているが、「量子コンピューティングでその計算が容易になる可能性がある。今すぐに危険にさらされるわけではないが、おそらく時間の問題だろう」と、Microsoft Researchでセキュリティおよび暗号関係の研究に携わるブライアン・ラマキア氏は指摘した。

ホレビーク氏によると量子コンピュータといえども決して万能ではなく、全ての分野で既存のコンピュータを置き換えるわけではない。けれど「RSAアルゴリズムの解読のような、特定の数学的問題を解くのにはとても適している」のが事実だという。

NISTの標準化プロジェクトに参加しつつ実装サンプルをGitHubで公開

こうした背景から、DigiCertは、2018年9月にGemaltoならびにISARAと提携し、量子コンピュータ時代到来後の暗号アルゴリズム(耐量子コンピュータ暗号)の研究に取り組み始めた。2019年2月にはさらに、UtimacoならびにMicrosoft Researchとの連携を強化し、耐量子コンピュータ暗号「Picnic」を実装したデジタル証明書の実証実験に取り組むことを発表している(関連記事)。

ラマキア氏はDigiCert Security Summit 2019で行った講演で、NISTが耐量子コンピュータ暗号の標準化に向けて2017年11月からコンテストを実施していることを説明した。Microsoftではパートナーと協力しつつ、暗号化「FrodoKEM」「SIKE」、電子署名向けに「qTESLA」と「Picnic」と、4つのアルゴリズムを提案しており、そのいずれもが、2019年1月に発表されたラウンド2に進んだという(関連記事)。

このうちDigiCertと共に開発を進めているPicnicについては、量子コンピューティングに対する耐性だけでなく、演算の高速化、署名サイズのコンパクト化にも留意しながら開発を進めてきた。

Picnicも含む研究成果の一部は「Open Quantum Safe」プロジェクトで公開している。開発者がテストできるよう共通APIを公開する他、TLS用のOpenSSL、VPN接続のためのSSHといった幾つかの実装サンプルを、MITライセンスの下、GitHub上でオープンソースソフトウェアとして公開し、フィードバックを受けながら研究を進めていく方針だ。

「それがいつの日になるかは分からないが、量子コンピュータ時代は確実に到来する。その日に向けて移行の計画を立て、準備することが必要だし、そのためシステムには暗号的な『アジリティ』が求められる。一方で移行には時間を要することも事実であり、現行方式とのハイブリッドソリューションによる現実的なアプローチが欠かせない」(ラマキア氏)

安全性だけじゃない、耐量子コンピュータ暗号に求められる要素とは

DigiCertも、耐量子コンピュータ暗号には暗号としての安全性に加え、幾つか必要な要素があると考えている。

まずは、量子コンピュータに備えた「前方秘匿性」だけではなく、「後方互換性」の確保だ。インターネットにつながっているあらゆるPCやサーバ、IoT類を、ある日一斉に切り替えることは不可能だろう。仮に古いアルゴリズムを無効化してしまったら、認証や暗号化処理が今まで通りに行えず、その結果「インターネットにつながらない」というトラブルがあちこちで多発することになるはずだ。

DigiCert研究所所長のアベスタ・ホジャティ氏は「現実的なアプローチが必要だ。それもアルゴリズムごとに複数の証明書を持つのではなく、1枚で複数の方式に対応できるハイブリッド証明書で対応することが重要だ。同様に、インフラ側にも、極力変更を加えずに簡単に導入できなければならない。そのために、Open Quantum Safeでさまざまなプロトコルの実装を検証し、改善していく」と話した。

また、新しい耐量子コンピュータ暗号は、サーバやPCといったITシステムだけではなく、IoT、組み込み機器やモバイルデバイスでも扱えなくてはならない。

「暗号はどこでも、どんなデバイスでも使えなければならない。一例として、耐量子コンピュータ暗号を用いたVPNアプライアンスをRaspberry Piで実装し、暗号トンネルなどの検証を進めている」(ホレビーク氏)

それにしても、1つ疑問は残る。いくら研究が進んでいるからといって、量子コンピュータが真に実用になるまでには時間があるはずだ。なぜ、今から取り組む必要があるのだろうか。

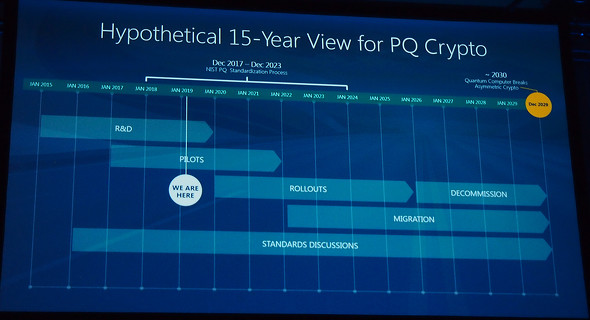

「われわれは2015年ごろからこのプロジェクトに取り組み始めた。仮に量子コンピュータが2030年に本格的に実用化すると考えて逆算しても、アルゴリズムを設計し、テストを行い、実装し、標準化を行って徐々に移行作業を進めていくことを考えると、15年あっても足りないほどだ」(ラマキア氏)

かつてRSAにおいて、短い鍵長が危険であると明らかになり、対応が必要になった時も、認証局やWebブラウザベンダーや開発者が時間をかけて対応を進めてきた。ホジャティ氏、ホレビーク氏、それにラマキア氏は「量子コンピュータが暗号技術にもたらすインパクトは、あの時よりもずっと深刻だ」と口をそろえ、「今のうちから準備を進めておくことが重要だ」と強調した。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

量子コンピュータでも解読できない暗号アルゴリズム、実証実験に成功

量子コンピュータでも解読できない暗号アルゴリズム、実証実験に成功

DigiCertとUtimaco、Microsoft Researchの3社は、量子コンピュータでも解読できない暗号アルゴリズムの概念実証実験に成功した。主にIoT機器の保護に関して完全なソリューションを示すとしている。なお、量子コンピュータを利用すると現在の暗号アルゴリズムをたやすく破ることが可能になると予測されている。 量子コンピューティングは“物理実験”の段階にあり、企業はアルゴリズムの研究に集中せよ

量子コンピューティングは“物理実験”の段階にあり、企業はアルゴリズムの研究に集中せよ

エンタープライズ分野のITリーダーのために量子コンピューティング分野を調査しているChirag Dekate氏(GartnerでResearch Director、HPC Servers、Emerging Tech.を務める)に、一般企業と国が今、何をすればよいのかを聞いた。前半ではDekate氏が2018年4月27日に講演した内容を紹介。後半では既存の暗号が解読されてしまう課題などを同氏にインタビューした。 NICT、量子コンピュータ時代に向けた新暗号技術を開発

NICT、量子コンピュータ時代に向けた新暗号技術を開発

国立研究開発法人情報通信研究機構(NICT)のサイバーセキュリティ研究所セキュリティ基盤研究室は、格子理論に基づく新暗号方式「LOTUS」を開発した。「量子コンピュータにとっての解読のしにくさ」と「正確な暗号の復号チェック機能」を備えている。