実践「AD FS 2016」を使って「Office 365」とのSSO評価環境構築:AD FS構築編:AD FSを使ったSaaSとのSSO環境構築(5)(1/3 ページ)

Windows Server 2016のAD FSを使って、SaaSとのSSO環境構築方法を紹介する本連載。今回は、AD FS自体などを仮想マシン上に構築する手順を説明します。

メールやスケジュール、ドキュメント管理など、さまざまなシステムがSaaS(Software as a Service)になり、多くの企業が日常的に利用しています。このようなSaaSを利用する場合、ログインのアカウントとパスワードが既存システムと異なっていると、ユーザーの利便性が下がり、情報システム部門の管理負担も増大してしまいます。

そのため業務でのSaaS導入においては、既存のID管理システムで管理しているアカウントとパスワードによるログイン、つまりシングルサインオン(SSO)とアカウント/パスワードの一元管理ができることが望まれます。さらにセキュリティの観点からは「SaaSへのアクセスを特定の経路のみに限定する」「特定のデバイスのみに限定する」といったことも必要となります。

本連載では、このような問題を解決できる「Windows Server 2016 Active Directoryフェデレーションサービス」(AD FS 2016)の紹介と、代表的なSaaSである「Office 365」とのSSO環境構築手順を紹介しています。

前回は、企業内に構築されたActive Directoryに対して「Windows Server 2016 Active Directoryフェデレーションサービス」(AD FS 2016)によるOffice 365とのSSO評価環境の構築手順として、Active Directory証明書サービス(AD CS)の構築手順を説明しました。今回は、AD FS自体の構築手順を説明します。

なお、AD FS 2016を利用したOffice 365とのSSO環境構築を実際に行うときに必要な情報は、以下の記事で詳しく紹介しているので、都度ご参照ください。

AD FSの構築と事前準備

前回までに構築した、オンプレミスの管理基盤の認証プロトコルを拡張するために、AD FSを構築します。

この構築作業では、オンプレミスの認証プロトコルを拡張する機能のみを構築します。

そのため、Office 365とのSSOを実現するためには、後述するWAP(Webアプリケーションプロキシ)とAzure AD Connectの構築が必要となります。

仮想マシン上にAD FSを構築するために、サービスを実行するサービスアカウントの作成、SSL証明書のインストール、DNSの設定といった事前作業が必要となります。

なお、SSL証明書に関しては、作業を行う前に、商用証明機関から証明書を取得し、秘密キーを含めた状態で証明書ファイルのエクスポートを行っておいてください。

証明書の取得方法、エクスポート方法はドメインを管理しているレジストラーに確認してください。

サービスアカウントの作成

AD FSのサービスを実行するためのサービスアカウントをActive Directory上に管理されたサービスアカウントとして作成します。

- 1:作業用PCから、[リモート デスクトップ接続]を使用し、”adds001”にドメイン管理者として接続します。Azure仮想マシンへの接続方法は、連載第3回を参照してください

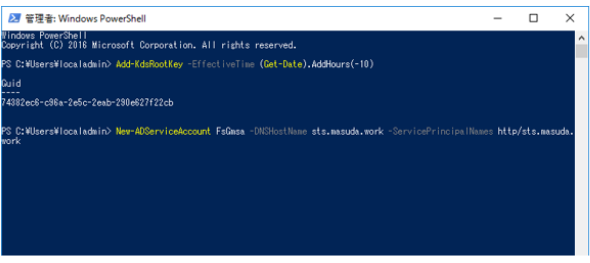

- 2:[adds001]の[スタート]−[Windows PowerShell]−[Windows PowerShell]を右クリックし、[管理者として実行]を選択します。コマンドラインで、以下のコマンドレットを実行し、Active Directoryにサービスアカウントを追加します

Add-KdsRootKey -EffectiveTime (Get-Date).AddHours(-10) New-ADServiceAccount <サービスアカウント名 (今回は “FsGmsa”)> -DNSHostName <フェデレーション サービスの FQDN(今回は、”sts.masuda.work”)> -ServicePrincipalNames http/<フェデレーション サービスの FQDN (今回は、”sts.masuda.work”)>

- 3:[スタート]−[Windows 管理ツール]−[Active Directory ユーザーとコンピューター]を選択します

- 4:[<ドメイン名>]−[Managed service Account]に[FsGmsa]が登録されていることを確認します

証明書のインストール

次に証明書のインストールを進めます。

- 1:作業用PCから、[リモート デスクトップ接続]を使用し、”adfs001”にドメイン管理者として接続します

- 2:[adfs001]のデスクトップに事前にエクスポートした証明書をコピーします

- 3:[adfs001]で、[スタート]を選択し、「certlm.msc」と入力して、検索結果から[certlm.msc]を選択します

- 4:[certlm]の左部で、[証明書−ローカル コンピューター]−[個人]を選択します

- 5:メニューバーの[操作]−[すべてのタスク]−[インポート]を選択します

- 6:[証明書のインポート ウィザード]で[次へ]を選択します

- 7:[ファイル名]−[参照]を選択し、手順2でコピーしたファイルを選択します

- 8:[ファイル名]に選択したファイルのパスが入力されていることを確認して[次へ]−[次へ]−[完了]を選択します

- 9:[証明書]−[ローカル コンピューター]−[個人]−[証明書]にインポートした証明書が登録されていることを確認します

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

実践「AD FS 2016」を使って「Office 365」とのSSO評価環境構築:AD CS構築編

実践「AD FS 2016」を使って「Office 365」とのSSO評価環境構築:AD CS構築編

Windows Server 2016のAD FSを使って、SaaSとのSSO環境構築方法を紹介する本連載。今回は、AD FS 2016によるOffice 365とのSSO評価環境の構築方法として、Active Directory証明書サービス(AD CS)の構築手順を説明します。 実践「AD FS 2016」を使って「Office 365」とのSSO評価環境構築:Azure環境とAD DSの構築編

実践「AD FS 2016」を使って「Office 365」とのSSO評価環境構築:Azure環境とAD DSの構築編

Windows Server 2016のAD FSを使って、SaaSとのSSO環境構築方法を紹介する本連載。今回は、AD FS 2016によるOffice 365とのSSO評価環境の構築方法として、Azure環境、Azure Active Directoryドメインサービス(AD DS)の構築方法を紹介します。 Active DirectoryとAzure Active Directoryは何が違うのか?

Active DirectoryとAzure Active Directoryは何が違うのか?

Office 365のユーザー管理機能からスタートした「Azure Active Directory」。現在は、クラウドの認証基盤として、さまざまな機能を提供している。では、オンプレミスのActive DirectoryとAzure Active Directoryは何が違うのだろうか。