パスワード変更も意味がない、クラウドを侵害し続ける悪意ある「OAuthアプリ」の実態:セキュリティベンダーProofpointが公開

Proofpointは、悪意あるOAuthアプリケーションによる永続的クラウド侵害の実態を公開した。パスワード変更やMFA適用後も攻撃者のアクセスは継続し、4日間続いた実例も確認された。

セキュリティベンダーProofpointは2025年10月21日(米国時間)、認可プロトコル「OAuth」のアプリケーションを使った攻撃手法を公開した。悪意あるOAuthアプリケーションを通じて、クラウド環境への永続的な侵害が可能になるという。

この手法では、ユーザーの認証情報をリセットしても攻撃は止まらない。多要素認証(MFA)を適用した場合でも、攻撃者は侵害されたクラウド環境へのアクセスを維持できる。Proofpointは概念実証(PoC:Proof of Concept)ツールを開発し、この攻撃が完全に自動化可能であることを実証した。

内部アプリケーションと外部アプリケーションの違いが生む脆弱(ぜいじゃく)性

攻撃の鍵となるのは、OAuthアプリケーションの種類の違いだ。クラウドID・アクセス管理システム「Microsoft Entra ID」(旧Azure Active Directory)では、セカンドパーティー(内部アプリケーション)とサードパーティー(外部アプリケーション)の2種類のアプリケーションがある。この違いの理解が、攻撃の全容を把握する上で不可欠となる。

セカンドパーティーアプリケーションは、組織のテナント内に直接登録される。組織の管理者または適切な権限を持つユーザーによって作成・管理される。組織自身のディレクトリ内から発生するため、環境内である程度の暗黙の信頼を受け継ぐ。

一方、サードパーティーアプリケーションは、外部のテナントに登録される。「Zoom」や「DocuSign」のような広く使われているサービスが該当する。アクセスが付与される前に、管理者の同意ワークフローや組織のセキュリティポリシーによる追加の精査が求められるのが通常だ。

Proofpointによると、脅威アクターは、侵害後のフェーズでセカンドパーティーアプリケーションを作成する傾向がある。それらの内部アプリケーションは、外部アプリケーションの監視を主眼に置いたセキュリティコントロールを回避しやすいため、検出がより困難になるという。

攻撃は初期侵入から永続化へ段階的に進行

攻撃は通常、リバースプロキシツールキットと個別に仕立てたフィッシング誘引を組み合わせて、認証情報やセッションCookieを盗むことから始まる。攻撃者がユーザーのログイン認証情報を盗むと、対象アカウントへの不正アクセスを確立し、次のフェーズに進む。

初期侵入が成功した後、攻撃者は悪意あるOAuthアプリケーションの作成と展開に取り掛かる。このプロセスには次の要素が含まれる。

- 侵害されたアカウントの権限を利用して新しい内部アプリケーションを登録

- 最大の効果を得るために特定の権限やAPI(アプリケーションプログラミングインタフェース)スコープを設定

- これらのアプリケーションに組織の重要なリソースへのアクセスを許可

Proofpointのリサーチャーが開発したPoCツールは、この攻撃を完全に自動化できることを実証した。このツールはOAuthアプリケーションの自動登録と構成を実行する。権限スコープ選択をカスタマイズでき、ユーザー認証情報に依存しない永続的アクセスを実現する。このデモンストレーションではランダム化されたアプリケーション名を使用しているが、現実の脅威アクターは検出を避けるために正規の業務アプリケーションを模倣する。こうした欺瞞的な命名戦略を用いることが一般的だという。

パスワード変更後も完全なアクセスを維持

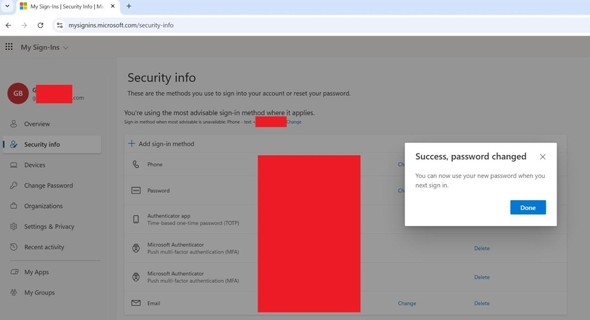

この永続化メカニズムの有効性を検証するために、Proofpointはツールを使って実際に再現して見せた。その結果、標準的なインシデント対応としてユーザーのパスワードを変更しても、アクセスは維持される。悪意あるアプリケーション、そのOAuthトークン、承認された権限は全て有効なままで、アクセスが継続されることが確認された。

不正アクセスの範囲はメールにとどまらない。アプリケーションが持つ権限の範囲内で、以下のような任意のリソースにアクセスできる可能性がある。

- 社内情報共有サービス「Microsoft SharePoint」のドキュメント

- オンラインストレージ「OneDrive」に保存されたファイル

- Web会議ツール「Microsoft Teams」のメッセージ

- カレンダー情報

- 組織の連絡先

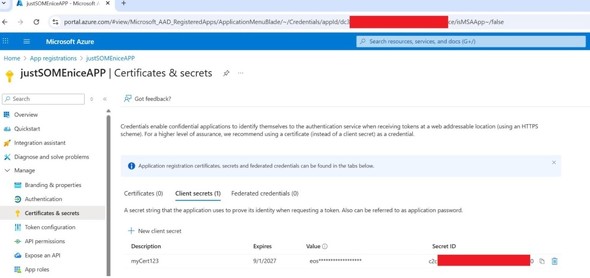

悪意あるアプリケーションの痕跡は、Microsoft Entra IDの管理インタフェース内で観察できる。具体的には「App Registrations」セクションに標準的な内部登録として表示されるため、正当な業務アプリケーションに紛れ込む可能性がある。

悪意あるアプリケーションが不正なアクセスを維持できる背景にあるのは、2つの重要な対策が欠如していることだ。

- アプリケーション登録の削除や権限の取り消しが行われないこと

- クライアントシークレット(OAuthで使用される認証情報)に有効期限が設定されていないこと

デモンストレーションでは、アプリケーションのクライアントシークレットに有効期限として2年間を設定した。これにより攻撃者は、認証情報を更新することなく長期的にアクセスを維持でき、保護されたリソースに長期間アクセスし続けることが可能になる。加えて、データを盗み出すための十分な時間を得られるだけでなく、環境内に長く潜伏することで検出を回避しやすくなる。

この長期的な持続性は重大なリスクをもたらす。侵害を発見してパスワードを変更しても、攻撃者のアクセスが継続する可能性がある。データの流出が長期間続き、過去にどのような情報が盗まれたかを特定することも難しい。

管理者が積極的に監視して対応しない限り、悪意あるアプリケーションは削除されるまで攻撃手段として機能し続ける。削除するには、アプリケーション登録の手動削除と権限の取り消し、またはクライアントシークレットの有効期限切れが必要だ。

4日間継続した実際の攻撃

Proofpointは、実際のアカウント乗っ取り(ATO:Account Takeover)がおよそ4日間継続した事例を確認した。攻撃者は「Adversary-in-the-Middle」(AiTM)と呼ばれる中間者攻撃型のフィッシング手法を使用したと推定される。特に「Tycoon」フィッシングキットの特徴が確認された。攻撃者は米国のVPN(仮想プライベートネットワーク)を経由して侵入した。

侵入後、攻撃者は悪意あるメールボックスルールを作成し、「test」という名前の内部アプリケーションを登録した。このアプリケーションにMail.Readおよびoffline_access権限を付与することで、パスワード変更後も被害者のメールボックスへのアクセスを維持した。

約4日後にユーザーのパスワードが変更された。その後ナイジェリアの一般家庭向けIPアドレスからログイン試行があったが失敗している。しかし、悪意あるアプリケーションは依然として有効なままだった。この事例は、これらの攻撃が実際に悪用されている現実の脅威であることを示している。

即時対応と継続的な監視が必要

Proofpointは、悪意あるアプリケーションが疑われる場合、即時の修復措置を講じることが極めて重要だと指摘している。

優先対応事項として、まずクライアントシークレットと証明書を全て無効化する。これにより、アプリケーションが新しいトークンを要求できなくなる。次に、全てのユーザートークンを失効させる。その上で、アプリケーション登録全体を削除し、これまでに付与された全ての権限を取り消す。

継続的なモニタリングの実装も重要だ。業務アプリケーションを常時監視し、不審な活動を検出した場合は自動的に修復する仕組みが必要だ。これにより攻撃者による永続的なアクセスを防ぐことができる。

ユーザー教育も欠かせない。正規のアプリケーションに偽装した悪意あるアプリケーションの見分け方、予期しない同意リクエストへの対処法、不審なアプリケーションの報告手順が重要だ。これらについて、定期的なトレーニングを実施すべきだとしている。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

CSIRT体制を6ステップで構築・運用する方法を学べる「CSIRTスタータキットV3」公開

CSIRT体制を6ステップで構築・運用する方法を学べる「CSIRTスタータキットV3」公開

日本シーサート協議会は、組織内CSIRTを効率的に構築・運用するための手引きをまとめた「CSIRTスタータキットV3」を公開した。 日本のランサムウェア対策に不可欠な中堅中小セキュリティ シマンテックをシェア逆転した企業とは

日本のランサムウェア対策に不可欠な中堅中小セキュリティ シマンテックをシェア逆転した企業とは

VPN・ZTNAのニーズは中堅企業ではピークを過ぎた。中小企業は? 「PINはただのパスワード」じゃない? パスワードレス利用を拒む“5つの誤解”、Ciscoが指摘

「PINはただのパスワード」じゃない? パスワードレス利用を拒む“5つの誤解”、Ciscoが指摘

Cisco Talosは、依然としてパスワード中心の認証が企業において使われる傾向にあり、その背景にはパスワードレス認証に関する“5つの神話(誤解)”があるとブログで指摘した。