システムを堅牢化するのは何のため? エンジニアがHardeningから持ち帰れる「学び」とは:セキュリティに「必勝法」はない!

脆弱(ぜいじゃく)なECサイトを攻撃から守る体験を通して、システムを堅牢(けんろう)化し、“セキュリティをビジネスに活かす”という本質を理解する「Hardening(ハードニング)」が注目を集めている。Hardeningの妙味とは何か、そこからはどのような「学び」「気付き」が得られるのだろうか。

止むことのないサイバー攻撃から自社のシステムを守るには、セキュリティ担当者だけでなく、事業に関わる全ての人のセキュリティに対する理解を深めることが重要だ。加えて、システムの企画設計段階からセキュリティを考慮する「セキュリティ・バイ・デザイン」の考え方を取り入れ、万が一、インシデントやその予兆を発見したら、速やかに対処する……と、口で言うのは簡単だが、実践するのはなかなか難しい。

そこで、脆弱(ぜいじゃく)なシステムをさまざまな攻撃から守る「体験」を通して、いま企業に必要なセキュリティの要素を理解し、日々のシステム構築と運用に生かせる「学び」を持ち帰る「Hardening(ハードニング)」という取り組みに注目が集まっている。

NECが2019年6月28日に東京で開催したイベント「システムエンジニア、セキュリティエンジニア向け 堅牢化しナイト 〜Hardening 虎の巻〜」では、NECのセキュリティ技術センター センター長を務める淵上真一氏がモデレーターを務め、Hardeningのエッセンスを取り入れたNECオリジナルのセキュリティに対する取り組みが紹介された。

変化する攻撃をどのように解析し、先回りして保護するか

Hardeningについて掘り下げる前に、まずは、NECのセキュリティ技術センターで脅威動向の調査に当たっている小池倫太郎氏と、FFRI 技術研究本部 基礎技術研究部長を務める押場博光氏が、特別セッションとして「サイバー攻撃技術の最前線と対策の勘所」と題し、セキュリティの最新動向と対策ポイントを説明した。

NECとFFRIは、サイバーセキュリティ分野で協業することを2019年5月に発表している。それぞれが保有する技術やサイバー脅威に関する情報を連携することで、国産技術によるサイバーセキュリティ製品/サービスを共同で開発するという。「今回、NECとFFRIのセッションが実現したのは、両社の協業開始がきっかけ」(淵上氏)というわけだ。

- NECとFFRI、サイバーセキュリティ分野で協業開始(NEC プレスリリース)

セッションでは、小池氏がさまざまな攻撃の中から3つをピックアップして紹介。1つ目は、「TA544」というグループによる攻撃で、メールに請求書や注文書などを装ったファイルを添付して送られてくる。

TA544による攻撃は2016年ごろから観測されており、ステガノグラフィ(ある情報を他の情報の中に埋め込んで存在を隠すこと)を利用したり、ターゲットの環境を調査したりと進化を続けてきた。

「TA544は今でも活発に活動している。ファイルレスなので見つけにくく、マクロ機能やPowerShellの動作に制限をかけたり、監視を行ったりすることが重要だ」(小池氏)

2つ目の「TA505」は、韓国で流行しているものの、日本でも観測されている攻撃グループだ。一般的な監視では盲点となりがちな「Excel 4.0」のマクロ機能や「MSIEXEC」を用いて感染する。「マルウェアに署名が施されていることも特徴。署名されているからといって全てのファイルが安全ではないことに注意が必要」と小池氏は述べた。

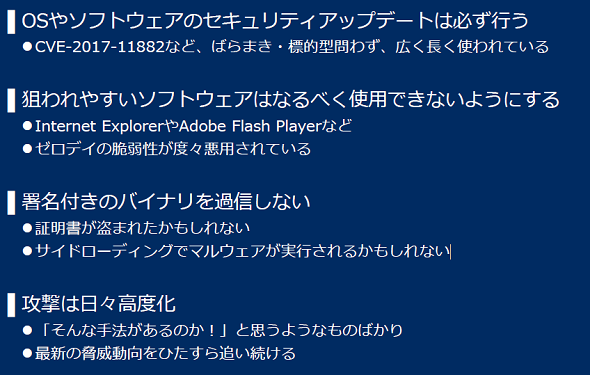

そして、3つ目に「DarkHotel」を挙げた。日本も度々標的とされたDarkHotelは、「Internet Explorer」や「Adobe Flash Player」のゼロデイ脆弱性を悪用する。このため、「OSやソフトウェアのアップデートは重要だが、それだけではゼロデイ攻撃対策は難しい。もし、使わないアプリならばアンインストールすべきだし、他のプロセスからの呼び出しを制限するといった対策も検討すべき。何より、こうした手法に追い付くべく、日々情報を追いかけていくことが重要だ」(小池氏)とした。

一方、FFRIで検知エンジンの開発に従事している押場氏は、あくまで同氏の私見という形で、「守る側」のトレンドを紹介。

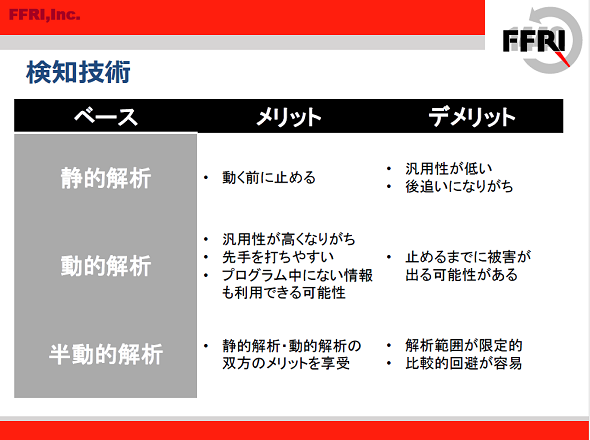

マルウェア検知手法には主に、マルウェアの特徴を基に見つける「静的解析」と、実際に動かしてみて挙動を基に判断する「動的解析」、両方のいいとこ取りを狙った「半動的解析」の3種類があると説明した。

それぞれにメリットとデメリットがあり、押場氏が一押しするのは「動的解析」、いわゆる「振る舞い検知」だ。

「OSの機能を使うには、必然的にAPIを呼び出すことになる。従って、その部分を見ていれば、マルウェアの挙動を把握できるというアイデアに基づいており、既知性に依存する静的検知に比べて予想しやすいと考えるから」(押場氏)という。

最近では、長らく主流だったパターンマッチングに代わって、振る舞い検知と機械学習が話題になることが多い。押場氏は「やり方によって未知のマルウェアに効くか効かないかが変わってくる。機械学習においては、時間の経過によってデータやパターンが変わる『コンセプトドリフト』という考え方が肝になる」と指摘し、「『何が脅威か』という定義の仕方によっては、5年後、10年後に検知できなくなる可能性がある」とした。

攻撃者の動向を日々調査している小池氏はもちろんだが、防御のための製品を開発する立場にある押場氏もまた「いつも、攻撃者が何を試みてくるのか、何をしたいのかを考えている。それを先回りしてふさぐロジックを作るのが仕事だから、むしろ攻撃者のことしか考えていない」そうだ。

システムだけでなく組織作りでもシフトレフトを――Hardeningから得た「学び」

最近は「サイバーセキュリティ人材不足」を背景に教育や訓練が盛んな他、Capture The Flag(CTF)をはじめ、攻撃手法を競う大会も活発に行われるようになってきた。そんな中でユニークな位置付けにあるのが、システムを「衛(まも)る」技術を競うHardeningだ。

2018年11月に沖縄県宮古島で開催された「Hardening II SecurEach」に「Team#6 パニパニ」の一員として参加し、見事グランプリに輝いたNECのセキュリティ技術センター 主任、井村征智氏は「グランプリ経験者が語るHardening必勝法」と題したセッションで、自らの体験に基づき、Hardeningから何を持ち帰ったかを紹介した。

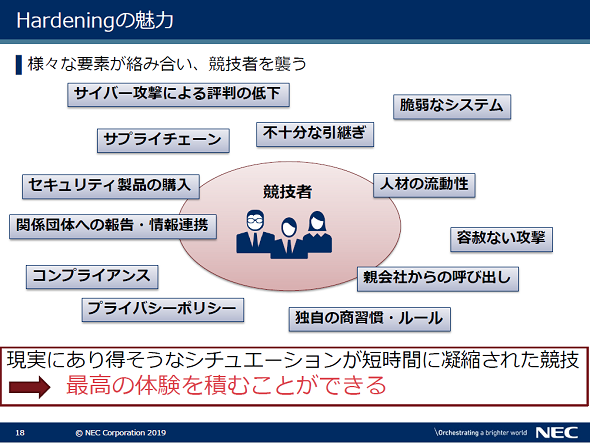

Hardeningでは、各チームに与えられた脆弱なECサイトを、ランサムウェアやSQLインジェクションなどさまざまな攻撃から守り、8時間にわたる競技時間中サービスを継続させ、最大の「売り上げ」を記録したチームが勝利する競技だ。練り込まれたシナリオと自由に触れるシステムで「最高の体験を積めることが魅力」と井村氏は語った。

2012年から開催されてきたHardeningだが、回を重ねるにつれ、さまざまな新機軸が追加されてきた。その一例が、セキュリティベンダーにスポンサーとして参加してもらい、現実にユーザー企業がセキュリティソリューションを購入するのと同じようにサービスや製品を購入して活用できる「マーケットプレイス」(MP)で、回数を重ねるごとに多彩な企業や団体が協賛している。

また、井村氏が参加したHardening II SecurEachでは、「連合」という仕組みが新たに取り入れられ、チーム単位だけでなく、複数のチームが連携した生産財の「サプライチェーン」をどう守っていくかも競われた。さらに、人材派遣の形でノウハウや知識を持ったエンジニアがチームを支援する仕組みや、各チーム間で観測した出来事を共有し、1つのタイムラインにまとめていく「HCA」など、次から次へと新たなアイデアが組み入れられている。

井村氏は率直に「システムの堅牢(けんろう)化が終わらないうちにいろいろな攻撃がきて、徐々に対応が後手になり、競技終盤のことはほとんど覚えていない。また、競技翌日のSoftening Day(振り返り日)では、競技中の行動をまとめて発表するため、その資料作成もある。準備のため、現地入りした前日から寝る暇もないほどだったが、とても充実した3日間だった」とHardeningを振り返った。

井村氏らは競技に向け、技術とマネジメントに分けた上でのチームビルディング、前日に配布される資料を読み込んでのシステム構成やルールの把握、チートシートの用意など、さまざまな準備を進めてきた。

中でも「ルールを読み込んで、今回の競技では『可用性重視』だと判断し、最後はWebサーバに人を張り付けて、手動で再起動させる対応を取ったこと」「サプライチェーン間の連携を図る上で『全てを守るのは無理』と判断し、リソースの選択と集中を行ったこと」などが勝利の要因だったと述べた。

「コトが起こってからでは対応に工数がかかる。システムはもちろん、組織作りにおいても事前準備、シフトレフトが重要だと感じた。また、競技当日にはMPで購入した製品が役立ち、セキュリティはコストではなく投資であると実感できた」(井村氏)

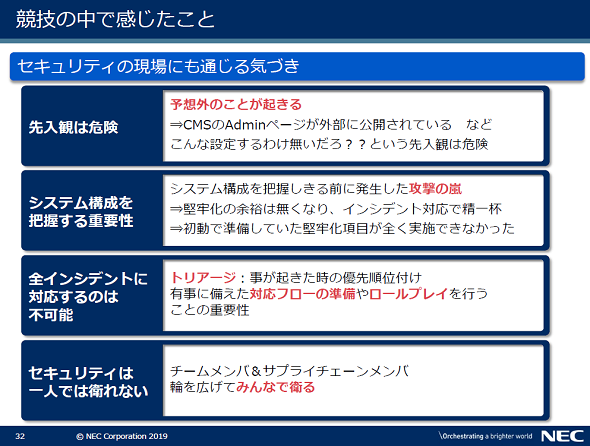

他にも、意思決定を下すプロセスの明確化、法令などを踏まえたビジネスの重要性も痛感したそうだ。「先入観にとらわれないこと」「システム構成を把握すること」「全部のインシデントに対応しようとしても無理でトリアージが大事なこと」など、多くの学びがあったが、何より「1人では守れない。7人のチーム全員で守ることが大事」と感じたという。

最後に井村氏は、「『必勝法』と題したセッションで言うのも何だが、そんなものはセキュリティにはない。当たり前のことを高いレベルでできることと、シフトレフトの意識が大事だ」とした。

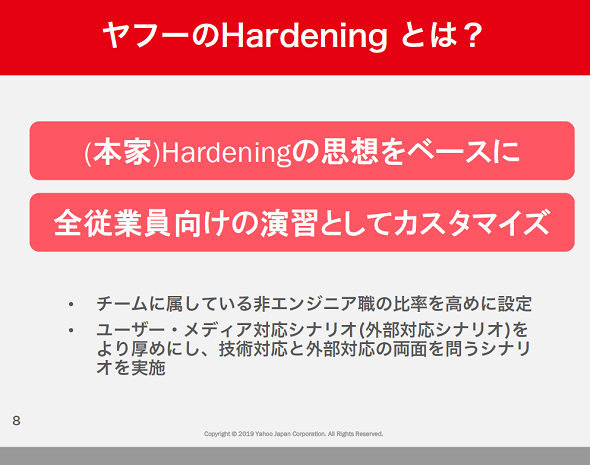

Hardeningを自社に合わせてカスタマイズし、企業力の強化につなげたヤフー

最後のパネルディスカッションでは、「Hardeningをビジネスにどう役立てるか」という観点から、NECの淵上氏に加え、ヤフー CISO室セキュリティ監視室の太田俊明氏と、川口設計の代表取締役である川口洋氏が、それぞれの取り組みを紹介した。

ヤフーでは2016年から3回にわたって「Yahoo! JAPAN Hardening」を実施してきた。その責任者である太田氏が、Hardeningという取り組みを知ったのは2015年12月のこと。有志が開催した振り返り会に参加し、当初想像していた「訓練」や「研修」のようなものとは違うと感じ、2016年6月のHardeningに自ら参加して驚いたそうだ。

「セキュリティはどうしても、口うるさく言われるから仕方なくやるものと受け止められがちだ。けれど本来は、セキュリティはビジネスやサービスと両立しないといけないもの。これまでのeラーニングなどではその意義が伝えきれていなかったが、Hardeningなら伝わるし、やればヤフーのセキュリティレベルが一段階上がると感じ、CISO室に『これ、会社でやりましょう』と掛け合った」(太田氏)

費用面などでの課題はあったが、ヤフーに合わせた形で企画し、「まずはやってみなければ効果も分からない」と熱意を込めて会社を説得。「イベントや研修というよりも、1つのシステムを開発するようなもの」と、1年近くの期間をかけて実施したYahoo! JAPAN Hardeningによって、幾つかの効果が得られたという。

1つ目は、「インシデント対応の経験者を増やすことができたこと」だ。矛盾するようだが、セキュリティ事故を引き起こさないようにするには、インシデント対応の経験値が必要だ。かといって、本番環境でインシデントを経験するわけにはいかない。Hardeningならばそれが体験可能で、「経験があれば、何かあったときにすぐに状況を理解でき動ける」(太田氏)

2つ目は、「『セキュリティの重要性』に対する根底理解が深まったこと」だ。「『セキュリティは重要ですか』と尋ねられれば、ほとんどの人がイエスと答える。けれど大事なのは、それをどのくらい深く理解しているかということ」(太田氏)。eラーニングよりも深い深度で、なぜセキュリティが大切なのかを分かってもらえる機会になったという。

そして3つ目は、「社員全員の『組織力』が高まったこと」だ。Yahoo! JAPAN Hardeningでは企画や開発だけでなく、広報やカスタマーサポートなど、普段は違う場所で仕事をしている社員たちが1つのチームとなって対応に当たった。この結果、「相手の仕事を分かっているつもりで案外分かっていなかった状態から、組織の相互理解が進んだ。非常事態の際に、企画や開発の担当者は広報がどんな情報を欲しているか、広報の担当者は企画や開発がどのくらい大変なのかが互いに分かるので、最適な行動をとりやすくなる。結果的に、セキュリティに限らず企業力そのものが強くなった」という。

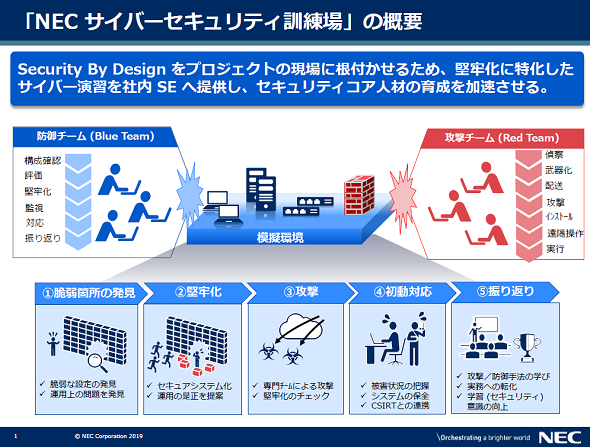

NECも「NECサイバーセキュリティ訓練場」(訓練場)という形で、Hardeningに似た取り組みを始めている。特徴は、かねて提唱してきた「セキュリティ・バイ・デザイン」にフォーカスしていることだ。

- NEC、企業システムの模擬環境を用いた常設の演習拠点「NECサイバーセキュリティ訓練場」を新設(NEC プレスリリース)

「Hardeningに参加してきた若手エンジニアが、『あのルールでは理不尽だ、ちゃんと事前に堅牢化させてほしい』といって企画したのがこの訓練場だ。特徴は堅牢化にかける時間が長いことで、参加者は1日かけて脆弱性を探し、堅牢化する。そして、参加者が帰宅後に訓練場側が攻撃を仕掛け、翌朝ぼろぼろになったサーバを目の当たりにする、という具合だ」(淵上氏)

太田氏も触れたことだが、せっかく長い時間をかけて苦労して作ったシステムなのに、競技が終了したら終わりでは寂しい。「そこでNECでは訓練場を常設にした。専用の部屋を用意し、毎日とまではいかなくても、月に5回程度開催している。より入り込みやすくするため、ゲーミフィケーションの要素も取り入れている」と淵上氏は説明した。

企業としてこうした取り組みを実現するには、それなりの予算や人的リソースが必要だ。現実のものにするには企画するエンジニア側の熱意と、トップや上長の理解が必須であり、それがヤフーとNECの共通項だと感じているという。

繰り返すことで「知っている」を「できる」に変えるMicro Hardening

常設どころかクラウド上にシステムを構築し、全国どこでもHardeningをできるようにしてしまったのが、川口氏が開発した「Micro Hardening」だ。これまでのHardeningでは6人程度のチームで30台に上るサーバを守らなければならないし、そこから派生した「Mini Hardening」でも、4人1チームで複数のサーバを守る。

これに対しMicro Hardeningでは、4人1チームで1台の小さな環境を45分という短時間で守り、しかもそれを3〜4回繰り返す形だ。

川口氏によるとMicro Hardeningが生まれたのは、Yahoo! JAPAN Hardeningの実施に向けて太田氏の相談を受けたことがきっかけだったそうだ。「ヤフーのエンジニア、2000人を育てたい」という太田氏の言葉に感銘を受け、「仕組みを自動化して繰り返しやらないとなかなか定着しないだろう。これにゲーム要素も組み入れれば2000人のエンジニア、それもセキュリティ専業ではないエンジニアを育てるのに貢献できるのではないかと考えた」という。

既に全国各地で約40回開催し、エンジニアだけでなく、学生など約800人が参加した。毎回スコアを計測しているが、不思議なことに、1回目はおおむね似たような範囲に落ち着き、2回目、3回目と試行錯誤しながら繰り返していくと徐々にスコアが伸びるという。種明かしを行った後に4回目を実施すると、さらにスコアが伸びるそうだ。

「パッチ適用や強固なパスワードの設定など、セキュリティ対策のカードはだいたい決まっているが、どのタイミングでどのカードを使えばよいかが分からない。『知っている』と『できる』は違うが、ちょっと体験するだけでできるようになる」と、その意義を説明した。

川口氏は今、Micro Hardening「バージョン2」の開発を進める他、新しいシナリオの追加も検討しているという。「世の中で起きている事件の多くは、アップデートしていれば避けられたものだ。けれど、なぜできなかったかを掘り下げていくと、コストや調整などいろいろな制約がある。その制約を作り込み、普通のエンジニアが遭遇するパターンを盛り込まないと面白くないし、意味がないと考えている」と述べた。

一方、太田氏によると、Yahoo! JAPAN Hardeningには社内からさまざまな反響が寄せられたが、「もっとヤフーでの直接的な対応に役立つシナリオがほしい」というものと、「もっと汎用(はんよう)的に、どのような環境でもやるべきスタンダードな部分を学べるものにしてほしい」というものの2つに分けられるという。「どちらかだけが正しいというものではないため、2通り用意していきたいし、Hardeningだけでなく演習や訓練と組み合わせ、これまでとは形式を変えた、ヤフーグループに合った訓練を実施していきたい」と述べた。

これを受けて淵上氏も「われわれもセキュリティ・バイ・デザインを浸透させ、お客さまにセキュアなシステムを提供できるよう、さまざまなシナリオを作っていきたい」と宣言。いずれは専用の「訓練ビル」ができればと冗談混じりに述べ、パネルディスカッションを締めくくった。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

関連リンク

提供:日本電気株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2019年8月18日