SSL/TLS証明書の「不正発行」を防ぐ多視点ドメイン検証、Let's Encryptが開始:BGP攻撃などを困難に

SSL/TLS向けのサーバ証明書を無料で発行している認証局「Let's Encrypt」は、BGPの乗っ取りのような攻撃に対抗するため、多視点ドメイン検証を開始した。証明書の不正発行につながる攻撃を抑え込む役に立つという。

SSL/TLSに利用できるサーバ証明書を無料で発行している認証局(CA)「Let's Encrypt」は2020年2月19日(米国時間)、「多視点ドメイン検証」を開始したと発表した。ドメイン検証のセキュリティを高める重要な前進だとしている。Let's Encryptによると、CAが多視点検証を大規模に実施するのはこれが初めてだという。

Let's Encryptは、Mozilla、Cisco Systems、電子フロンティア財団(EFF)、Akamaiなどが支援する公益法人ISRG(Internet Security Research Group)が運営する組織。ソフトウェアツールによって証明書の更新などの作業を自動化できる点も特徴だ。

これまでのドメイン検証には弱点があった

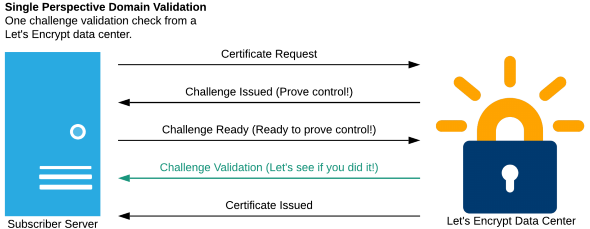

ドメイン検証は、全てのCAが行っているプロセスだ。証明書申請者が証明書の対象ドメインを実際に管理していることを確認するための手続きである。

ドメイン検証プロセスでは通常、申請者に対し、特定のファイルまたはトークンを、ドメイン内の管理されている場所(特定のパスやDNSエントリー)に置くことを求める。申請者がファイルなどを配置できたかどうか確認することがCAの役割だ。以上の流れを図示すると次のようになる。

これまでのドメイン検証プロセス(出典:Let's Encrypt) (1)証明書のリクエスト、(2)ファイルなどの配置を要求、(3)ファイルなどの配置、(4)配置されたファイルなどを確認、(5)ドメイン検証の終了という流れになる

だが、このプロセスには弱点がある。ネットワークを経由しているため、攻撃を受ける可能性あるのだ。検証パスに沿ったネットワークトラフィック(チェックのためのリクエストや、関連するDNSクエリ)を攻撃者が乗っ取ったり、リダイレクトしたりする場合、CAをだまして証明書を不正に発行させることが可能になる。

プリンストン大学の研究チームはBGP(Border Gateway Protocol)攻撃により、これが可能なことを証明した。今のところ、このような攻撃はまれにしか起こっていないが、Let's Encryptは今後、多発するのではないかと懸念している。BGPと、BGPを実装した環境の大半は、安全ではないというのがLet's Encryptの見解だ。

確かにRPKI(Resource Public Key Infrastructure)やBGPsec(BGP Security)など、BGPを保護する取り組みは進んでいる。だが、BGPを乗っ取る攻撃が過去のものになるまでには、長い時間がかかる可能性がある。

ネットワーク経路を複線化して対抗

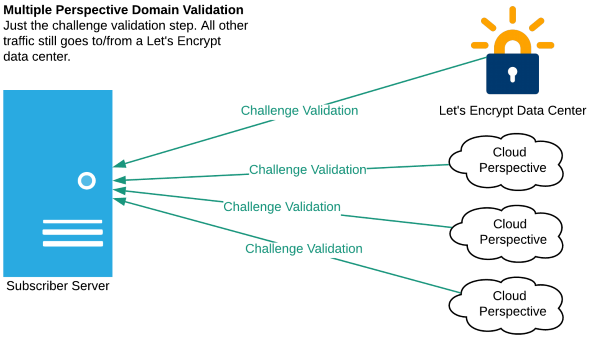

そこでLet's Encryptは、プリンストン大学の研究チームと協力し、こうした攻撃を困難にする方法を考案した。単一のネットワークの視点からではなく、Let's Encryptのデータセンターに加えて、多くの視点から検証を行うというものだ。

Let's Encryptによると、この多視点ドメイン検証は攻撃に対して強い。攻撃者がBGPの乗っ取りのような攻撃を成功させるには、1つではなく、同時に3つの異なるネットワークパスを侵害しなければならないからだ。

具体的にはLet's Encryptのデータセンターからのメインのパスと、3つのリモートパスのうち少なくとも2つを侵害する必要がある。これに伴い、こうした攻撃を実行すると、インターネットトポロジーコミュニティーに検知される可能性も高くなった。

Let's Encryptは現在、クラウドプロバイダー1社の複数のリージョンから検証を行っている。将来は他のクラウドプロバイダーも利用して、ネットワークの視点をさらに多角化する計画だ。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

Google ChromeでWebサイトのSSLサーバ証明書を調査、確認する

Google ChromeでWebサイトのSSLサーバ証明書を調査、確認する

デスクトップ版Google Chromeを活用すると、WebサイトのSSLサーバ証明書を簡単に調べることができます。Webサイト管理者を対象に、その手順や注意点を説明します。 Let's Encrypt

Let's Encrypt

WebサイトのHTTPS対応が推奨されている昨今、無償かつ自動でSSL(TLS)証明書の発行や更新ができる「Let's Encrypt」が注目を集めている。Web系エンジニアを主な対象として、その仕組みやメリット、デメリットを解説。 「IPsec」とは

「IPsec」とは

「IPsec」とは、IPパケットレベルでの暗号化を行うプロトコルである。