現代的なネットワークセキュリティアーキテクチャ構築で知るべき17の略語とコンセプト:Gartner Insights Pickup(242)

ネットワークアーキテクチャの変化に伴い、ネットワークセキュリティには、信頼性の高い定番技術と新技術を組み合わせた新しいアプローチが求められている。

ガートナーの米国本社発のオフィシャルサイト「Smarter with Gartner」と、ガートナー アナリストらのブログサイト「Gartner Blog Network」から、@IT編集部が独自の視点で“読むべき記事”をピックアップして翻訳。グローバルのITトレンドを先取りし「今、何が起きているのか、起きようとしているのか」を展望する。

パブリッククラウドやプライベートクラウド、オンプレミス――組織のネットワークを構築するための選択肢が増えたことで、ネットワークセキュリティには新たな要件が求められるようになった。もはや「ネットワークの境界を守る」というこれまでのモデルは通用せず、ネットワークセキュリティのリーダーは新しいアプローチを採用している。

「ネットワークセキュリティは複雑だが、全ての情報セキュリティシステムの基礎を成している」と、Gartnerのアナリストでシニアディレクターのトマス・リンテムス(Thomas Lintemuth)氏は語る。

「幸いなことに、ネットワークセキュリティは成熟した市場であり、既存の有力なプロバイダーに加え、革新的なスタートアップ(新興企業)がネットワークを安全に保ち、資産を保護するために、より良い新しい技術を絶えず投入している」(リンテムス氏)

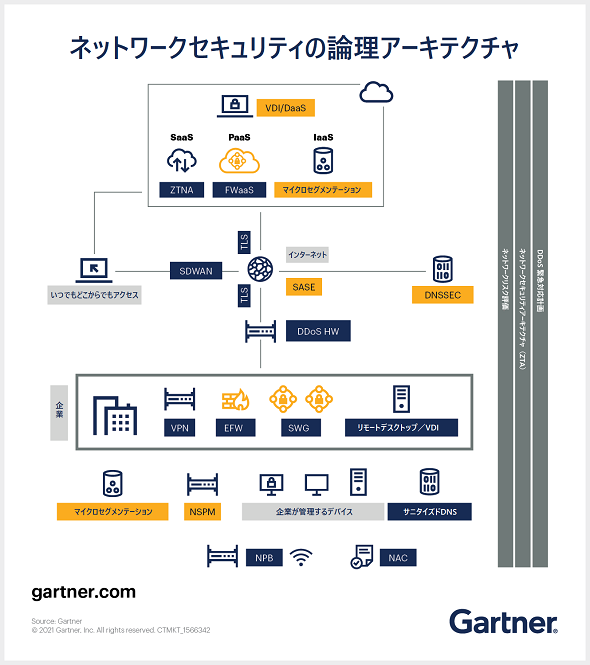

ここでは、現代的なネットワークセキュリティアーキテクチャの構築に向けて、理解すべき重要なコンセプトを紹介する。まず、その構築を担うネットワークセキュリティリーダーの役割と職責を確認し、ベースとなる論理アーキテクチャを踏まえた上で、このアーキテクチャによるセキュリティに必要なさまざまな要素を押さえる。これにより、知識の土台を固めることができる。

17の主要なネットワークセキュリティのコンセプト

ネットワークセキュリティアーキテクト

クラウドセキュリティアーキテクチャやネットワークセキュリティアーキテクチャ、データセキュリティアーキテクチャに関連する一連の職責を担う。組織の規模によって、これらの分野ごとに担当者を置く場合もあれば、1人の担当者が全ての分野を統括する場合もある。どちらの場合も、組織はこの担当者を任命し、ミッションクリティカルな意思決定を下す権限を与える必要がある。

ネットワークリスク評価

組織内外の悪意ある、または不注意な行為者が、ネットワークに接続されたリソースをネットワーク経由で攻撃する可能性がある方法を全て洗い出し、把握することを指す。完全な評価をすることで組織はリスクを定義し、セキュリティコントロールによってリスクを軽減できる。これらのリスクには次のようなものが含まれる。

- 十分に理解されていないシステムやプロセス

- リスクレベルの測定が困難なシステム

- ビジネスリスクと技術リスクの両方の影響を受ける“ハイブリッド型”システム

有効な評価をするには、IT部門とビジネス部門のステークホルダーが協力し、リスクの範囲を理解する必要がある。共同作業においてリスクの全体像を把握するためのプロセスを構築することは、最終的なリスク要件と同様に重要だ。

ゼロトラストアーキテクチャ(ZTA)

ネットワーク上の一部には敵対的な行為者が存在し、ネットワークの入り口は多すぎて守りきれないという前提で運用されるネットワークセキュリティパラダイムである。この前提に立てば、ネットワーク自体ではなくネットワーク上の資産を保護することが、効果的なセキュリティへのスタンスとなる。

プロキシがアプリケーションや場所、ユーザー、デバイス、時間帯、データの機密性といったコンテキスト要因を組み合わせて計算されたリスクプロファイルに基づいて、個々のアクセス要求を許可するかどうかを決定する。

ZTAは名前の通り、製品ではなくアーキテクチャだ。購入することはできない。だが、以下に挙げた技術的要素の一部を使って構築できる。

ネットワークファイアウォール

よく知られている成熟したセキュリティ製品であり、組織のアプリケーションやデータをホストするネットワークサーバに、直接アクセスできないようにするためのさまざまな機能を備えている。柔軟性があり、オンプレミスのネットワークでもクラウドでも使用される。クラウドではクラウドに特化した製品に加え、IaaSプロバイダーがネットワークファイアウォールの一部の機能を実現するために展開しているサービスを利用できる。

セキュアWebゲートウェイ(SWG)

もともとはインターネット帯域幅の最適化を目的としていたが、インターネット上の悪意あるコンテンツからユーザーを保護するように進化してきた。現在では、URLフィルタリングやマルウェア対策、HTTPSでアクセスされるWebサイトの復号と検査、データ損失防止(DLP)、限定的なクラウドアクセスセキュリティブローカー(CASB)といった機能を標準装備している。

リモートアクセス

仮想プライベートネットワーク(VPN)への依存度が低くなり、ゼロトラストネットワークアクセス(ZTNA)への依存度が高まっている。ZTNAは資産をユーザーから見えないようにする一方、コンテキストプロファイルを用いて、個々のアプリケーションへのアクセス性を高める。

侵入防止システム(IPS)

パッチが適用できない脆弱(ぜいじゃく)性(サービスプロバイダーがサポートを終了したパッケージアプリケーションの脆弱性など)の影響を回避する。この目的のためにIPSアプライアンスをパッチが適用されていないサーバにインラインで配置し、攻撃を検知、遮断する。IPSの機能は他のセキュリティ製品に含まれていることが多いが、単体のIPS製品も存在する。クラウドネイティブのコントロールではIPSの装備が遅れていたため、IPSが復活してきている。

ネットワークアクセス制御(NAC)

ネットワーク上のあらゆるものを可視化し、ネットワークインフラへのアクセスをポリシーに基づいて制御する。ポリシーでは、ユーザーの役割や認証、その他の要素に基づいてアクセスを定義できる。

ネットワークパケットブローカー(NPB)アプライアンス

ネットワークトラフィックを処理し、モニタリングアプライアンス(ネットワークパフォーマンスやセキュリティ関連のモニタリングに特化したアプライアンスなど)がより効率的に稼働できるようにする。パケットデータのフィルタリングによるリスクレベルの識別やパケットの負荷分散、ハードウェアベースのタイムスタンプ挿入などの機能を持つ。

サニタイズされたドメインネームシステム(DNS)

ベンダーが提供するサービス。組織のDNSとして機能し、エンドユーザー(リモートワーカーを含む)が評判の悪いサイトにアクセスするのを防ぐ。

DDoS緩和

分散Dos(DDoS)攻撃がネットワークの運用に与える破壊的な影響を制限する。DDoS緩和製品は多層的なアプローチを取り、ファイアウォールの内側にあるネットワークリソースやオンプレミスでありながらネットワークファイアウォールの前にあるリソース、組織の外部にあるリソース(インターネットサービスプロバイダーやコンテンツ配信ネットワーク(CDN)などの)を保護する。

ネットワークセキュリティポリシー管理(NSPM)

ネットワークセキュリティの指針となるルールを最適化するための分析と監査に加えて、変更管理のワークフローやルールのテスト、コンプライアンスの評価と可視化を含む。NSPMツールでは、全てのデバイスとファイアウォールのアクセスルールを複数のネットワークパスに重ねて表示する、ビジュアルネットワークマップを使用できる。

マイクロセグメンテーション

すでにネットワーク上にいる攻撃者が、重要な資産にアクセスするためにネットワーク内を水平方向に移動するのを低減する技術。ネットワークセキュリティのためのマイクロセグメンテーションツールには3つのカテゴリーがある。

- ネットワークベースのツール

ネットワークレベルで展開され、多くの場合、ソフトウェアディファインドネットワーキング(SDN)と組み合わされる。ネットワークに接続された資産を保護する役割を果たす。

- ハイパーバイザーベースのツール

マイクロセグメンテーションの最初の形態。異なるハイパーバイザー間を移動する不明なネットワークトラフィックの可視性を高めるために開発された。

- ホストエージェントベースのツール

ネットワークから分離したいホストにエージェントをインストールする。ホストエージェントソリューションは、クラウドワークロードやハイパーバイザーワークロード、物理サーバに対して同様に有効に機能する。

セキュアアクセスサービスエッジ(SASE)

SWGやSD-WAN、ZTNAなどの包括的なネットワークセキュリティ機能と、包括的なWAN機能を組み合わせ、組織の安全なアクセスのニーズをサポートする新興アーキテクチャである。「フレームワーク」と呼ばれることもあるが、コンセプトと捉える方がより適切だ。スケーラブルで、柔軟な、レイテンシの低い方法で、ネットワーク全体に機能を提供するための統一されたセキュリティサービスモデルの実現を目指している。

ネットワーク検知・対応(NDR)

ネットワークを出入りするトラフィックやフローの記録を継続的に分析し、正常なネットワークの動作を文書化することで、異常を検知し、組織に警告する。機械学習(ML)やヒューリスティクス、アナリティクス、ルールベースの検知を組み合わせて利用する。

DNS Security Extensions(DNSSEC)

DNS応答の認証を目的としたDNSプロトコルのアドオン。DNSSECのセキュリティ上の利点を得るには、検証されたDNSデータへのデジタル署名が必要になるが、この処理はプロセッサに大きな負荷をかける。

サービスとしてのファイアウォール(FWaaS)

この新しい技術は、クラウドベースのSWGと密接に関連する。両者の違いはアーキテクチャにある。FWaaSは、エンドポイントとネットワークエッジデバイスを結ぶVPN接続と、クラウド上のセキュリティスタックを介して動作する。エンドユーザーをVPNトンネルでオンプレミスサービスに接続することもできる。FWaaSのユーザー企業は、SWGよりもはるかに限られている。

出典:17 Network Security Concepts and Acronyms You Need to Know(Gartner)

筆者 Kasey Panetta

Brand Content Manager at Gartner

Copyright © ITmedia, Inc. All Rights Reserved.