「ZTNA Anywhere」はキャンパスネットワークのセキュリティ見直しにつながるか:Gartner Insights Pickup(259)

多くの企業がハイブリッドワーク(オフィスワークとテレワークを組み合わせた勤務形態)に移行する中、従業員がそれぞれの環境で複数の異なる製品を使用するのは効率が悪い。本稿では、その問題点と解決方法について考える。

ガートナーの米国本社発のオフィシャルサイト「Smarter with Gartner」と、ガートナー アナリストらのブログサイト「Gartner Blog Network」から、@IT編集部が独自の視点で“読むべき記事”をピックアップして翻訳。グローバルのITトレンドを先取りし「今、何が起きているのか、起きようとしているのか」を展望する。

ほとんどの企業は現在、キャンパス環境とリモート環境で異なる製品を使って、ユーザーのネットワークアクセスを保護している。

キャンパス環境では、ネットワークアクセス制御(NAC)製品に投資したり、セキュリティ強化機能を導入したりしている。こうしたNAC製品には、Fortinetの「FortiNAC」、Ciscoの「Cisco SD-Access (Software-Defined Access)」「Cisco Identity Services Engine(産業用セキュリティアプライアンス)」、Hewlett Packard Enterprise(HPE)傘下のArubaの「Aruba ClearPass」、Extreme Networksの「ExtremeControl」などがある。また、DHCPスヌーピングやIPソースガード、MACsec、802.1X、プライベートVLAN、ダイナミックARPインスペクションといった技術がセキュリティ強化に利用されている。

これに対し、テレワーカーやモバイルワーカーが使用するリモート環境については、企業は主にVPN技術や、最近ではゼロトラストネットワークアクセス(ZTNA)技術に投資している。だが、従業員がハイブリッドワーク(オフィスワークとテレワークを組み合わせた勤務形態)に移行する中、複数の製品を使用するのは効率が悪い。次のような事態を招くからだ。

- リモートワーカーの接続時のエクスペリエンスが異なる(VPNクライアントのロードや異なる認証など)

- 製品ごとに別のポリシーエンジンを使用するので、企業は複数の場所でポリシーを設定、管理する必要がある。そのため、ポリシーに一貫性がなくなる可能性が高い

- 複数のコンソールを行き来して、トラブルシューティングをする必要がある場合

- 2つの製品とそれぞれに関連する管理インフラの購入費用がかかる

こうした非効率性を考慮すると、私たちはこの分野はディスラプションが起こる寸前であると見ていて、「ZTNA製品をキャンパスネットワークに適用することが、現実的かつ有益だ」と考えている。これは、Gartnerのアナリストの見解に基づいているだけでなく、エンドユーザーである顧客から次のような質問が寄せられていることも踏まえている。

「私はクラウドベースのZTNAサービスを使ってリモートワーカーをサポートしている。『as-a-service』モデルのセキュリティ、可視性、柔軟性が気に入っている。なぜ、同じソリューションをオンプレミスのキャンパス環境やブランチ環境でも使えないのか? なぜ、複雑で面倒なVLANやACL、ポート、802.1X、NACの設定をしなければならないのか?」

言い換えれば、「なぜネットワーク(ハードウェア)ではなく、シンプルなソフトウェアスタックでセキュリティを適用できないのか」ということだ。オフィス勤務が再開し、ユーザーにとってITの使い勝手が在宅勤務時より悪くなっている場合もあると聞く。ユーザーからIT部門にこんな苦情が来ることさえあるという。「もう全然うまくいかない。ログインできなかったり、アプリが遅かったり、動かなかったりする」

一部のZTNAベンダーは技術的にオフィス勤務者をサポートしているが、キャンパス/ブランチ環境向けに特化した、あるいは最適化されたZTNAサービスはほとんどない。だが、もしあればどうなるのか? 在宅勤務時と同じようにオフィスでもZTNAを使えたら、どうなるだろうか? 別々のソフトウェアソリューションではなく、単一のソリューションを使うことで、次のことが可能になる。

- リモートワーカーとオフィス勤務者の両方をカバーする単一のセキュリティポリシーの使用

- リモートワーカーとオフィス勤務者のネットワーク接続時の共通のエクスペリエンス

- トラブルシューティングの簡素化(複数ではなく、単一のソリューションで対応)

- 経済性と効率性の向上(2つのユースケースに1つのソリューションを使用)

これらを可能にしてくれるベンダーはなぜ少ないのか?

ベンダーが、ZTNAによるオフィス勤務者のサポートに投資していない主な理由は商業的なものだ。ただし、誤解しないでほしいのは、技術的な課題もあるということだ(もっとも、それらは克服できる)。

ZTNAによるオフィス勤務者のサポートは、既存のNAC/スイッチングベンダーにとっては、現状を打破するものであり、既存ビジネスを侵食する可能性が高い。ベンダーがZTNAによるオフィス勤務者のサポートに投資していないのは、そのアプローチが正しくないからではない。だが、現状の非効率が市場に残るのは、ベンダーがこのサポートに参入し、ディスラプションを起こすまでに限られる(SD-WANによるディスラプションが起こったときと同様だ)。

ZTNA Anywhere

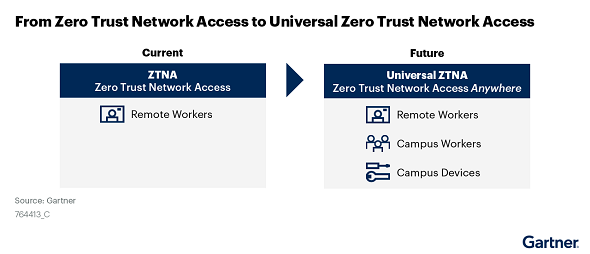

ハイブリッドワークへの移行が進むのに伴い、ベンダーが既存製品の拡張や新製品の投入により、この問題に正面から取り組むことを私たちは期待している。こうした製品では、「ZTNA Anywhere」や「Universal ZTNA」(どちらも、「どこでもZTNA」の意)がキーワードになる。

出典:ZTNA Anywhere(Re-thinking Campus Network Security)(Gartner Blog Network)

筆者 Andrew Lerner

VP Analyst

Copyright © ITmedia, Inc. All Rights Reserved.