SASEへの移行を経て、電通デジタルがたどり着いた「ゾーントラストとの融合型モデル」とは:「@IT NETWORK Live Week 2022秋」リポート

電通デジタルは早くからSASE/ゼロトラストに取り組んできたが、これを「ゼロトラストとゾーントラストとの融合型モデル」に発展させたという。「@IT NETWORK Live Week 2022 秋」の基調講演で、情報システム部ディレクターの相澤里江氏が経緯を話した。

電通グループのデジタルマーケティング企業、電通デジタルでは、いち早くゼロトラストモデルへ移行した。これをゾーントラストとの融合モデルに発展させたという。2022年10月にアイティメディアが開催した「@IT NETWORK Live Week 2022 秋」の基調講演では、同社の相澤里江氏(情報システム部 ディレクター)が、同社のネットワークモデルの展開について紹介した。

SaaSの利用拡大で早くからSASEモデルに移行

電通デジタルは、コンサルティングから関連システムの開発・実装・運用まで、デジタルマーケティングの全ての領域においてソリューションを提供している。それを支えるITでは、SASEをベースとしたセキュリティモデルを導入した。東京オリンピックやコロナ禍でリモート対応を始めた企業が多いが、電通デジタルではそれ以前からSASEへの移行を進めていたという。

従来のゾーントラストから、SASEをベースにしたゼロトラストに移行した理由は、SaaSを中心としたクラウドの利用が活発化する中で、ビジネス面とシステム面の課題が顕在化したからだと、相澤氏は話した。

ビジネス面では、以前はオフィス内という限定環境での業務が基本で、デバイスもPCがメインだった。それを、宅内や外出先、シェアオフィスなどどこからでも安全に、PC、モバイル、タブレット等、端末に依存せず、必要なデータやサービスを利用できる、「時間や場所の制約のない業務環境」に変えることで、ビジネスの発展により貢献できると考えた。

システム・セキュリティ面では、以前は社内閉域網が前提だったが、「最低限のウイルス対策のみで脆弱(ぜいじゃく)性が完全に排除できていない」「クラウドなどの利用状況の把握が困難で、シャドーITをコントロールできない」などの課題があった。これを、安全・安心で管理可能なシステム環境にすることは必要不可欠だった。

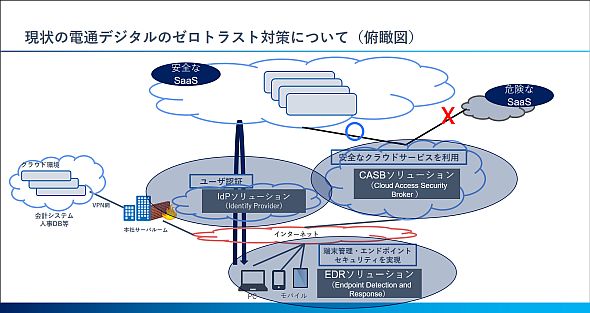

ゼロトラストへの移行では、「EDR(Endpoint Detection and Response)」「CASB(Cloud Access Security Broker)」「IdP(Identify Provider:ID管理)」の3つのソリューションを、PCのみならずスマートフォンやタブレットなど、社用の全端末を対象として導入した。

EDR(Endpoint Detection and Response)

- ウイルス検知

- ふるまい検知(ゼロデイや亜種など、ウイルス検知で防ぎきれない攻撃への対策)

- 脆弱性検知(ソフトウェアの脆弱性検知)

- 攻撃への対応

CASB(Cloud Access Security Broker)

- クラウドサービスの安全性を評価し、評価の低いサイトへのアクセスを制限

- 従業員が利用しているSaaSやクラウドの利用実態を把握

- SaaSの安全性評価データベースを、注意喚起や利用許可の指標として活用

IdP(Identify Provider:ID管理)

- シングルサインオンによるID管理の簡素化/業務効率化

- 二要素認証によるID認証強化

CASB、ID管理、SOCの運用はどうしているか

上記のうちCASBとID管理、さらにSOC(Security Operation Center)について、相澤氏はより詳しく説明した。

CASBの運用

会社が貸与する社用PCやモバイル端末にはCASBクライアントがインストールされている。WebアクセスはCASBサービス経由に限定し、CASBによって安全とされているサイト以外にはアクセスできない。CASBシステムにはレポーティング機能があり、またAPI連携によりログをBIツールで可視化している。これをチェックすることで、情報漏えい、セキュリティ規程違反、職務違反などを検知できる。

CASBサービスは、各種SaaSの安全値スコアをデータベースとして保持している。その安全値と、月次のSaaS利用状況をCSV形式でダウンロードし、分析ツールで解析している。その結果、一定の基準値を超えたサービスについて、取り扱う情報に応じた注意喚起を社内ポータル上に掲載している。

新たなSaaSは、申請して安全性を確認したうえで利用可能になる。利用したいユーザーがSaaSのベンダーにチェックシートの記載を依頼し、それをセキュリティ事務局とSOC(Security Operation Center)が確認する。SOCによる確認ではCASBの安全値を活用し、扱う情報の重要度によって、多要素認証に対応しているかなどのシステム観点のチェックを行う。

ID管理ソリューションの運用

電通デジタルでは、認証の仕組みが2つ存在する。国内電通グループ全体で利用するSaaSは、国内グループのIdPソリューションで管理する。一方、電通デジタル独自のライセンスで利用しているSaaSは、電通デジタルのIdPソリューションで管理している。ただし、国内グループ共通の人事データベースがActive Directoryと連携しているため、ユーザーは全てのシステムに、共通のIDとパスワードでログインできる。

電通デジタルが独自で利用するSaaSは、協力会社などの社外ユーザーと共有して使うケースが多い。だが社外ユーザーはActive Directoryにアカウントが存在しないため、多要素認証の適用が難しいのが難点だった。そこで、社外アカウントごとに各SaaS利用をひも付けるCSV自動取り込み機能を利用し、ユーザー情報を一元管理した。安全性を確保するため、3カ月以上ログインのないユーザーは自動的に無効化される設定も可能だ。

これらのソリューションによって、セキュリティレベルが大幅に向上した。

「特に、IdPでユーザビリティが向上し、全体の運用を通じて従業員のセキュリティ意識の向上にもつながった。結果として、当初の目的であった、柔軟で安全な環境によるビジネスの加速に貢献できた」(相澤氏)

SOCの運用と役割

EDR、CASB、IdPの導入は2019年だったが、SOCを始めたのは2021年だった。当初は何をすべきかが分からず、産みの苦しみを味わったという。

相澤氏は自身の経験から、SOCの運用について「大事なことは、仕組みを導入することではなく、運用していくことであり、PDCAサイクルを回しながら改善していくということに尽きる」と話した。現在、電通デジタルのSOCでは、以下のような業務を行っている。

- システムアラートの受け付けと対応

- 定期ログ監査による各種調査

- セキュリティ脆弱(ぜいじゃく)性情報の定期チェックと発信

SASEの運用を始めてから分かった問題点とその解決

ゾーントラストからゼロトラストへの移行は、基本的には良いことが多かったが、決して課題がなかったわけではない。

課題1:社用PC以外からもアクセス可能

IdPによる二要素認証に移行し、VPNを介さなくてもアクセス可能としたことにより、社用PC以外のデバイスからもSaaSへのアクセスが可能となってしまった。SaaSへのログインはIDがなければできないが、安全性の面では問題がある。しかし、社用PCのみに限定する端末固定は、社外ユーザーによるSaaS利用もあるためできない。

課題2:ログの監視ができない

CASBソリューションは、端末側でユーザー自身がオフにできるため、ログの監視ができなくなる。

これらの課題の解決策として、以下の設定を追加した。

- CASB:元々VPN経由で利用されていた重要なSaaS群には、CASBクライアント経由でのみアクセスを許可

- IdP:重要なSaaS群には、アクセス元のアドレスがCASBかVPN経由のみアクセスを許可

これにより、CASBクライアントが入っている社用PC以外では重要なSaaSにアクセスできなくなる。クライアントが入っていてもCASBがオフになっているとアクセスできないため、ユーザー自身がオンにするように促すことができる。

「IdPとCASBによって、システムの重要度に応じたアクセス元のコントロールが可能になった。CASBクライアントが入っている社用PCであれば、VPNを使わずに全てのSaaSにアクセスできる。一方、社外ユーザーの端末にはCASBクライアントが入っていないため重要なSaaSにはアクセスできず、外部ユーザーにも使用を許可しているSaaSにのみアクセスできる」(相澤氏)

電通デジタルが推進する「SASEとゾーントラストの融合型モデル」とは

情報システムの維持管理においては以下が重要だと、相澤氏は述べた。

- ネットワークおよび情報システムの安定運用

- ユーザビリティがよく、ビジネスを加速させるものである

- 高いセキュリティレベルが維持されている

- コストバランス

相澤氏は、「特に忘れてならないのはコストバランス」と言う。SaaSはビジネスを加速する要因ではあるが、使用頻度やデータ量に比例してコストが増大するサービスモデルとなっている。SaaSにバックアップをし続けるとコストが跳ね上がる。

そこで電通デジタルでは、SASEモデルにゾーントラストを組み合わせた融合型モデルを推進している。以下の図で、オレンジの部分はゾーントラスト、青の部分はゼロトラスト。

つまり、EDR、IdP、CASBといったSASEソリューションを最大限に活用しながら、VPNに守られたデータサーバ群を活用し、遠隔地のデータセンターにバックアップやログなどのデータ保管を行っている。これによってコストを抑制する。

統合型モデルにおけるインフラデザイン

今後は、この融合モデルに従って、以下のようなことを考えているという。

データバックアップとDR(災害対策)環境の整備

社内ではさまざまなSaaSを利用しているが、データストレージの容量制限を超えると超過料金が必要になる。そこで、以下のような運用の自動化を企画している。

1.一定期間を過ぎたデータはアーカイブとして遠隔地データセンターのバックアップリポジトリに転送

2.そのリポジトリをデータセンター内のバックアップVMにコピー

3.アーカイブVMのバックアップを、低コストのクラウドに保管

これで、バックアップの「3-2-1ルール」に準拠したデータバックアップが可能になり、コストはSaaS上にバックアップする場合の10分の1になるという。

ログ集約とセキュリティ監査

各種ネットワーク機器のログやActive Directoryのイベントログを、遠隔地データセンターのログ分析サーバへ自動転送し、リアルタイムで集計・可視化を行う。そのデータはsyslogサーバで保管する。

SaaSログ(PC操作ログ、勤怠ログなど)のアーカイブ環境構築

SaaS側で提供するログの保管期間では足りない、またはコストがかかりすぎるため、API連携などの機能を用いてsyslogサーバに自動転送する。それをLogDBへデータ変換し、監査・分析を行う。

Active DirectoryのAzure Active Directory(Azure AD)化

社内で利用するSaaSをIdP経由にする取り組みを進めているが、全てのSaaSがIdPソリューションに対応しているわけではない。SAML(Security Assertion Markup Language)認証のみ動作保証しているサービスもあるため、現状はオンプレミスとクラウドでActive Directoryを運用している。これを、Azure AD化したいと考えている。これは、認証IDの統一とActive Directoryの障害対策という、2つの観点でメリットがあるとしている。

Copyright © ITmedia, Inc. All Rights Reserved.