過去最大規模3.8TbpsのDDoS攻撃にCloudflareはどう対抗したのか:「自律的に検出し、軽減できた」技術とは

Cloudflareは、最大で3.8Tbpsに達したDDoS攻撃の詳細と、それを自動的に軽減した手法について公式ブログで発表した。

CDN(Contents Delivery Network)大手のCloudflareは2024年10月2日(米国時間)、3.8TbpsのDDoS攻撃を自動的に軽減したと同社の公式ブログで発表した。

Cloudflareは2024年9月初旬から1カ月にわたって、超帯域幅型のL3/L4 DDoS攻撃に遭った。その攻撃の多くが毎秒20億パケット(2Bpps)、毎秒3テラビット(3Tbps)以上の規模で実行され、最大で3.8Tbpsに達した。これらの攻撃は過去最大規模のものだったが、Cloudflareのシステムで自律的に検出、軽減できたという。また、Cloudflareは「当社の顧客パフォーマンスに影響を与えることなく、巨大な攻撃を自律的に検出し、軽減することができた」と述べている。

攻撃方法の分析

Cloudflareでは、金融サービス、インターネット、通信業界の複数の顧客を標的とした攻撃作戦を観測している。この攻撃作戦は、帯域幅の飽和とインラインアプリ/デバイスのリソース枯渇を狙うものだ。これは主に固定ポートでUDPを使い、全世界から発信されている。ベトナム、ロシア、ブラジル、スペイン、米国からの攻撃が多く見られる。

大規模な攻撃に対するCloudflareの防御手法

大規模なDDoS攻撃をどう検出し、軽減したのかについてCloudflareは次の2点を挙げている。

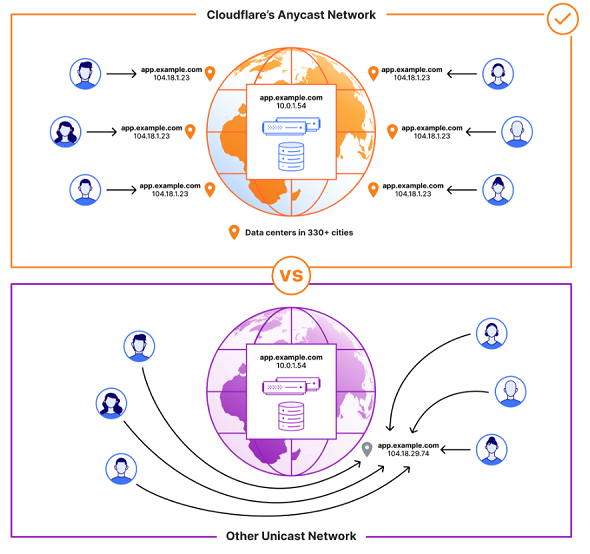

Anycastで攻撃対象領域を拡大

まず、よく知られていることだが、Cloudflareにおけるネットワーク通信はAnycastを基本としている。Anycastにより、攻撃トラフィックはCloudflareのネットワーク全体に分散されて受け取られる。これにより、最も必要とする地域にリソースを割り当てることができる。

Cloudflareのネットワークでは、ほとんどのトラフィックが対称的ではない。端末から受信するHTTPリクエストパケットは少量だが、端末への送信トラフィックは大きくなる。ネットワーク接続の帯域幅は送受信ともに同一であるため、受信帯域幅の余裕は十分残されており、大量のトラフィックを送りつけるDDoS攻撃にも対応できる。

リアルタイム署名を生成

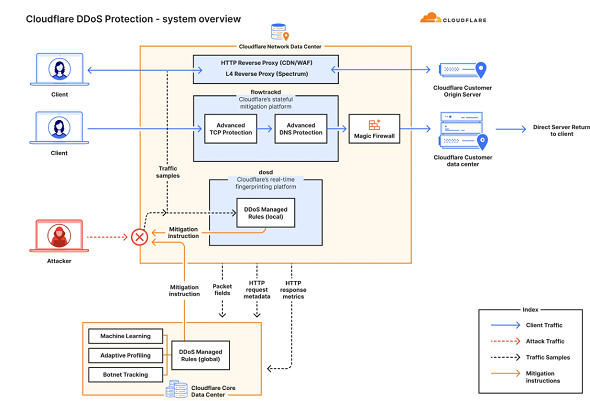

Cloudflareは、「XDP」(eXpress Data Path)と「eBPF」(extended BPF)を活用して、DDoS攻撃の検出と軽減を実施している。

まず、XDPを使ってパケットをサンプリングし、攻撃を示す特徴を分析する。これを分析するのは、サービス拒否デーモン(DoSD)だ。DoSDは複数のフィルターとヒューリスティックを使って、攻撃の軽減タイミングを判断する。

攻撃が検出されると、DoSDはeBPFプログラムを使ってインラインでパケットをドロップする軽減ルールを即座にプッシュする。また、各サーバは攻撃の軽減指示をデータセンター内やグローバルにマルチキャストし合うため、攻撃が局所的かどうかにかかわらず、軽減することができる。

機械学習も活用

CloudflareのAdvanced TCP ProtectionとAdvanced DNS Protectionシステムは、動的フィンガープリンティングと連携して、高度にランダム化されたTCPベースのDDoS攻撃を識別し、統計分析を活用して複雑なDNSベースのDDoS攻撃を阻止している。

「当社の防御機能には、リアルタイムの脅威インテリジェンス、トラフィックプロファイリング、機械学習による分類もアダプティブDDoS対策の一環として組み込まれており、トラフィックの異常を軽減する」(Cloudflare)

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

Cloudflare、概念実証コード公開後22分でCVEが悪用される攻撃を確認、DDoS攻撃で狙われる業界は?

Cloudflare、概念実証コード公開後22分でCVEが悪用される攻撃を確認、DDoS攻撃で狙われる業界は?

Cloudflareは、アプリケーションセキュリティに関する調査レポート「Application Security report」の2024年版を公開した。 過剰コストやDDoS攻撃の対策に有効、「Amazon API Gateway」でAPI実行数を管理、制限するには

過剰コストやDDoS攻撃の対策に有効、「Amazon API Gateway」でAPI実行数を管理、制限するには

AWS活用における便利な小技を簡潔に紹介する連載「AWSチートシート」。今回は「Amazon API Gateway」のみでできるアクセス元ごとのAPI実行数管理のポイントをする。 Cloudflare、毎秒7億5400万パケットのDDoS攻撃に自動処理で対応

Cloudflare、毎秒7億5400万パケットのDDoS攻撃に自動処理で対応

Cloudflareは2020年6月に起きた大規模DDoS攻撃に対して自動処理だけで対応できたと発表した。4日間にわたる攻撃では毎秒4〜6億パケットを頻繁に超え、最大毎秒7億5400万パケットに達していた。