Cloudflare、毎秒7億5400万パケットのDDoS攻撃に自動処理で対応:31万6000以上のIPアドレスから発信

Cloudflareは2020年6月に起きた大規模DDoS攻撃に対して自動処理だけで対応できたと発表した。4日間にわたる攻撃では毎秒4〜6億パケットを頻繁に超え、最大毎秒7億5400万パケットに達していた。

CDN(Contents Delivery Network)大手のCloudflareは2020年7月9日(米国時間)、最大で毎秒7億5400万パケットに達した極めて大規模なDDoS(分散サービス妨害)攻撃への自動対応に成功したと発表した。

このDDoS攻撃は、6月18〜21日の4日間にわたって行われた組織的攻撃の一部だった。攻撃トラフィックは31万6000以上のIPアドレスから発信されており、Cloudflareの無料プラン利用者が主に使っていたCloudflareの1つのIPアドレスを標的にしていた。攻撃中にダウンタイムやサービス低下の報告はなく、Cloudflareが顧客に提供している保証を満たす形でDDoS攻撃を緩和できたため、顧客への補償費用は発生しなかったと、同社は述べている。

攻撃に対しては、CloudflareのグローバルDDoS検知/緩和システム「Gatebot」が自動的に検知し、対処したため、Cloudflareの担当チームは全く介在しなかった。このシステムが攻撃を問題なく緩和できたため、Cloudflareのオンコールチームにはアラートやページが一切送信されず、人間は全く関与しなかったと、同社は強調している。

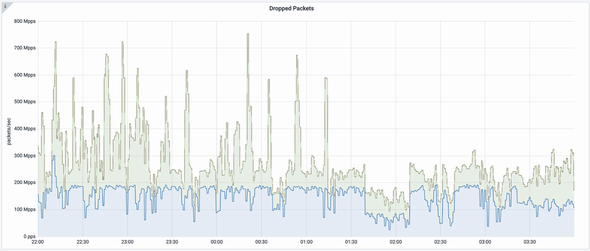

4日間にわたる攻撃では、TCPプロトコル経由で「SYNフラッド」「ACKフラッド」「SYN-ACKフラッド」という3つの攻撃ベクトルが組み合わされていた。毎秒4〜6億パケットを上回る攻撃が何時間も続き、攻撃規模は何度も毎秒7億パケットを超えたが、Cloudflareネットワークのエッジから顧客へのサービス提供は攻撃中も一貫して継続できており、パフォーマンスへの影響もなかった。

Cloudflareは、この攻撃に首尾良く対処できた要因として、次の3点を挙げている。

- Cloudflareのネットワークが「BGPエニーキャスト」を利用して、世界各地のCloudflareのデータセンターに攻撃トラフィックを分散できた

- 自社開発したDDoS保護システムGatebotとこれを補完する「dosd」が、Linuxカーネル内で最大限の効率でパケットをドロップし、膨大なパケットの洪水を処理した

- 自社開発したL4ロードバランサーの「Unimog」が、Cloudflareのアプライアンスの健全性などさまざまな指標を用いて、各データセンターでトラフィックのインテリジェントな負荷分散を行った

「BGPエニーキャストによって攻撃対象領域をグローバルに分散し、Gatebotなどが自動的に攻撃を検知して緩和した。各データセンターではトラフィックの負荷分散をインテリジェントに実行したため、特定マシンへの負荷集中を回避できた」と、Cloudflareは説明している。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

DDoS攻撃がきっかけ――auカブコム証券がセキュリティの側面からOpsDevを推進できた理由

DDoS攻撃がきっかけ――auカブコム証券がセキュリティの側面からOpsDevを推進できた理由

デジタルサービスの継続的な運用には、セキュリティ対策が欠かせない。「最初からアジャイルで作るのは難しい。既に何らかのシステムを持っているのだから、まずはその運用をどうするかを考えなければならず、OpsがDevよりも先になる」と述べるauカブコム証券の石川陽一氏の事例から、デジタルサービスのDevSecOpsに欠かせない「データ活用」の要点を探る。 国内約20万台のサーバが「DDoS攻撃に悪用される危険性」 A10ネットワークス調査

国内約20万台のサーバが「DDoS攻撃に悪用される危険性」 A10ネットワークス調査

A10ネットワークスは、同社が提供する脅威インテリジェンスデータを基に、DDoS攻撃に利用される恐れのあるIoT(モノのインターネット)機器やサーバの数を調べた。日本のネットワークには、アクティブなDDoS攻撃エージェントが19万6521台もあった。 2020年2月に発生した大手Webサイトの大規模障害について解説、Uptime.com

2020年2月に発生した大手Webサイトの大規模障害について解説、Uptime.com

Uptime.comは、企業Webサイトなどで2020年2月に発生した大規模なサービス停止事例をまとめたレポート「February 2020 Downtime Report」を発表した。「Microsoft Teams」「GitHub」「Google Nest」などの事例を扱っている。