取引先やパートナーと安全、スムーズに共同作業するために……Microsoft Entra IDでゲストユーザーを効率良く管理する方法:今日から始める Microsoft Entra ID 入門(7)

「Microsoft Entra ID」は、Microsoftのクラウドサービスを利用する際に欠かせないIDおよびアクセス管理サービスです。今回は、外部のユーザーを安全に招待、管理できる「外部ID」のうち、「Microsoft Entra B2Bコラボレーション」を取り上げて解説します。これを活用することで、取引先やパートナーとのスムーズな共同作業が可能になります。

企業間コラボを支える「Microsoft Entra External ID」

今のビジネス現場では、社内だけで物事が完結することの方が少なくなってきました。パートナー企業と一緒に「Microsoft Teams」や「Slack」で議論を進めたり、外部のスタッフに業務アプリを使ってもらったり、そんな「境界」を超えたコラボレーションは、もはや日常風景となりました。

少し前までは、こうした場面ごとに一時的なアカウントを発行し、利用後は削除する……という流れが一般的でした。しかし、この方法は管理者の負担が大きく、アカウントの削除忘れが思わぬセキュリティリスクにつながるという課題も抱えていました。

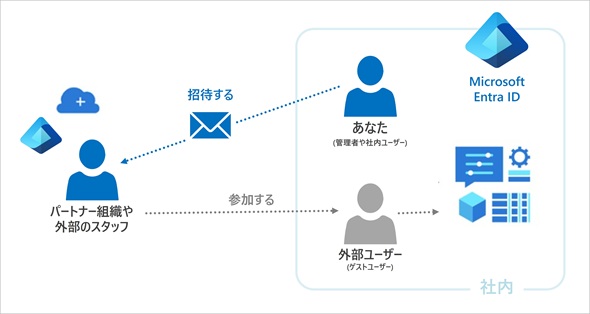

そこで登場するのが「Microsoft Entra ID」の「外部ID(External ID)」機能で、中でも注目したいのが「B2B(Business to Business)コラボレーション」です。パートナー企業や外部のスタッフを「ゲストユーザー」として自社環境に招待し、必要なリソースだけにアクセスしてもらえる仕組みです(図1)。

外部ユーザーを招待する際の流れ

それでは、具体的な招待方法や利用できるアカウントの種類について見ていきましょう。外部ユーザー(ゲストユーザー)を招待する最もシンプルな方法は「招待メール」を送ることです。

招待メールは「Microsoft Entra管理センター」から発行できる他、Microsoft Teamsや「SharePoint Online」といったコラボレーションツールからも送信できます。利用シーンに応じて、自然な場所から招待できる点も便利なポイントです。今回は、Microsoft Entra管理センターを使った手順を見てみましょう。

Microsoft Entra管理センターの左メニューにある[ユーザー]→[すべてのユーザー]をクリックして、[+新しいユーザー]→[外部ユーザーの招待]の順にクリックします。[外部ユーザーの招待]画面で、招待するユーザーの情報を入力します(画面1)。アスタリスク(*)が付いている項目は必須項目です。

招待するユーザーの情報

- メールアドレス*:招待する外部ユーザーのメールアドレスを入力します

- 表示名:入力した内容は、社内だけでなく招待したユーザーにもそのまま表示されます。分かりやすい氏名や組織名を入力するのがオススメです

- 招待メッセージの送信:招待メールを送信するかどうかを決めます。「オン」にすると、送信内容を少しカスタマイズでき、独自のメッセージを添えたり、別の担当者をCCに入れたりできます

- 招待リダイレクトURL*:招待メールからアクセスしたときに最初に表示される場所(ページやアプリ)です。例えば、Microsoft TeamsやSharePointなど、最初に見てほしい場所を指定できます

ゲストが受け取る招待メールとサインイン方法

相手には以下の画面2のような招待メールが届きます。まず送信者が信頼できる相手かどうかを確認した上で、メール本文内の[招待の承諾]ボタンをクリックし、サインインすると招待元の組織に参加できます。

そして、ここで押さえておきたいのが「サインインに使えるIDの種類」です。相手がどんなアカウントを持っているかによって、サインインの方法が決まります。代表的なものとしては、主に3つの方法が用意されています。

(1)Microsoft Entraアカウント

相手企業が「Microsoft 365」や「Microsoft Azure」を利用している場合は、その組織アカウントで認証されます。

(2)Microsoftアカウント

「Outlook.com」や「Hotmail」など、個人のMicrosoftアカウントでもサインインできます

(3)ワンタイムパスコード

上記のいずれのアカウントも持っていない場合は、メールで送られる使い捨てのパスコードでサインインできます

外部ユーザー(ゲストユーザー)にとっては、使い慣れた認証方法でシングルサインオンできるので、手間なくアクセスできます。一方、管理者にとっても、アカウントの発行や削除といった運用負荷を大幅に軽減できます。さらに、相手組織で従業員が異動や退職し、元のIDが無効化されれば、自社リソースへのアクセスも自動的に停止されるため、セキュリティ面でも安心です。

Microsoft Entra External IDのベースとなる料金体系は、月間アクティブユーザー(MAU)が5万人に達するまでは無料となっています。ここでいう「アクティブユーザー」とは、その月に少なくとも一度はサインインしたユーザーを指し、利用されていないゲストユーザーのアカウントは課金対象外です。

- [参考]Microsoft Entra External IDの価格体系と課金モデル(Microsoft Learn)

招待する前に! 外部ユーザーのアクセス制限を考える

Microsoft Entra IDでは、自社テナントに外部ユーザーを招待し、安全に共同作業するための仕組みとして「外部コラボレーションの設定」が用意されています。特に管理者が理解しておくべき項目が、「ゲストユーザーのアクセス」と「ゲスト招待の設定」です(画面3)。

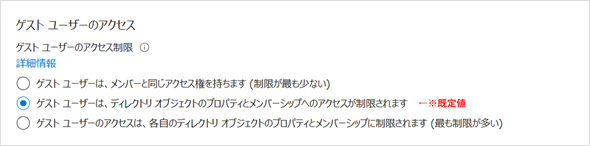

●ゲストユーザーのアクセス制限

この設定では、外部ユーザーに対してどの程度のアクセス権限を与えるかを制御します。選択肢としては、3つのレベルがあります(画面4)。

一般的には上から2番目と3番目の「制限あり」を選び、社内ユーザーと外部ユーザーを明確に区別することがセキュリティ上重要です。この設定によって、外部ユーザーが「社内にどんな人がいるのか」を検索できるか、あるいは「どのグループに誰が所属しているのか」を確認できるかが変わります。

最も制限が厳しい設定にした場合、外部ユーザーは招待されたリソース以外の情報にはほぼアクセスできず、ユーザー一覧やグループの構成も確認できません。セキュリティは強化されますが、一方で外部ユーザーが必要な連携先を見つけにくくなり、業務効率に影響が出る点には注意が必要です。

●ゲスト招待の制限

この設定では「誰がゲストを招待できるか」のコントロールです。ここでは4つの選択肢があります(画面5)。

一般的には上から2番目と3番目の「メンバーによる招待を許可」を選ぶことで、現場の担当者が外部ユーザーを必要に応じて招待できるので、業務のスピード感を保ちやすくなります。この設定によって、「招待は管理者だけができるのか」それとも「メンバーもできるのか」が変わります。

「管理者のみ招待可能」という厳しめの制限にした場合、セキュリティは高まりますが、何かと管理者に作業依頼が集中してスピード感が失われがちです。逆に「全員が自由に招待OK」にすると簡単ですが、その分、セキュリティリスクも増えてしまいます。従って、利便性と安心感をうまく両立させるなら、承認フローや監査と組み合わせるのが現実的です。

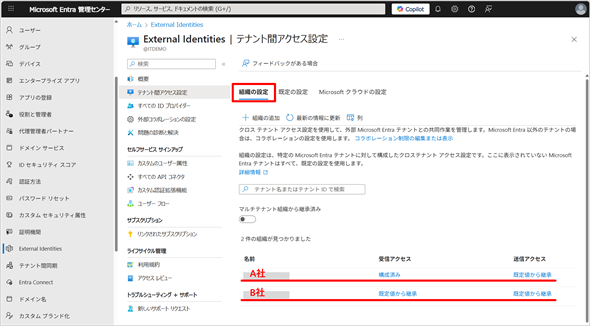

テナント間アクセス設定

ここまで外部コラボレーションの基本設定について説明してきましたが、もう一歩踏み込んだ仕組みとして「テナント間アクセス設定(Cross-tenant access settings)」があります(画面6)。これは、自社と他社テナント間でのコラボレーションをより細かく制御するための設定で、管理者が理解すべき重要なポイントは「受信アクセス」「送信アクセス」「組織の設定」の3つです。

テナント間アクセス設定で選択したアプリやユーザー/グループなどを細かく設定するには、「Microsoft Entra ID P1ライセンス」が必要です。

●受信アクセス

「受信アクセス」は、外部ユーザーが自社のアプリやデータにアクセスするときの“入り口”を守るルールです。アクセスそのものを禁止することもできますし、特定のアプリだけ許可したり、ブロックしたりと柔軟に制御できます。外部からの利用に対してしっかりとセキュリティを確保できることがポイントです。

●送信アクセス

「送信アクセス」は、自社のユーザーが外部の組織にアクセスするときの“出口”のルールです。外部への参加を完全に禁止することもできますし、この人だけはOK、このアプリだけは使える、といった細かい条件設定も可能です。外に出て行く動きをコントロールすることで、外部組織との連携における情報漏えいリスクを軽減できます。

●組織の設定

「組織の設定」では、外部の組織ごとにポリシーを個別に調整できます(画面7)。例えば、よく一緒に仕事をする取引先A社には条件をゆるめに、初めての取引先B社には厳しめにといった具合です。基本ルールとは別に、相手ごとに専用のポリシーを持てるので、パートナーとの関係性に応じた運用ができます。

テナント間アクセス設定は、外部コラボレーションの「入り口(受信)」「出口(送信)」「相手先ごとの調整(組織の設定)」を整理する仕組みです。これを理解して活用すれば、外部とのコラボレーションをもっと安心かつスムーズに進められます。セキュリティを固めつつも、業務のスピードを落とさない。そのバランスをどう取るかがカギになります。

今回はMicrosoft Entra IDの外部IDについて、管理者が押さえておきたいポイントを紹介しました。外部ユーザーとのやりとりは、便利さとリスクが表裏一体です。だからこそ、仕組みを知っておくことが安心につながります。今回の内容を参考に、自社に合った運用の形を見つけてください。

筆者紹介

森下 えみ(もりした えみ)

株式会社インテルレート 代表取締役。2010年からマイクロソフト認定トレーナーとして活動を開始。企業向けのクラウドサービス活用からセキュリティセミナーまで幅広い講師経験を持つ。Microsoft 365にはサービス提供開始時からセミナー講師として関わるだけでなく、プリセールス活動やMicrosoft 365の構築設計支援にも携わっている。プライベートでは、普通自動二輪免許(MT)を取得するために教習所へ。

Copyright © ITmedia, Inc. All Rights Reserved.