第5回 OSPFトポロジでまさかのループが発生!? その理由は

(OSPF:問題提起編)

草場 英仁

三井物産セキュアディレクション株式会社

中村 光宏

サイバーディフェンス研究所

上級分析官

2008/7/16

![]() 原因特定と対処

原因特定と対処

「分かったよ。なるほどね」

まだ不審そうな顔をしている坂本さんに向き直り、説明します。

「ルータIDが重複していたことが原因で、相互のOSPFが正常にネイバルータを確立できていなかったんだ」

今回の場合は、ルータID(Router-ID)が同じ値で重複していました。すると、該当するルータ間でルータIDを取り合おうとし続けることになるのです。

坂本さんへの説明を続けます。OSPFでは、設定するに当たり、ルータIDを一意に設定する必要があります。

「坂本さんは、社内ネットワークのテンプレート設定を参考にしたということだったけど、ルータIDを一意にする必要があるところまで注意してた?」

「いえ、それは知りませんでした」

うん、やはりそこが原因だね。実際、新規ルータ(Router_3)の設定を見てみると、確かにルータ2(Router_2)と、ルータIDが重複していたことが分かります。

「それじゃ、もう一度新しいルータの設定を見直そうか」

設定をやり直すことにして、Router_3で以下の作業を行うよう指示します。

「まず、現在のOSPFデータベースを初期化する必要があるね」

設定は以下のように行います。

▽イネーブルモード

Router_3#clear ip ospf process

Reset ALL OSPF processes? [no]: yes

Router_3#

その上で設定を編集し直します。

▽イネーブルコンフィグレーションモード

Router_3(config)#

Router_3(config)#router ospf 1

Router_3(config-router)#router-id 3.3.3.3

![]() 確認と補足

確認と補足

「これでさっきの症状は発生しないはずだよ。もう一度接続をしてみようか」

「ええええ、怖いです!」

そんなこといわないの。ちょっと先輩風を吹かせてみます。

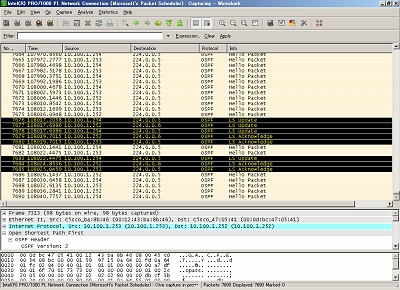

|

| 画面8 正常なOSPFの動作が確認された |

Wiresharkでパケットを監視しながら、ルータの接続を行います。案の定、各ルータがLS_Update と LS_Acknowledge を交換し合い、瞬時に収束が完了しました。正常なOSPFの動作です。

「うん、問題ないね」

「よかった……。ホッ」

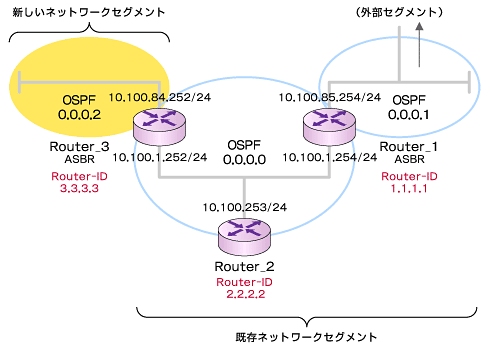

「さて、いまの状況をまとめてみようか」

手元にあったネットワーク構成図にRouter-IDを書き加えながら、坂本さんに説明をします。OSPFのリンクステート情報、ネイバルータ情報、それぞれがネットワークマップを作成するよね。それをルーティングテーブルに反映させることで、ネットワークが正常に更新されるんだ。問題ないね?

「はい!」

|

| 画面9 Router-IDが重複しないように設定すること |

「あの、すいません。センパ……いえ、斉藤さん。勝手にルータを触って事故を起こしてしまって」

坂本さんはかわいそうなくらいしょげかえっています。まあまあ、まだ1日目だしね。彼女には今回の再発防止策の手順書を作成するように指示を出しておきました。張り切って取り掛かるあたりかわいいものです。自分も初心を忘れないようにしないと。でも何かペナルティも考えるかな。

それと、と自分でやらなくてはならない宿題も思い出しました。これまでの手順で分かるとおり、現在の社内ネットワークでは、OSPFパケットが認証モードで交換されます。しかし、それはつまり情報が暗号化されていないということなので、それこそWireshark等で簡単にスニファーされてしまうのです。

そのため、次回メンテナンスの際に、以下のような暗号化設定を行う予定を立てなければいけません。

▽各インターフェイス設定

ip ospf authentication-key 7 (password)

▽OSPFグローバル設定

area (ID) ip ospf authentication message-digest

area (ID) authentication message-digest

これでスニファーされても、パスワードはひとまず解読できないことでしょう。

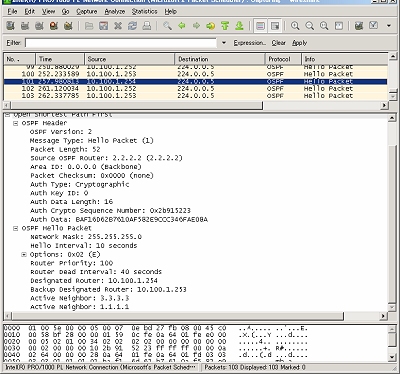

|

| 画面9 OSPFの通信を確認する |

![]() エピローグ

エピローグ

ふぅ、配属初日から大失態の大災難……。斎藤さんあきれてるだろうな。でも怒られなくてよかったよ。今度からはもっと慎重にやらなくちゃ。電話でさんざん謝るなんて、もうコリゴリ。

「あ、もう定時だから坂本さんあがっちゃっていいよ」

わ、ラッキー! やっぱりここは良い部署なのかも。

「じゃ、お先に失礼します!」

「はい、お疲れさん……と、坂本さん?」

あれ、まだ何か……?!

「明日はプリンタの設定を教えるから。新しく入ったの全部やってね」

「は、ハイ!」

あはは、やっぱりちょっとは怒ってるのかな……。

| 今回の復習 |

| Profile |

| 草場 英仁(くさば ひでかず) 三井物産セキュアディレクション株式会社 ビジネスデベロップメント部 主席研究員 大手システム会社からベンチャー企業、ペネトレーション会社を経て現職へ。ルータ開発やファイアウォール開発、apacheや*BSDなどのOSS開発を経験し、低レイヤから高レイヤまで深いレベルでのハッキング技術を有する。 Exploit作成や手動でのペネトレーションテストなど、ツールではない本物の技術にこだわり、官公庁や企業へのハッキング教育、ペネトレーションテストに従事。その他、大学で非常勤講師、研究員などを勤めるかたわら、セキュリティ関連を中心に執筆多数。アカデミックな一面を持つ希少なエンジニア。最近はフォレンジックや携帯関連(端末・ガジェット・アプリなど)のハックにいそしむ。なお、同姓同名(読みは違う)の、どこにでもいる普通の変態な方とよく間違われるが http://twitter.com/E_I_J_I_R_O は私ではありません。 中村 光宏(なかむら みつひろ) サイバーディフェンス研究所 5年間のネットワーク管理と3年間のシステム設計の経験を踏まえてサイバーディフェンスに参加。その後、独自の手法によるペネトレーションテストを開発。過去に、大型ポータルサイト等含め、あらゆる環境のウェブサイトでペネトレーションテストを実施。国内有数の診断技術と実績を誇るとともに、その知識はセキュリティマネジメントにも及ぶ。その他、セキュリティに限らず3DCGムービーやFlashコンテンツ制作等を手掛け、そこからハッキング技術に応用できるテクニックを得られるケースもあるとか。 |

2/2 |

| Index | |

| OSPFトポロジでまさかのループが発生!? その理由は | |

| Page1 調査開始 解析開始 |

|

| Page2 原因特定と対処 確認と補足 エピローグ |

|

| 前編へ 大規模ネットワークに新規ルータを増設する方法(問題提起編) |

|

| Wiresharkでトラブルハック 連載インデックス |

- 完全HTTPS化のメリットと極意を大規模Webサービス――ピクシブ、クックパッド、ヤフーの事例から探る (2017/7/13)

2017年6月21日、ピクシブのオフィスで、同社主催の「大規模HTTPS導入Night」が開催された。大規模Webサービスで完全HTTPS化を行うに当たっての技術的、および非技術的な悩みや成果をテーマに、ヤフー、クックパッド、ピクシブの3社が、それぞれの事例について語り合った - ソラコムは、あなたの気が付かないうちに、少しずつ「次」へ進んでいる (2017/7/6)

ソラコムは、「トランスポート技術への非依存」度を高めている。当初はIoT用格安SIMというイメージもあったが、徐々に脱皮しようとしている。パブリッククラウドと同様、付加サービスでユーザーをつかんでいるからだ - Cisco SystemsのIntent-based Networkingは、どうネットワークエンジニアの仕事を変えるか (2017/7/4)

Cisco Systemsは2017年6月、同社イベントCisco Live 2017で、「THE NETWORK. INTUITIVE.」あるいは「Intent-based Networking」といった言葉を使い、ネットワークの構築・運用、そしてネットワークエンジニアの仕事を変えていくと説明した。これはどういうことなのだろうか - ifconfig 〜(IP)ネットワーク環境の確認/設定を行う (2017/7/3)

ifconfigは、LinuxやmacOSなど、主にUNIX系OSで用いるネットワーク環境の状態確認、設定のためのコマンドだ。IPアドレスやサブネットマスク、ブロードキャストアドレスなどの基本的な設定ができる他、イーサネットフレームの最大転送サイズ(MTU)の変更や、VLAN疑似デバイスの作成も可能だ。

|

|