【特集】S/MIMEでセキュアな電子メール環境をつくる!

〜実は危ない電子メール、安全性を実現するS/MIMEの詳細解説〜

澤野弘幸

オレンジソフト

2001/5/30

| 3. メーラでのS/MIMEの利用方法 |

S/MIMEの仕組みを理解いただけたところで、本章では各メーラごとのS/MIMEに関する設定方法を紹介していきます。紹介するのは、「Outlook Express」「Netscape Messenger」「Orangesoft Winbiff」の3つのS/MIME対応メーラです。

| 3.1 Outlook Expressの設定方法 |

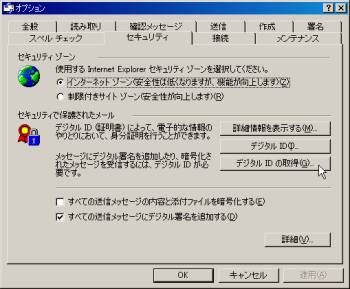

●証明書に関する設定

まずは、あなた自身の証明書の確認をしてみましょう。Outlook Expressを起動、メニューバーから「ツール」→「オプション」を選択してダイアログを開きます。ダイアログが開いたら、セキュリティタブを選択します。このページで「デジタルID」ボタンをクリックすると証明書の一覧が表示され、「個人」ページであなたの証明書が確認できます。

|

上の画面で「詳細」ボタンをクリックすると、次のようなダイアログが表示されます。ここでは、S/MIMEに関する詳細な指定ができます。

|

「暗号化されたメッセージが以下の強度以下の場合に警告する」とは、相手によって暗号化の際に利用する共通鍵暗号方式の鍵長が制限されることがあるため、ここで意図する鍵長以下になってしまう場合に警告を発するようにできます。ここでの指定は、受信した暗号メールに使われている鍵の長さについても同様に警告を発します。

「証明付きメッセージにデジタルIDを追加する」をチェックしておくと、電子署名の際に証明書も添付します。送り先の方であなたの証明書を持っていない場合もあるので、通常はチェックしておいた方が便利です。

「署名する前にメッセージをエンコードする」は、電子署名の際に平文を付けたmultipart/signed形式にせず、平文と署名データのすべてをPKCS#7のバイナリデータにして、添付ファイルとして送信します。

「送信者の証明書をアドレス帳に追加する」をチェックしておくと、受け取った証明書が自動的に蓄積されていきます。次回、暗号化する際に、新たに証明書を入手する手間がかからないので便利です。

証明書は、そこ記載されている有効期限内でも、何かの都合により無効になる場合があります。「デジタルIDが取り消されているかどうかを確認する」を「オンラインのときのみ」としておけば、リアルタイムに確認ができるので安心して証明書を利用できます。

上記のダイアログ以外にも、S/MIMEに関する設定があります。Outlook Expressのメニューバーから、こんどは「ツール」→「アカウント」を選択します。ここで表示されるダイアログボックスで「プロパティ」ボタンをクリックすると、次のダイアログが表示されます。

|

「署名の証明書」では、あなたが電子署名をする際に使う証明書を選びます。電子署名のデータの中に、相手が暗号化する際に使ってほしいあなたの証明書と、使ってほしい共通鍵暗号のアルゴリズムを指定できますが、「暗号化の設定」ではその証明書とアルゴリズムを選択します。署名の証明書と暗号化の証明書は同じでも構いません。

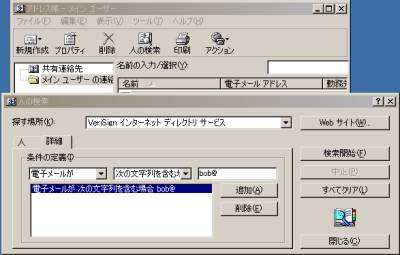

●ディレクトリサーバから検索する

Outlook Expressには高機能なアドレス帳が付属しています。このアドレス帳は、「ディレクトリサーバ」と呼ばれるインターネット上にあるアドレス帳のようなものにアクセスして、個人の情報を取り出してくることができます。

認証局によっては、このディレクトリサーバに証明書も一緒に保管してサービスしている場合があります。以下に、ディレクトリサーバから証明書を取り出してくる操作について説明します。

(1) 電子メールアドレスなど、探し出すヒントを指定します。ここでは、電子メールアドレスが、bob@で始まることを指定しています

|

(2) ヒントに従って、見つかった情報が一覧で表示されます

|

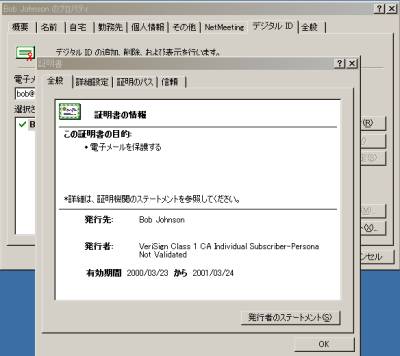

(3) 通信相手の証明書を選んで、内容を表示します。間違いがなければ、「概要」や「全般」のページで「アドレス帳に追加」を実行します

|

| 3.2 Netscape Messengerの設定方法 |

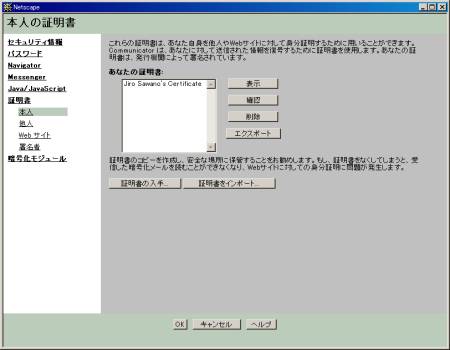

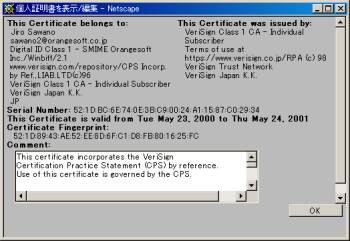

●取得した証明書の確認

あなた自身の証明書は、メニューから「セキュリティ」情報のウィンドウを開き、その中の「証明書/本人」のページで確認できます。

|

上の画面で「表示」ボタンをクリックすると、下の画面のように証明書の詳細情報が確認できます。「確認」ボタンをクリックすると、証明書の有効性が確認できます。

|

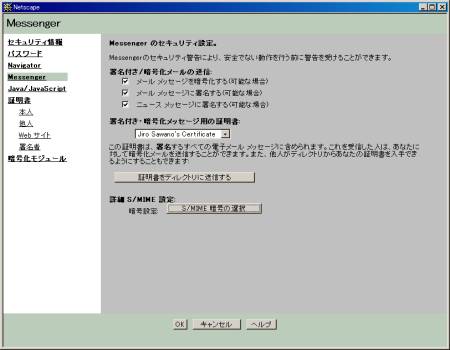

●S/MIMEに関する設定

S/MIMEに関する設定は、下記ウィンドウの「Messenger」のページで行います。

|

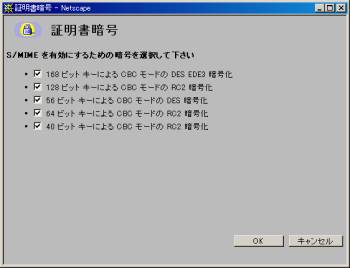

「S/MIME暗号の選択」をクリックして表示される画面では、暗号化の際に使う共通鍵暗号方式を選択できます。この設定は、暗号化と電子署名の2つにかかわります。暗号化では、ここで選択した共通鍵暗号のアルゴリズムのうち、暗号の強度が最も高い(鍵のビット数が大きい)ものを使います。また、電子署名の際に属性情報として、選択したアルゴリズムを相手に伝えます。これは、相手に「それらのアルゴリズムを自分が使える」ということを示すためです。

|

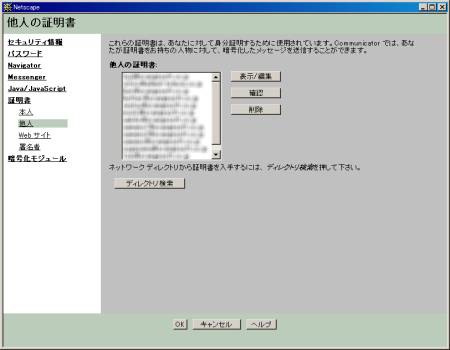

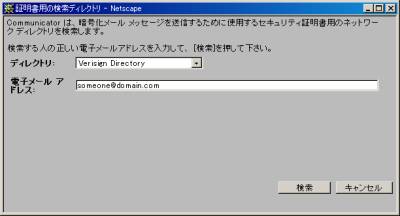

●ディレクトリサーバから証明書を検索するには

画面7のウィンドウの「証明書/他人」のページで行います。「ディレクトリ検索」ボタンをクリックして表示される画面でディレクトリサーバを選択し、通信相手のメールアドレスを指定します。ディレクトリサーバに相手の証明書が存在すれば、自動的にインポートされ、一覧に追加されます。

|

|

| 3.3 Orangesoft Winbiffの設定方法 |

「環境設定/暗号」画面で「セキュリティ設定」を選んで、操作を進めます。最初の画面では、あなたの持っている私有鍵に対応する証明書が一覧表示されています。

|

「オプション」ボタンをクリックすると、次の画面に移ります。ここでは、電子署名に使うメッセージダイジェスト関数を選びます。それぞれの設定項目について解説します。

|

「証明書を添付する」――電子署名をしたとき、署名に使った私有鍵に対応する証明書を添付するかどうか

「分離署名」――multipart/signedの形式にするのか、それともPKCS#7の中にメッセージも含めてしまうか

「メッセージの暗号化」――メッセージの暗号化に使う共通鍵暗号のアルゴリズムを選びます。バージョン1ではRC2(40ビット)のみしか選択できません

「受信者として自分を加える」――その言葉のとおり、暗号化先に自分も含めるかどうか

「送信時にオプションを確認する」――送信時にオプションの設定内容を確認します

「無効な証明書をつかう」――これは勧められませんが、無効な証明書でも暗号化に際して選べるようにします

「パスフレーズを覚えておく時間」――0から60分の間で指定します

以上ですが、いかがでしたでしょうか? もし、各メーラごとのさらに詳細の設定や仕組みについて知りたい方は、IPAに掲載されているS/MIMEを利用した暗号化と電子署名を参照してみてください。

| Index | |

| 【特集】 S/MIMEでセキュアな電子メール環境 | |

| 1.

メールになぜセキュリティが必要か? 電子メールのリスク リスクを回避する方法 暗号の分類 電子署名と暗号化の手順 公開鍵をいかにして信頼するのか S/MIMEとPGPの使い道 |

|

| 2.

S/MIMEの仕組み S/MIMEを使った、メールメッセージの形式 電子署名と検証の仕組み 暗号化の仕組み 証明書の取得方法 電子署名から見たPKI ほかの人の公開鍵証明書の集め方 |

|

| 3. メーラでのS/MIMEの利用方法 Outlook Express Netscape Messenger Orangesoft Winbiff |

|

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|