第4回情報セキュリティEXPOレポート

ケータイからジュラルミンケースまで――

あらゆる機器にセキュリティを組み込め!

宮田 健

@IT編集部

2007/6/6

重要書類の移動と開封を「ログ」として記録

重要書類の移動と開封を「ログ」として記録

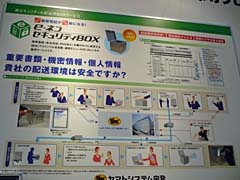

ログ管理が必要なのはデジタルデータだけではない。機密情報が入ったバインダやPC自体を配送し、その動きを記録するためのソリューションが展示されていた。

ヤマトシステム開発が提供する「e-ネコセキュリティBOX」は、高いセキュリティを確保して物を配送するサービスである。専用のボックスには携帯電話のモジュールが内蔵されており、ボックス自身が位置情報を発信するので、現在位置をリアルタイムで把握することができる。

またボックスを開ける際には携帯電話にて解錠の指示を行う必要があり、誰が解錠/施錠したのかを履歴管理することが可能だ。

| 開け閉めと現時点での位置をログとして記録できる(クリックすると拡大します) |

| 【参考】 e-ネコセキュリティBOX http://www.nekonet.co.jp/service/secure/secubox_index.html |

Webアプリケーションの脆弱性チェックはオンラインで行う時代

Webアプリケーションの脆弱性チェックはオンラインで行う時代

クロスサイトスクリプティングやSQLインジェクションなど、Webアプリケーションの脆弱性を解説する資料は多い。しかし、どのようにして脆弱性をチェックすればよいのか分からないという開発者も多いのではないだろうか。

Webアプリケーションの脆弱性は開発段階で作られてしまう。そのため、開発段階からセキュリティの専門家によるレビューを行うことが必要であるが、現実的には人材の確保が難しいため、結果として運用段階になるまで脆弱性が発見できないことが多い。

対策としては、開発フェイズで繰り返しセキュリティのチェックを行うことが望ましい。これに対するソリューションが三井物産セキュアディレクションの提供するWebアプリケーションの脆弱性検査のASPサービスである「WebSec ASP」だ。

WebSec ASPはインターネットを介して検査対象のWebサイトへの疑似攻撃を行い、脆弱性の検査を行うことができるサービスである。あらかじめ検査対象のWebサイトを、HTTP記録ツールにて巡回、そのアクセスパターンを基にWebSec ASPのサイトから特定のパターンの疑似攻撃を実施、その結果発見された脆弱性を一覧で確認することが可能だ。

|

| Webアプリケーションの脆弱性をASP形式で提供する (クリックすると拡大します) |

| 【参考】 Webアプリケーション脆弱性検査 WebSec ASPサービス http://www.mbsd.jp/solution/asp/index.html |

組み込み機器のセキュリティ、どうしていますか?

組み込み機器のセキュリティ、どうしていますか?

「組込みシステム開発技術展(ESEC)」でもセキュリティに関連する展示を見ることができた。

日立ブースにてSELinuxを組み込み機器に搭載する展示が行われていた。展示ではLinuxベースで動くPDA上で、SELinuxを稼働させている様子がデモされていた。

ネットワークに接続されるデバイスが多様化した現在、組み込みソフトウェアも攻撃の対象となる可能性が高くなった。SELinuxではプロセスの権限を厳密に管理することができるため、脆弱性が狙われ万が一リモート操作が可能な状態となったとしても、プロセスには最小限の権限だけを付与するよう設定ができるため、被害を最小限にとどめることが可能である。

日立ソフトウェアエンジニアリングではSELinuxに設定ツールのSELinux Policy Editorなどを取り込み、SELinux設定作業の敷居を低くしている。

|

| PDAでSELinuxが稼働している様子をデモしていた |

| 【関連記事】 SELinux Policy EditorでSELinuxを簡単に (@IT) http://www.atmarkit.co.jp/fsecurity/special/94seedit/seedit01.html |

ここで興味深い話を聞いた。セキュアOSの展示において、セキュリティ関連のイベントでの反応と、組み込みをターゲットとした展示会での反応が大きく異なっていたということだ。

組み込みの世界ではまだセキュリティに対する関心はそれほど大きくなく、組み込みOSで実行されるプロセスもrootに相当する特権ユーザーで動いていたとしてもさほど驚きはないそうだ。そのため、SELinuxの説明を行っても、あるべき姿と分かっていてもなかなか手を出しづらい分野であるという空気があるようだ。

組み込み機器では製品が一度リリースされてしまうと、もし脆弱性が発見されたとしても修正するための仕組みを作ることが難しい。そのためIPA(情報処理推進機構)でも組み込み機器に対するセキュリティ確保のポイントを「組込みソフトウェアのセキュリティ 〜機器の開発等における40のポイント〜」にまとめていた。この中で特権モードによるプログラムの実行を必要最小限にすることや、設計フェイズからセキュリティの専門家を参画させるなどの指針を出している。組み込み業界に限らずすべてのエンジニアに有用な資料となるので、ぜひ参考にしてほしい。

| 【参考】 組込みソフトウェアのセキュリティ対策のポイント集などをとりまとめ、公表 (独立行政法人 情報処理推進機構 セキュリティセンター) http://www.ipa.go.jp/about/press/20060518.html |

|

2/2 |

| Index | |

| あらゆる機器にセキュリティを組み込め! | |

| Page1 セキュリティはデジタルの世界だけで完結しない ID管理の標準化を目指すSSFCのいま オフィスの入退場履歴と連動したPC管理 忘れてはならない「紙」による情報流出 |

|

| Page2 重要書類の移動と開封を「ログ」として記録 Webアプリケーションの脆弱性チェックはオンラインで行う時代 組み込み機器のセキュリティ、どうしていますか? |

|

| Security&Trust記事一覧 |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|