RSA Conference Japan 2009レポート

進化するセキュリティ、

そのベクトルはどこに向かうのか

宮田 健

@IT編集部

2009/6/26

2009年6月8日より、千葉・幕張メッセで「Interop Tokyo 2009」が開催された。併催となったRSA Conference Japan 2009では、展示とともにセキュリティソリューション・クラスルームと題されたセッションがいくつか開催された。本記事ではそのセッションを中心に、セキュリティ対策製品に感じられた変化をレポートしよう。

情報漏えい対策は「うっかりメール」を防ぐことから

情報漏えい対策は「うっかりメール」を防ぐことから

NTTPCコミュニケーションズは、会場内に設置されたセキュリティソリューション・クラスルームにて、「『Mail Luck!』が提案する添付ファイルの誤送信対策」と題したセッションを行った。情報漏えいの原因の1つである「うっかりミス」の代表格、電子メールの添付ファイル選択ミス/送信ミスをいかに減らすかをテーマにしたものだ。

|

NTTPCコミュニケーションズ Mail Luck! プロダクトオーナー 及川光氏 |

講演を行ったNTTPCコミュニケーションズ Mail Luck! プロダクトオーナーの及川光氏は、電子メールの誤送信の原因として、「Bccに入れて送信すべきところを誤ってTo、CCで送信してしまう」「個人情報が入ったファイルを誤って送信してしまう」の2つを挙げた。

日本ネットワークセキュリティ協会(JNSA)によると、誤操作による情報漏えいインシデントの数は増える傾向にあり、業種を問わず大量の件数の情報漏えいがメール誤送信によって引き起こされている。しかし、これは報告されているだけのものであり、氷山の一角に過ぎないと及川氏は述べる。

では、そのうっかりミスをどのように防ぐのか。NTTPCコミュニケーションズはまず、コンセプトから対策を考えたという。そのコンセプトとは、飲食店などでよく聞かれる「店長、1万円入ります」の掛け声だという。この方式では、発声することで本人の意識を高め、近くにいる人が確認でき、第三者の目でのチェックが入る。これを電子メールに応用したのがMail Luck! の誤送信防止の仕組みだ。

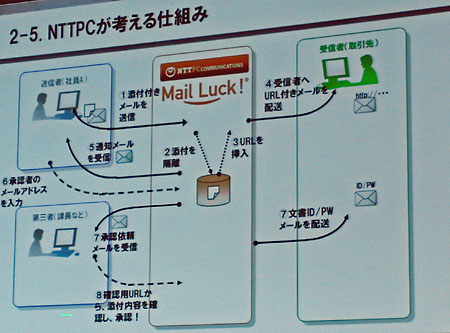

Mail Luck! において、誤送信防止の仕組みは2つ用意されている。1つは「送信者自身が承認する方法」と、もう1つは「上長や同僚を承認者として指名する方法」だ。どちらの方法でも添付ファイル付きのメールを送信すると、添付ファイルはMail Luck! のサーバに保留され、自分、もしくは指定した第三者の承認が降りるまでは、受信者は添付ファイルを開くことはできない。

承認作業はメールの内容と添付されたファイルを、承認者が「すべて開いて確認」しないと完了しないため、誤ったファイルを添付していたとしてもこの時点で判断ができる。また「ファイルを開いて確認しなくてはならない」ため、何も見ずにチェックボックスをクリックして何でも承認、とはならないことが特長だ。

| Mail Luck! の誤送信対策フロー(クリックで拡大します) |

また、メールの添付ファイルの送信状況のログも一覧で確認が行える。添付ファイルの誤送信については「いつ、誰が、何を」がポイントであり、これらの情報をいつでも確認できることが重要であるという。

Mail Luck! はSaaS型で提供されるメールシステムで、今回の誤送信機能も利用者からのニーズが強かったために追加されたものだ。今後の予定として及川氏は、2009年秋に向け、企業が必要な機能を含んだメーリングリスト機能を提供する予定と述べた。

| 【関連記事】 「法律」はメールの秩序を取り戻す鍵となるか http://www.atmarkit.co.jp/fsecurity/special/109mailsolution/mailsolution01.html |

導入の目的が明確になりつつある「ログ管理」

導入の目的が明確になりつつある「ログ管理」

RSAセキュリティはログ管理製品として、新バージョンの「RSA enVision 4.0」を展示していた。ログ管理ソリューション製品は従来より日本版J-SOX対応などで盛り上がりを見せていたが、現在では明確な理由を持って導入している企業が多いという。その理由とは「特権ユーザー」の監視だ。

昨今の情報漏えい事件は、外部からの攻撃ではなく、悪意ある内部者によるものが多い。そのため、どれだけ高度なセキュリティを確保したとしても、それを上回る「特権」がセキュリティ施策をなきものにしてしまうことが問題となる。そのため、特権ユーザーがどのようにして作られたのかというのは大きなポイントである。

enVisionでもその課題をクリアにする機能が含まれており、特権ユーザーがどのようなデータにアクセスしたのか、またどのような作業が行われたかを履歴表示することのほかに、誰がいつ「特権」を付与したのかを記録する。このような明確な理由があれば、ログ管理ソリューションの導入もしやすいだろう。

|

| RSA enVision本体。このほかにもNECとの協業により、Express5800筐体で動くenVisionも展示されていた。 |

| 【関連記事】 RSAセキュリティ、統合ログ管理製品を強化 http://www.atmarkit.co.jp/news/200906/10/rsa.html |

1/2 |

| Index | |

| RSA Conference Japan 2009レポート 進化するセキュリティ、そのベクトルはどこに向かうのか |

|

| Page1 情報漏えい対策は「うっかりメール」を防ぐことから 導入の目的が明確になりつつある「ログ管理」 |

|

| Page2 「統合脅威管理製品」の行く先は |

|

| Security&Trust記事一覧 |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|