米国発セキュリティトレンドレポート

Hadoopでスパム対策も

「クラウドで守る」「クラウドを守る」

高橋 睦美

@IT編集部

2010/5/11

AWSのセキュリティ対策、暗号化実装のアイデアも

AWSのセキュリティ対策、暗号化実装のアイデアも

主要なクラウドコンピューティングサービスの1つ、Amazon Web Servicesでは、どんな方針でセキュリティを実装しているのだろうか。

同社のスティーブ・リレイ氏は、「Industry Efforts To Secure Cloud Computing」というセッションの中で「データは動きたがるもの。この流れは止められない」と述べた。そして「従来のオーナーシップやロケーションに基づくセキュリティでは不十分。AWSとしては、『監査可能なセキュリティ標準』『暗号および署名』そして『SLA』という3つの要素をコントロールできる新しいセキュリティモデルに取り組んでいる」と述べた。

AWSはRed Hat Enterprise Linuxにカスタマイズを加えたXenをハイパーバイザーとして実装し、その上でサービスを提供している。各インスタンスへのインバウンドトラフィックは、まずファイアウォールによってブロックされる。その上で「セキュリティグループ」単位で、送信元アドレスなどに基づくパケットフィルタリングが可能だ。また、サービス利用時には認証を求める、管理用の通信はSSHで暗号化するといった基本的な対策も施しているという。

マルチテナントという環境を考慮して、Amazon側は仮想インスタンスに入る権限を持たない。「自分の領域を、勝手にほかの人に見られたらいやでしょう?」(リレイ氏)。同時に、複数のデータコピーを複数のデータセンターに保存することで、可用性・冗長性を確保しているという。

リレイ氏はさらに、「オンデマンドで利用できる暗号機能」という新たなアイデアを披露した。講演時点ではまだアイデアに過ぎないというが、セキュリティポリシーに応じてリスクの高いサービスを簡単に暗号化できる機能が実装されれば、より安心して利用できる環境になることは間違いない。

クラウドを踏まえたIDのセキュリティ

クラウドを踏まえたIDのセキュリティ

こうした流れを受けて、改めて「アイデンティティ管理」への注目が高まっていることを感じた。具体的にはディレクトリ製品やID管理製品がカバーする分野だ。

正確にはクラウドというよりも、複数のWebサービスの連携という観点から求められる技術だろうが、センシティブな情報は保護しながら、自社のサービスと外部のサービスをストレスなく利用できる環境を作る基盤が求められている。いわゆる協調型(フェデレーテット)認証だ。

クラウド以前ならば、基本的に企業内システムという閉じた世界の中で、どのようにID情報を管理し、サービスとひも付けるかを考えていればよかった。しかし、Salesforfe.comをはじめとするSaaSの普及に伴い、企業内の仕組みと外部のWebサービスを協調させ、かつセキュリティリスクは抑えるという課題が浮上している。

実際、米CAがホストしたパネルディスカッション「Shifts in the Security Paradigm--What Cloud and Collaboration Demand」では、複数のパネリストが次のように述べた。「相手が正当なプレイヤーかそうでないかを示すIDや認証、フェデレーションといった技術は重要だ」(Ponemonの創設者、ラリー・ポネモン氏)、「データをリアルタイムに処理していくうえでも、フェデレーテッドな認証は鍵になる」(Acxiomのアイデンティティソリューション担当シニアバイスプレジデント、ティモシー・クリスティン氏)。

|

| 米CAの基調講演は、クラウドセキュリティをテーマとしたパネルディスカッション形式に |

これを実現する有力な仕組みの1つがOpenIDであり、OASISが推進するSAML(Security Assertion Markup Language)といえるだろう。

|

| XACMLを用いたOASISの相互接続性デモンストレーション |

OASISは会場で、SAMLおよびXACML(eXtensible Access Control Markup Language)を利用した相互接続性のデモンストレーションを行った。ジェリコシステムズなど複数のベンダの製品が連携して、病院に急患が運び込まれたという想定で、必要に応じて、また患者の意思に応じて、病歴や過去の診察情報といったセンシティブな情報の公開範囲をコントロールする仕組みだ。

| 【関連記事】 OpenID/SAMLのつなぎ方とその課題 http://www.atmarkit.co.jp/fsecurity/rensai/kantara03/kantara01.html XACMLのアクセス制御ルールとその仕様 http://www.atmarkit.co.jp/fsecurity/rensai/webserv05/webserv01.html OpenID/SAMLのつなぎ方とその課題 http://www.atmarkit.co.jp/fsecurity/rensai/webserv06/webserv01.html |

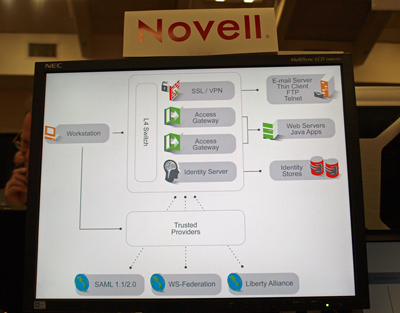

また、主にアイデンティティ管理製品を提供してきたセキュリティベンダも、クラウド環境でのID管理/フェデレーテッド認証への取り組みを紹介した。具体的にはCAやノベルといったベンダが、、企業ポータルからsalesforce.comやGoogle Appsといった外部のサービスに、シングルサインオンでアクセスする機能を紹介。この際、機密性の高い情報はサードパーティに渡さないよう制御できるほか、権限に応じてワークフローを連携させたり、プロビジョニングを行ったりすることが可能になるという。

|

| 信頼できるプロバイダーとの間では情報を受け渡すというID管理サーバの概念(ノベル) |

【コラム】 専門家が挙げる8つの「要注意手法」 今後注意すべき攻撃手法とは何か――エド・スコーディス氏(InGuardians)、ローヒット・デュハマンカー氏(TippingPoint)、ジョナサン・ウルリッヒ氏(SANS)という3人のセキュリティの専門家によるセッションでは、それぞれが、現在危険が高まりつつあると考える攻撃手法を指摘した。 スコーディス氏が指摘するのは、SEOを利用したり、ポリモーフィックに変化し、ダイナミックにホスト先を変える「エクストリーム・マルウェア」、Webブラウザの脆弱性を狙うスクリプトベース、あるいはFlashやSilverlightなどを利用する「悪意あるWebコンテント」、オープンソースとして流通し、もはや汎用悪用コードと化している「メタスプロイット(Metasploit)」の3つだ。こうした脅威に対抗するには「ネットワークをセグメント化して内部コントロールすることが必要」という。 続くデュハマンカー氏は、ターゲット型攻撃にもしばしば利用されるようになった「悪意あるPDF」、画像など無害なファイルを装い、検出を免れるためのテクニックである「難読化」を挙げた。同氏は「攻撃者は本当にクリエイティブになっている。Google Analyticsを使ってユーザーのトラッキングをしたり、Facebookのようなソーシャルネットワークも活用している」と指摘した。 最後に登場したウルリッヒ氏は、昨年も指摘したという「暗号実装の失敗」をまず指摘。「SSLにまつわる問題は影響が大きい。単なるパッチでは修正が困難だ」という。加えて、さまざまな時事問題を取り込んだり、友人など信頼できるソースからのメッセージを装う「ソーシャルマルウェア」と「モバイルデバイス」の危険性を指摘した。「いまや携帯電話の20%はパワフルなスマートフォンだが、それはマルウェアにとっても同じこと」(同氏)という。

|

2/2 |

| Index | |

| Hadoopでスパム対策も、「クラウドで守る」「クラウドを守る」 | |

| Page1 Hadoopを使ってスパム対策に取り組むヤフー 日本からの参加にも期待、業界団体CSAの取り組み |

|

| Page2 AWSのセキュリティ対策、暗号化実装のアイデアも クラウドを踏まえたIDのセキュリティ 【コラム】 専門家が挙げる8つの「要注意手法」 |

|

| Security&Trust記事一覧 |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|