|

年々犯罪性を増し、巧妙化するセキュリティ脅威。これまでのような対症療法的な対応策では、運用工数や負荷のみならず、企業にもたらす将来的なリスクおよびコストも指数関数的に増すばかりだ。企業そしてIT管理者がこの課題を解決できる方法、それが「包括的セキュリティ対策アプローチ」である。 |

セキュリティ運用が経営を圧迫している事実 |

「1カ月に平均2億4500万」、この数字が何を示すかご存じだろうか。これはセキュリティベンダのシマンテックが、2008年に検出した悪意あるプログラムの数である。このうち9割が、機密情報への不正アクセスなど、情報を利用する営利目的での重大なセキュリティ脅威であるという。

かつてセキュリティ脅威といえば、「コンピュータを誤作動させる」という愉快犯的なものが多かった。これに対し昨今では、気付かれないように企業システムに侵入し、個人情報、カード情報など情報を詐取するという犯罪性の高いものが増えている。独立行政法人 情報処理推進機構(IPA) セキュリティセンターが発表した「情報セキュリティ白書 2009」では、社会的影響が大きいセキュリティ脅威として下記を挙げている。いずれも、金銭損失・信用失墜につながる脅威だ。

|

こうした脅威の変化に対応すべく、企業はウイルス対策やファイアウォール、不正侵入検知システム、アンチスパムと、新たな脅威の発生都度、局所的に対策を講じてきた。近年は、技術対策だけでなく、障害発生時の対応策や不正再発防止など、体制からのセキュリティ整備も進んでいる。

だがこの結果、運用中のセキュリティにまつわる運用工数、資産管理を含む全体的な管理工数、そしてそれら個々のツールを維持するランニングコストが増大しているのも事実である。また、局所的対策ツール間の親和性および連携の欠如によるブラックホール的な脆弱ポイントを生みだしている可能性もある。その理由は、セキュリティリスクを取り巻く環境が、ここ数年で劇的に変化しているからだ。

セキュリティを複雑化する4つの要因とは |

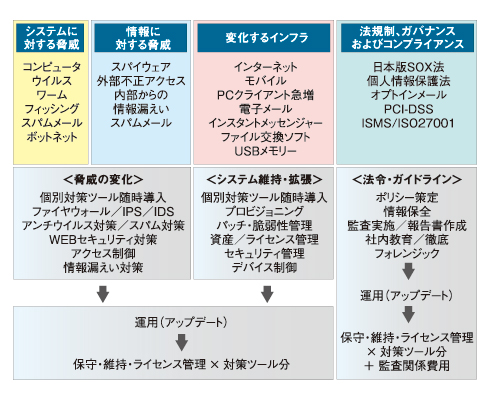

セキュリティリスクにまつわる環境変化とは何か。大きく分けると、「システムに対する脅威」「情報に対する脅威」「変化するインフラ」「法規制、ガバナンスおよびコンプライアンス」の4つの分野がある。

システムおよび情報に対する脅威とは、複雑・巧妙化するウイルスやフィッシングサイト、スパムメール、不正アクセスなどを指す。こうした状況に、電子メールはもちろん、モバイルPCやファイル交換ソフト、USBメモリの利用拡大といったインフラ側の変化が加わり、あらゆる脆弱性を突いて攻撃を仕掛けてくるわけだ。いずれも業務効率向上のために導入した手段やツールであるが、それがいまや企業にとってのリスク、そして脅威となっているのである。

加えて、日本版SOX法や個人情報保護法の施行など、法遵守のためのセキュアな組織構築、さらに社内外からの情報漏えい脅威に対する企業ポリシー策定ならびにガバナンスも必要となっている。この結果、各セキュリティツールの導入費や運用工数・コスト、監査コストが大きな負荷となってしまったのだ。

|

これを打破する方策は1つしかない。新たな脅威への対応のみならず、コンプライアンスまでをカバーし、リスク・コストを抑える包括的なセキュリティ環境を築くことだ。

包括的なセキュリティ環境構築アプローチが |

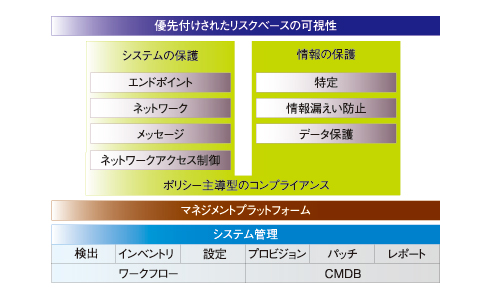

包括的セキュリティ環境を築くには、セキュリティ対策に対する発想の転換が必要になる。各脅威への個別対応も必要ではあるが、まずは「保護すべき対象」を定め、「コンプライアンスを含めた全体的なセキュリティプロセスの効率化」および「セキュリティに関するコストと複雑性の低減」を実現する仕組みを確立することが重要だ。情報保護のためのツールと、そして対応プロセスを一体化し、バラバラだったこれまでの各対策を連携させて、セキュリティガバナンス全体を自動化・効率化させていくのだ。

保護すべき対象は、企業内にあるすべての情報である。そして情報は、各社員のPCやサーバ、ストレージなどに蓄積され、ネットワークを経由してやり取りされている。これらに対する脅威は、ウイルスや不正アクセスなどの外部要因と、外部メディアやモバイルPCの盗難・紛失、従業員の操作・管理ミスや意図的な持ち出しなどによって起こる内部要因がある。

こうした内外要因をセキュリティツールで排除すると共に、システム全体を対象としたセキュリティポリシーの策定や、監査プロセスの構築によって、セキュリティガバナンスを確立させる。ポリシーの適用やワークフローの整備には、自動化ツールも適用すべきだ。人手作業では、技術的にも体制の中でも脆弱性が発生しがちだが、自動化ツールを使うことで、こうしたリスクを低減できるからである。そしてツール同士を相互連携させた包括的セキュリティ環境を構築すれば、セキュリティリスク、運用負荷、そしてコストも劇的に削減できる。

その具体策として、シマンテックが提示しているのが以下の図だ。増大・複雑化するリスクの重大性を把握するために、まず可視化することから始めよう。そして各社員のPC(エンドポイント)やネットワークを含めたシステム全体の保護と、情報そのものを保護するという観点でセキュリティ対策を見直し、すべてをポリシー主導型のコンプライアンスにひも付けて、技術・体制の両面からセキュリティを整備し直すのだ。

|

事例検証──包括的セキュリティ対策で実現するプロアクティブな管理とコスト削減効果

事例検証──包括的セキュリティ対策で実現するプロアクティブな管理とコスト削減効果エンドポイントのセキュリティ対策、PCのライフサイクル管理、データ保護、セキュリティ監査の効率化により、ミシガン州が分散するプロセスやアーキテクチャの管理課題をいかに解決したかを分析する。 |

関連リンク |

| |||||||||||

提供:株式会社シマンテック

アイティメディア営業企画

制作:@IT情報マネジメント編集部

掲載内容有効期限:2009年09月30日

|

|

|||||||||||

事例検証──包括的セキュリティ対策で実現するプロアクティブな管理とコスト削減効果

事例検証──包括的セキュリティ対策で実現するプロアクティブな管理とコスト削減効果エンドポイントのセキュリティ対策、PCのライフサイクル管理、データ保護、セキュリティ監査の効率化により、ミシガン州が分散するプロセスやアーキテクチャの管理課題をいかに解決したかを分析する。 |

|

|

関連リンク |

関連記事 |

|

|