未知の脆弱性を悪用した標的型攻撃を確実に防御するファイア・アイのテクノロジ:シグネチャで防げないマルウェアは、独自の仮想実行環境で検知

サイバー攻撃には、最先端の技術で対応すべし。これまでの製品では回避されてしまうような攻撃も、ファイア・アイの「MVXエンジン」と「DTIクラウド」なら止められるのだ。

標的型攻撃は、既存のセキュリティシステムでは防げない

「標的型攻撃は、文字通りある目的を持った攻撃者が特定のターゲットを狙った攻撃なので、例えばある会社の役員だけを対象にすることもある」――ファイア・アイ 技術部 システムズ・エンジニア・マネージャーの小澤嘉尚氏はそう述べる。

標的型攻撃の狙いは、ターゲットとなる企業が持つ知的資産や機密情報だ。通常、攻撃者は企業のネットワークからマルウェアと呼ばれる悪意のあるプログラムを組織内に送り込み、バックドアと呼ばれる穴を開けて、外部通信路を確保した上で目的の情報を窃取する。そのため、ファイアウォールやアンチウイルスといった既存のセキュリティ対策でブロックされないように、まだ誰にも知られていない「未知の脆弱性(ゼロデイ脆弱性)」を利用するのが一般的だ。

ファイアウォールやアンチウイルス、不正侵入防御システムといった既存のセキュリティ対策では、ウイルスなどの悪意のあるプログラム(検体)を収集・解析し、シグネチャと呼ばれる識別データと照らして検出する方法をとっている。ゼロデイ脆弱性を悪用したマルウェアは、未知であるが故に検体もなく、従ってシグネチャも作れない。これが、既存のセキュリティ対策ではゼロデイを悪用したマルウェアを発見できない理由であり、確実な侵入することを目的とした標的型攻撃が利用する理由である。

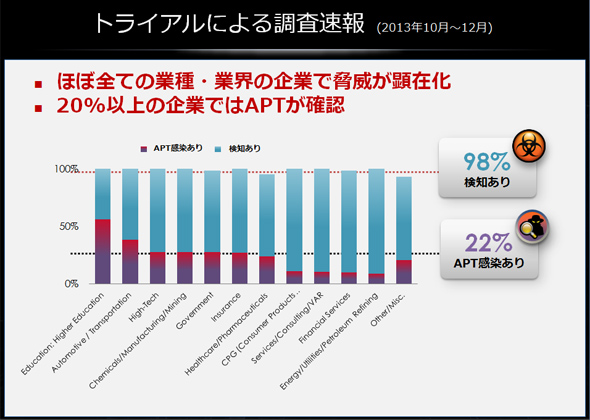

ファイア・アイは、まだ既存のセキュリティシステムでは検知できないマルウェアを検出する技術を持つ。事実、ファイア・アイ製品のトライアルを実施した企業において「マルウェアを検知したお客さまが98%。その中でも、APTとよばれる標的型攻撃といった、高いレベルの攻撃(感染)が見つかったお客さまも22%いる」と小澤氏は語る。

このデータは、いまもひそかにサイバー攻撃を受けている企業がかなりあるということを示している。攻撃を受けていてもそれに気が付かないというのが現状だ。本記事は、既存のセキュリティシステムとは異なるテクノロジを使ったファイア・アイが、どのようにして未知のマルウェアを検知できるのか、その特長を解説する。

どのようにして未知の脅威を検出するのか?

未知の脅威、つまりまだ誰も知らないはずの「ゼロデイ脆弱性」を悪用したマルウェアを見つけることは本当に可能なのだろうか? 小澤氏は「インターネット通信に含まれるプログラムや、メールに添付されたファイルがいいものなのか悪いものなのかは、それを実行してみれば分かる」と述べる。とはいえ実際のPCで実行してしまえば、それがマルウェアだった場合感染してしまう。そこで使われるのが、実際のPCの代わりになる仮想実行環境である「FireEye Multi-vector Virtual Execution Engine」(MVXエンジン)だ。

従来のシグネチャを使ったセキュリティシステムでは、悪いプログラムかどうかは、登録済みの悪いパターンと一致するかどうかで判断される。しかしゼロデイ脆弱性を悪用したマルウェアは、これまでまだ誰にも使われていないため、悪いされるパターンとは一致しない。

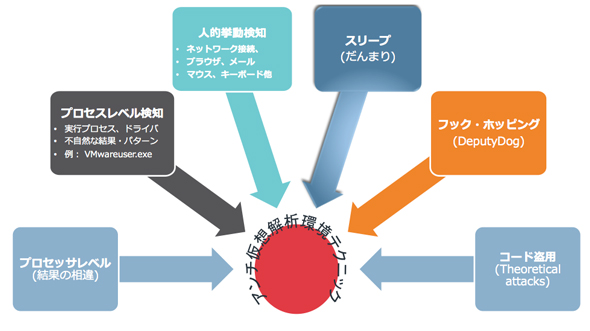

いいか悪いか分からないプログラムならば、実行してみればよい。マルウェアは普通のプログラムがしないような特徴的な動作をする。それを検知すればマルウェアということになる。ファイア・アイのMVXエンジンは、そのマルウェア特有の「悪い動作」に着目しているのだ。

「特徴的な動作というのは、例えばデバッガが動作したり、一定期間何もしないスリープコマンドが実行されたり、メモリのヒープ領域と呼ばれる部分を細工するような行動をしたり、次回起動時にレジストリを書き換えようとしたりといった、『マルウェアしかやらない動作』のことです。マルウェアも賢くなっていますので、仮想実行環境とわかると動作しません。それとばれないように動作させたり、その動作から悪意があるかどうかを判断する技術はファイア・アイの強みです」(小澤氏)

脅威情報はクラウドで共有し、ファイア・アイにとっては「ゼロデイ」でなくなる

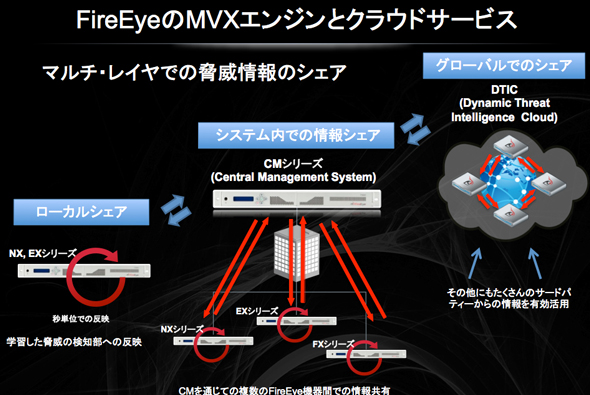

世界中で設置、稼働しているファイア・アイは「Dynamic Threat Intelligence (DTI)クラウド」に接続されている。ファイア・アイのMVXエンジンで検出された未知のマルウェア情報は、DTIクラウドを通じて全世界で稼働する400万のMVXエンジンで共有されるため、その瞬間、ファイア・アイにとって「未知の脅威」ではなくなる。

2014年4月、米国で起こったInternet Explorer(IE)の脆弱性の問題は、まだ記憶に新しい。アメリカの企業へのゼロデイ攻撃が発生し、米国政府がIE使用を控えるように警告、それを受け国内でも大騒ぎになった。このゼロデイ攻撃を最初に発見し、マイクロソフトに報告したのはファイア・アイだった。ファイア・アイを使っているユーザーのMVXエンジンがこの脅威を検知し、DTIクラウドを経由して世界中のファイア・アイに脅威情報を共有、そのゼロデイ攻撃を他のファイア・アイが検知可能になるまでわずか22時間しかかかっていない。

企業ネットワークの入口・出口を守る

ファイア・アイの製品は、マルウェアの侵入経路ごとに大きく分けて3つ用意されている。Webのトラフィックを監視する「NXシリーズ(旧Web MPS)」、Emailの添付ファイルを監視する「EXシリーズ(旧Email MPS)」、そして社内に持ち込まれるファイルを監視する「FXシリーズ(旧File MPS)」だ。また、各製品で検出された脅威情報をシステム内で共有する「CMシリーズ(旧CMS)」もある。

関連記事:

標的型攻撃は人ごとではない:ファイア・アイ、小規模環境向けにサイバー攻撃対策製品を拡充

これらの製品を組み合わせればより多面的な防御が可能になる。またマルウェアが侵入する入口となるメール、Web、ファイルを見張るだけでなく、万一マルウェアが侵入したとしても外部への通信を遮断する出口対策も兼ねている。例えば、メールに添付ファイルとしてマルウェアが送り込まれた場合、EXシリーズが検知。そして、そのマルウェアが外部から指示を送るC&Cサーバ通信していた場合、CMシリーズを通じてWebを取り締まるNXシリーズで遮断できる。

「万一、ゼロデイ脆弱性でPCがマルウェアに感染した場合でも、解析結果からマルウェアの通信先を特定、コールバックの通信を阻止できる。マルウェアを孤立させ、感染したとしても情報の流出を阻止でき、安全に保護ができる」(小澤氏)

セキュリティの脅威となるWebベースのマルウェアは単純に社内に入り込むファイルを解析するのではなく、複数のWebサイトにリダイレクトされ送り込まれるプログラムを「マルチフロー」で解析される。そのため、これまでの製品では回避されてしまうような、複雑な挙動を伴うマルウェアも検知できる。

高度なマルウェア対策に対抗する“技術力”

「これまでのシグネチャでは防げない」ということは、セキュリティの新常識になりつつある中、ゼロデイ脆弱性への対策は企業にとって難しいのは確かだ。

「4月に国内でも騒ぎになったIEの脆弱性を使ったゼロデイ攻撃もその1つだが、2013年の1年間でファイア・アイは11個のゼロデイ攻撃を発見し、その対策に貢献してきた。事実、この数は他のセキュリティベンダーと比べ圧倒的に多い。未知の脅威を検知するファイア・アイの技術力の高さがわかるだろう」(小澤氏)

小澤氏は昨今のサイバー攻撃に対しては最先端の技術で対応しなければならないと話す。既存のセキュリティシステムは既知の脅威に対しては十分な効果を発揮するが、未知の脆弱性を悪用した標的型攻撃には残念ながら無力だ。そのことをいま一度確認し、標的型攻撃対策にファイア・アイの技術を役立ててほしい。

企業のサイバー「マジノ線」は有効か?

サイバーセキュリティのいまを語るホワイトペーパーを配信中

第二次世界大戦前、フランスが巨費を投じて構築した、全長1500キロメートルの対ドイツ要塞線「マジノ線」は、新しい戦術を取り入れたドイツ軍にはほとんど無意味だったといわれています。確かにその要塞線は高い防御力を誇りましたが、正面からではなく、迂回するように侵入すればいいだけ。それは、歴史が証明しています。

ところで、あなたの企業はセキュリティの「マジノ線」構築に躍起になっていませんでしょうか。

「正しいセキュリティ投資」は時代とともに変わります。攻撃の巧妙化により、もはやベンダーの市場シェアと製品の有効性に関連性はありません。ファイア・アイのネットワークアプライアンスを試験導入した企業の実に「97%」が多層防御アーキテクチャのレイヤーを突破されてしまっているという事実をもとに、従来型セキュリティを越えた新たなアプローチを探ります。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:ファイア・アイ株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2014年10月31日

ファイア・アイ 技術部 システムズ・エンジニア・マネージャー 小澤嘉尚氏

ファイア・アイ 技術部 システムズ・エンジニア・マネージャー 小澤嘉尚氏 ファイア・アイ製品のトライアルを実施した企業の実に98%が何らかの攻撃を受けていることが分かった

ファイア・アイ製品のトライアルを実施した企業の実に98%が何らかの攻撃を受けていることが分かった マルウェアが仮想環境解析をすり抜けようとする多種多様な技術

マルウェアが仮想環境解析をすり抜けようとする多種多様な技術 マルチレイヤー、マルチフローで解析し、脅威情報を共有

マルチレイヤー、マルチフローで解析し、脅威情報を共有