Azure ADとのID連携で“働き方改革”を強力に支援――クラウド名刺管理サービスのSansanが実現した高度なクラウドセキュリティとは?:ユーザーの利便性とセキュリティ/運用管理の簡素化を両立

クラウド名刺管理サービスのフル機能を利用しつつ、セキュリティと運用管理性も同時に高めたい――。こうした企業のニーズに応えるために、SansanはAzure ADとのID連携に踏み切った。Sansanを利用する企業のメリットは、シングルサインオン(SSO)、セルフサービス型のパスワード管理、高度なセキュリティ機能などを利用できることだ。

顧客の要望は社内のIDとクラウドのIDを連携させること

日本マイクロソフトとSansanは、法人向けクラウド名刺管理サービス「Sansan」と「Microsoft Azure Active Directory(Azure AD)」を連携させるためのテンプレートを共同で開発。国内初のID連携先として、「Active Directory Marketplace」の「Azure ADアプリケーションギャラリー」に登録した(画面1)。

- 法人向けクラウド名刺管理サービス「Sansan」(Sansan)

- Active Directory Marketplace(Microsoft Azure)

「日本マイクロソフトとテンプレートを共同で開発することになったのは弊社のクラウド名刺管理サービスの導入を検討しているお客さまから、他のクラウドサービスにも安心して接続できるようにしてほしいとの要望を受けたことがきっかけでした」

Sansanの芳賀諭史氏(Sansan事業部 エンタープライズ事業部 シニアマネジャー 個人情報保護士)は、この共同開発に至るいきさつをこう語る。

同社が提供する「Sansan」は、ユーザーがスマートフォンのカメラやイメージスキャナーで取り込んだ名刺データを、OCR処理とオペレーター入力でデータベース化するクラウド名刺管理サービスだ。日々のビジネス活動でやりとりされる名刺を、会社の「資産」として社内共有できることが評価され、現在では大企業に全社導入されるケースも増えているという。

しかし、「大規模な案件になればなるほど、コンプライアンスの観点からも、より盤石なセキュリティ対策を備えたご提案をしなければなりません」と芳賀氏。全社の役職者と従業員が名刺管理に利用するシステムの規模ともなれば、情報システム部や総務部門なども関与することになり、クラウドに対しても社内システムと同等の高いセキュリティレベルや運用管理体制が要求されるようになる。

さらに、現在では、多くのクラウドベンダーが法人向けのクラウドサービスを提供しているが、その中から自社のニーズに合致したものをいくつか選んで利用しようとすると、管理面での問題が持ち上がる。セキュリティ設定や運用管理方法はクラウドベンダーごとに異なるので、管理に要する工数と費用が2倍、3倍にと膨れあがってしまう可能性もある。

こうした問題を解決するには、オンプレミスのID管理とクラウドのID管理を連携させるのが一番。ID連携の技術はすでに確立されており、クラウドベンダーの中にはユーザー認証/ID管理などの機能をSaaS(Software as a Service)として提供する「IDaaS(Identity as a Service)」を提供しているところもある。運用を検討していた企業が考えていたのも、社内ですでに運用しているActive Directory(AD)と、クラウドベンダー各社のID管理機能をつなげて運用することだった。

Azure ADはクラウド間のID連携にいち早く対応済み

日本マイクロソフト クラウド&ソリューションビジネス統括本部 Cloud Productivity & Mobility営業本部 Global営業部 ソリューション第1営業部 シニアソリューションスペシャリスト 平垣達也氏

日本マイクロソフト クラウド&ソリューションビジネス統括本部 Cloud Productivity & Mobility営業本部 Global営業部 ソリューション第1営業部 シニアソリューションスペシャリスト 平垣達也氏このクラウド間のID連携にいち早く対応していたのが、Microsoft Azureの一機能に位置付けられているAzure ADだ。

「働き方改革を支えるソリューションとして、マイクロソフトでは働く人の生産性を高める『Office 365』や、クラウド利用環境のセキュリティを向上させる『Enterprise Mobility+Security(EMS)』を提供しています」と説明するのは、日本マイクロソフトのシニアソリューションスペシャリスト、平垣達也氏(クラウド&ソリューションビジネス統括本部 Cloud Productivity & Mobility営業本部 Global営業部 ソリューション第1営業部)だ。

- Enterprise Mobility+Security(マイクロソフト クラウドプラットフォーム)

- Azure Active Directory(Microsoft Azure)

オンプレミスとクラウド、またはクラウド間でのID連携に対する企業のニーズが高まっていることから、EMSにも上位エディションとなる「Azure AD Premium」を含めた他、単体のクラウドサービスとしても提供しているという。なお、Azure ADでは、以下のような機能を利用できる。

- ID管理/アクセス管理

- ADとの統合

- シングルサインオン(SSO)

- 多要素認証(Azure Multi-Factor Authentication)

- 従業員によるセルフサービスでのパスワード管理

「Azure ADのSSO機能を使えば、クラウドごとにID/パスワードを使い分けることなく、1つに統合して複数のクラウドサービスにアクセスできるようになります」(平垣氏)

オンプレミスや他クラウドとのID連携を可能にするため、Azure ADでは従来(オンプレミス)のActive Directoryとは異なる技術も取り入れられている。具体的には、認証プロトコルとして「Security Assertion Markup Language 2.0(SAML 2.0)」「WS-Federation」「OpenID Connect with OAuth 2.0」をサポート。ディレクトリの読み書きには、RESTベースの「Graph API」も使用できる。

日本マイクロソフト クラウド&ソリューションビジネス統括本部 Cloud Productivity & Mobility営業本部 テクニカル第2営業部 プリンシパル テクノロジー スペシャリスト 橘浩平氏

日本マイクロソフト クラウド&ソリューションビジネス統括本部 Cloud Productivity & Mobility営業本部 テクニカル第2営業部 プリンシパル テクノロジー スペシャリスト 橘浩平氏「Azure ADには、すでにこのような素地があったので、Sansanと連携させることはそれほど難しいことではありませんでした」

共同開発に携わった日本マイクロソフトのプリンシパル テクノロジー スペシャリスト、橘浩平氏(クラウド&ソリューションビジネス統括本部 Cloud Productivity & Mobility営業本部 テクニカル第2営業部)は、こう振り返る。

ID連携テンプレートの開発プロジェクトがスタートしたのは、2016年4月。SansanがSAML 2.0やOAuth 2.0にどのように対応しているかを調べた上で、8月から技術的な評価に着手し、9月末にはテンプレートをAzureアプリケーションギャラリーに登録できたという。

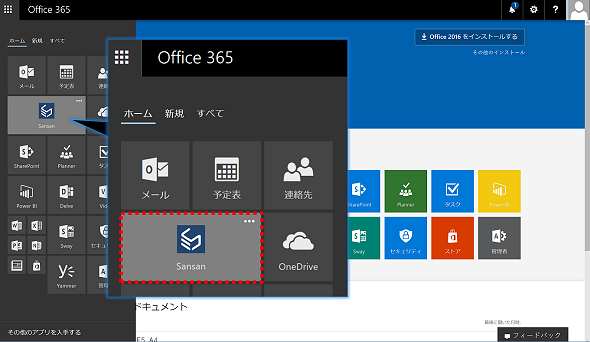

システム管理者がこのテンプレートをダウンロードして、その企業のセキュリティポリシーに準じた設定を行うと、ユーザーのOffice 365画面の「Office 365アプリランチャー」にSansanのアイコンが出現する(画面2)。そのアイコンをクリックすると、Office 365へのサインインに使用したID/パスワードのままで、SansanをSSOで利用できるという仕組みだ(画面3、図1)。

セキュリティと運用管理の課題を解決する3つの機能

このような仕組みでSansanを社内展開することで、企業はクラウドサービスの利用に伴うセキュリティと運用管理の課題を解決できるようになる。ポイントになるのは、Azure AD Premiumで提供される次の3つの機能だ。

(1)ID/パスワード管理

Azure AD Premiumの場合、SSOの対象にできるサービス数は無制限。Azureアプリケーションギャラリーに登録されているものならいくつでも追加できるので、クラウドサービス中心で業務をこなそうと考える企業にも最適だ。

また、運用管理工数/費用を抑制したい企業には、パスワードの変更やリセットをユーザー自身でできるようにするセルフサービス機能が歓迎されるだろう。

働き方改革がビジネス界全体のムーブメントとなった今、外出先や自宅で仕事をするためにノートPC、タブレット、スマートフォンなど、複数のデバイスを使うことはもはや当たり前になりつつある。それに伴って、紛失や盗難のリスクも増加。そのたびにシステム管理者がユーザーのパスワードを変更したり、リセットしたりするやり方では、運用管理の工数/費用は増える一方だ。

そうしたパスワードの変更/リセットをセルフサービス化できれば、セキュリティ管理の負荷は大幅に減る。一般の従業員だけでなく、システム管理者にとっても働き方改革を実現できるようになる。

さらに、Azure ADの管理コンソールは使い勝手がよいので、パスワードの変更/リセットに限らず、システム管理のあらゆる作業を効率化することができる。「管理と設定を一元的に行えるので、ユーザー数が増えても余裕で対応できます」と、平垣氏は説明する。

芳賀氏も「複数のクラウドサービスを使っている環境でも、従業員の異動や退職に伴うユーザー管理作業をAzure ADの管理コンソールで一元的にできるのが大きなメリットです。運用管理工数を削減できる上、間接的にセキュリティ強化にもつながります」と評価している。

(2)条件付きアクセス

Azure ADの管理コンソールでは、どのような条件が満たされた場合にユーザーのアクセスをどこまで許すかという「条件付きアクセス」も設定できる。

「現在いる場所や使用中のデバイスの種類によって、ユーザーの認証方法やアクセス許可の内容を変える、といった活用方法が考えられます」と、橘氏。

例えば、社外からのアクセスにはユーザー情報とパスワードの提示に加え、携帯電話やスマートフォンを利用した「多要素認証」を強制したり、社内ネットワークからのサインインであってもオンプレミスのActive Directoryに参加していないWindows PCからのアクセスは拒否したり、といった柔軟かつきめ細かい対応がとれるのである。さらに「Microsoft Intune」を導入している企業では、Microsoft Intuneに管理されていないiOSやAndroidといったモバイルデバイスからのサインインやアクセスを拒否するようなことも可能だ。

(3)Identity Protection

Azure AD Premiumならではのセキュリティ対策機能としては「Identity Protection」によるリスクベース認証と、特権アカウントに対してJust-In-Time認証を行う「Privileged Identity Management」がある。

Identity Protectionが提供するリスクベース認証とは、サインインしようとしているユーザーのリスクレベル(High Risk/Medium Risk/Low Risk)を動的に評価して、サインインの拒否や多要素認証の強制などの措置をとるというもの。リスクレベルの評価は、次の6種類のリスクイベントを基に行われる。

(1)漏えいした資格情報(パスワードなどが漏えいしていると判明したIDを使ったサインイン)

(2)特殊な場所へのありえない移動(札幌でサインインしてから5分後に那覇でもサインインするなど)

(3)感染しているデバイスからのサインイン(マルウェアに感染している可能性があるデバイスを使ったサインイン)

(4)匿名IPアドレスからのサインイン

(5)不審なアクティビティーのあるIPアドレスからのサインイン

(6)未知の場所からのサインイン

また、行動分析の学習機能を有効にしておけば、サインイン時に普段と異なる行動をとっているかどうかを判定して、適切な措置をとることも可能だ。

SansanとAzure ADのID連携は“働き方改革”の推進にも貢献

「『ビジネスの出会いを資産に変え、働き方を革新する』というのが、Sansanの企業ミッションです。SansanとAzure ADのID連携によって、名刺管理ソリューションでできることに制限を加えたり、ユーザーの利便性を損なったりすることなく、セキュリティをしっかりと確保できるようになりました」

共同開発したID連携テンプレートの意義を、芳賀氏はこのように高く評価している。同じ仕組みを使ったOffice 365との連携も部分的に始まっており、働き方改革へのSansanの貢献度は今後さらに高まりそうだ。

日本マイクロソフトにとっても、「Sansanとの協業によってビジネスとセキュリティを融合させ、働き方改革をより加速できるようになった」(平垣氏)ことは大きな成果だという。「利便性とセキュリティの両立によって、クラウドサービスを利用した生産性向上が日本でも進む」と橘氏は見ている。

Azureアプリケーションギャラリーに登録されているID連携テンプレートは、ワールドワイドですでに2700個以上。Sansanとの連携を皮切りに、今後、国内の他のクラウドサービスとの連携も進むことになりそうだ。

関連記事

プロの知見を生かした3ステップ・エンドポイントセキュリティ対策!

プロの知見を生かした3ステップ・エンドポイントセキュリティ対策!

新しい働き方を促進する、デバイスとクラウドIDの統合管理方法

新しい働き方を促進する、デバイスとクラウドIDの統合管理方法

「プラットフォーム」「インテリジェンス」「パートナー」の3分野でセキュリティの取り組みを加速するマイクロソフト――ラックと協業でソリューション提供も開始

「プラットフォーム」「インテリジェンス」「パートナー」の3分野でセキュリティの取り組みを加速するマイクロソフト――ラックと協業でソリューション提供も開始

マイクロソフトは「セキュリティ」「管理」「イノベーション」で企業のデジタルトランスフォーメーションを強力に支援

マイクロソフトは「セキュリティ」「管理」「イノベーション」で企業のデジタルトランスフォーメーションを強力に支援

Azure AD関連の新サービスが続々登場、ライセンスの大幅変更も

Azure AD関連の新サービスが続々登場、ライセンスの大幅変更も

Active DirectoryとAzure Active Directoryは何が違うのか?

Active DirectoryとAzure Active Directoryは何が違うのか?

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:日本マイクロソフト株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2016年12月27日

Sansan Sansan事業部 エンタープライズ営業部 シニアマネジャー 個人情報保護士 芳賀諭史氏

Sansan Sansan事業部 エンタープライズ営業部 シニアマネジャー 個人情報保護士 芳賀諭史氏