Active DirectoryとAzure Active Directoryは何が違うのか?:基礎から分かるActive Directory再入門(11:特別編)(1/2 ページ)

Office 365のユーザー管理機能からスタートした「Azure Active Directory」。現在は、クラウドの認証基盤として、さまざまな機能を提供している。では、オンプレミスのActive DirectoryとAzure Active Directoryは何が違うのだろうか。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

“クラウドの台頭”で必要になったAzure Active Directory

企業は長い間、社内にシステムを構え、クライアント/サーバ型のシステムを運用してきた。そして、その中心には「Active Directory」があった。Active Directoryは「ドメイン」という仕組みで、社内のさまざまなサーバへのアクセスを一元的に管理してきた。

- Active Directoryはなぜ必要なのか(本連載 第1回)

- Active Directoryドメインって何ですか(本連載 第2回)

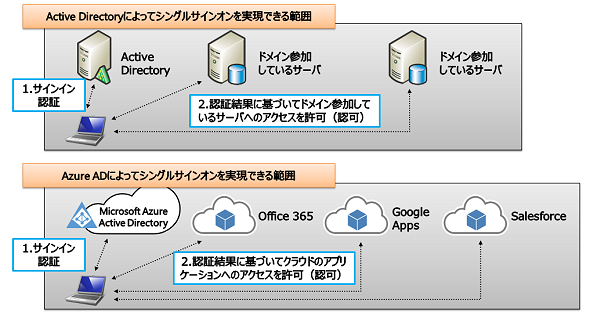

Active Directoryによって、クライアントコンピュータは一度のログオン(サインイン)で、ドメインに参加している全てのサーバへ簡単にアクセスできるようになった。いわゆる「シングルサインオン(Single Sign On:SSO)」と呼ばれる仕組みである。

最近は、クラウドで提供されるアプリケーションを利用する機会も増えてきた。しかし、クラウドはActive Directoryドメインの“範囲外のシステム”であるため、クライアントからのアクセスはSSOにはならない。それぞれのクラウドのアプリケーションにアクセスするたびに、ユーザー名/パスワードをいちいち入力しなければならない状況になっているのだ。

そこで、マイクロソフトは「Microsoft Azure Active Directory(Azure AD)」と呼ばれるクラウドベースの認証サービスを新たに提供し、クラウドアプリケーションへのアクセスを一元管理することでSSOを実現できるようにした(図1)。つまり、Azure ADは「Active Directoryのクラウド版」ともいえるサービスなのである。

Azure ADでは何ができるのか?

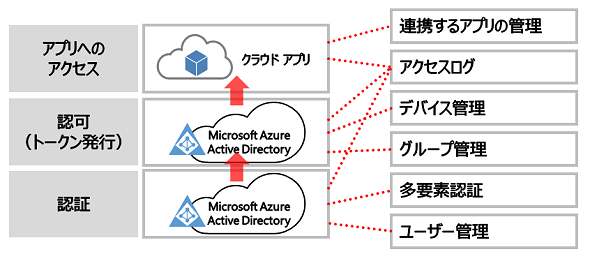

Azure ADはクラウドアプリケーションに対するSSO機能を実現するが、そのためには「認証と認可」、そして多くのクラウドアプリケーションと連携できるようにするための「アプリへのアクセス」機能が求められる。そこで、Azure ADでは以下の機能を提供する(図2)。

ユーザー/グループの管理

認証やアクセス許可(認可)を制御するためのベースとなるユーザー/グループの管理機能を提供する。

連携するアプリケーションの管理

Azure ADで認証されたユーザーに対し、アプリケーションへのアクセスを提供する。現在、Azure AD経由でアクセス可能なクラウドアプリケーションは2000種類以上ある。

加えて、Microsoft Azure上に作成したWebサイト(Azure Webサイト)や、オンプレミスで外部公開しているWebサイトへのAzure AD経由でのアクセスも可能にする。Azure AD経由でのアプリケーションへのアクセスは単純にアクセスを許可するのではなく、「誰に対して許可を与えるか」をユーザーまたはグループ単位で制御する「認可」の機能を併せて実装できる。

デバイスの管理

ユーザーが利用するデバイスを登録し、適切なデバイスによるアクセスを許可するように構成することができる。意図しないデバイスでリソースアクセスを行う「シャドーIT」対策に効果を発揮する。

多要素認証

Azure ADの認証はパスワードだけでなく、電話やSMS(ショートメッセージサービス)、ワンタイムパスワードなど、複数の要素を組み合わせて認証を行う「多要素認証」をサポートする。

アクセスログ

Azure ADによるユーザー認証やアプリケーションへのアクセス結果などは「アクセスログ」として記録され、Webブラウザ上でレポートとして確認できる。また、不正アクセスを検出するためのレポートも同時に提供される。

Azure ADは、単純にクラウドアプリケーションにSSOでアクセスする機能を提供するだけでなく、Active Directoryのような認証基盤としての機能をクラウドベースで提供してくれる。

Copyright © ITmedia, Inc. All Rights Reserved.