今、企業が実践すべきサイバーセキュリティ対策のアプローチとは:鉄壁の防御からリスクを最小化する「ダメージコントロール」へ

@IT編集部主催のセキュリティセミナー「侵入されても攻略されないサイバー攻撃対策〜攻撃者はいかにして目的を遂行するか〜」が開催された。セミナーでは、ヴイエムウェアが侵入後のリスクをいかに最小化するかを解説、その具体的なアプローチを紹介した。また、会場内に設けられたブースでは、ダイワボウ情報システムがセキュリティリスクを最小化するヴイエムウェアソリューションを披露した。

「WannaCry」への対応で企業が命運を分けた理由

サイバー攻撃が高度化、複雑化し続ける現在、鉄壁の防御策を取ることは困難になってきている。さまざまなセキュリティソリューションで100%の防御を行ったつもりでも、攻撃者はわずかな隙を突いて企業ネットワークに侵入し、目的を遂行してしまう。

そんな中、重要になってきたのが“侵入されることを前提とした対策”だ。万が一、侵入されたとしても、限られた影響範囲でしか活動できないようにコントロールし、被害を最小限にとどめる。これにより、ビジネス活動を止めずにサイバー攻撃への耐性を高めていくことができるようになる。

2017年6月22日に開催されたセキュリティセミナー「侵入されても攻略されないサイバー攻撃対策〜攻撃者はいかにして目的を遂行するか〜」(@IT編集部主催)では、サイバー攻撃による侵入後のリスク最小化について、ヴイエムウェアによる具体的なアプローチが紹介された。

「侵入は決して止められない! 鉄壁の防御から仮想化技術が実現するリスクの最小化へのアプローチ」と題したセッションを行ったヴイエムウェアの楢原盛史氏(シニア セキュリティ ソリューション アーキテクト)は、「リスクを最小化しダメージコントロールできるかによって実際のビジネスに大きな差がでます」と指摘。最近のケースでは、ランサムウェア「WannaCry」対策で企業は命運を分けることになったという。

「WannaCryの感染は、FAT端末(リッチクライアント)を中心とした環境に多いという状況でした。事業停止にまで追い込まれたケースも数多くあります。一方、VDI(シンクライアント)を主体とした環境では、突破されてもすぐに健全化することきができました。そのためビジネスへの影響はほとんどありませんでした」(楢原氏)

楢原氏は、顧客に対するセキュリティのコンサルティングを中心に活動していることで、数多くの「被害現場」を実際に見てきている。楢原氏は、企業が命運を分けた大きな理由を「セキュリティに対する考え方の違いにあった」と説明する。特に、WannaCryで被害を受けた企業の多くは「鉄壁の防御」にこだわっていたことが多かったのに対し、事業を継続できた企業の多くは「侵入されることを前提とした対策」に取り組んでいたということだ。

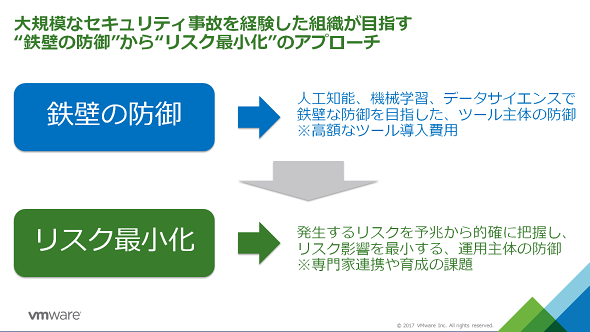

楢原氏は「今、企業のサイバーセキュリティ対策には“鉄壁の防御”から、“リスクを最小化してダメージコントロールする”という発想の転換が求められています」と指摘し、サイバー空間におけるダメージコントロールとは、攻撃を受けた際にダメージや被害を必要最小限に留める事後処置のことだと説明した(図1)。

具体的には、以下の3つに取り組んでいくことになる。

- 初期侵入のいち早い特定によるリスクの最小化

- 発生してしまったインシデントによる影響を最小化

- 破壊(汚染)された環境の迅速な健全化(事業継続)

「ダメージコントロール」を効率的に導入するには

ダメージコントロールを実践する上で重要になるのが「ITガバナンス」の考え方だ。セキュリティとITガバナンスの関係については、2014年にオーストラリアの国防省(ASD)が公表したガイドラインが参考になる。

このガイドラインでは、ITガバナンスを徹底することで、実際にサイバー攻撃の85%を防御できたことが示されている。具体的には、以下の3つの施策を徹底することだ。

- 利用アプリケーション/OSのホワイトリスト化の実施(+特権IDの剥奪)

- IT資産(端末やアプリケーション)管理ならびに脆弱(ぜいじゃく)性の管理と修復の徹底

- 厳格なアクセス制限とID管理を徹底

この3施策を確実に実施するだけで、実に9割近いサイバー攻撃を無効化できてしまうのだという。

こうしたITガバナンスの有効性は、日本政府の各種ガイドラインでも示されている。日本のセキュリティ関連のガイドラインには「サイバーセキュリティ基本法」や、内閣官房内閣サイバーセキュリティセンターの「企業経営の為のサイバーセキュリティの考え方」、経済産業省「サイバーセキュリティ経営ガイドライン」などがある。

このうち、企業が利用できる実践的なガイドとなっているのが「サイバーセキュリティ経営ガイドライン」だ。

- サイバーセキュリティ経営ガイドライン(経済産業省)

同ガイドラインの「付録B-2技術対策の例」にある「多層防御装置の実施」には、「1.マルウェア感染リスクの低減」「2.重要業務を行う端末やネットワークの分離」「3.重要情報が保存されているサーバの保護」「4.出口対策とログの定期的なチェック」「5.感染リスクの更なる低減策」「6.感染した場合に備えた侵入拡大防止策」の6つの具体的な対策が示されている。

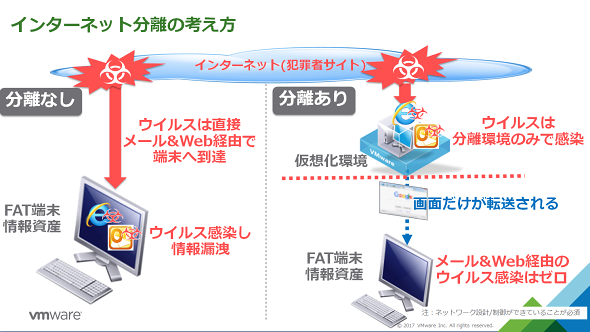

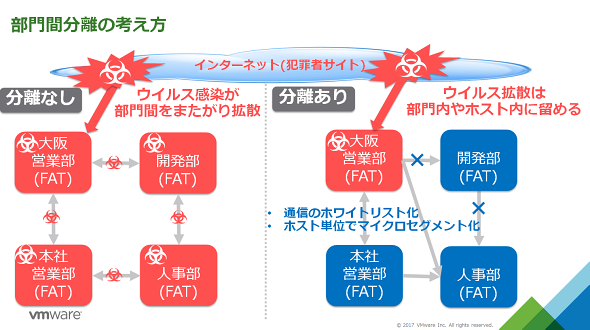

この技術対策に沿って多層防御を実施することで、企業はITガバナンスに根ざしたダメージコントロールのアプローチを効率的に取り入れていくことができる。例えば、「2.重要業務を行う端末やネットワークの分離」は、インターネットと社内ネットワーク(図2)、社内の部門間(図3)の両方で実施することが有効な対策となる。

「ヴイエムウェアの調査では、サイバー攻撃の93%がメールを入り口にし、98%がWebを出口として情報漏えいにつながっていました。この場合、入り口のメールと出口のWebを分離することでほとんどの攻撃を防ぐことができることになります」(楢原氏)

分離する最大の目的は、感染端末からマルウェアが他の端末に拡散するのを防ぐこと。具体的には、仮想化技術を使ってネットワークセグメントを最小化し、デスクトップやサーバ、アプリケーションを分離し、端末が感染しても、それ以外には感染が広がらないような仕組みを構築することになる。

VMware NSXで「ダメージコントロール」環境を構築する

ヴイエムウェアがダメージコントロールを実現できるソリューションとして提供しているのが「VMware NSX」だ。既に世界で2400社以上に導入されている実績を誇る。ソフトウェア定義ネットワーク(Software-Defined Network:SDN)技術をベースにしたVMware NSXは、「分散ファイアウォール」という仮想マシンの隔離技術によって、仮想マシン単位で感染リスクをコントロールすることができる。

また、VMware NSXとウイルス対策ソフトやSIEM(Security Information and Event Management)などの検知ソリューションと組み合わせることで、サイバーセキュリティ経営ガイドラインに示された6つの対策を網羅的に実践できるようになる。例えば、「6.感染した場合に備えた侵入拡大防止策」については、SIEM製品で感染疑義端末の特定し、VMware NSXの機能で仮想マシンをネットワークから隔離し脅威を最小化することができる。

楢原氏の次に登壇したヴイエムウェアの高瀬洋歩氏(シニア プロダクトスペシャリスト)は「ネットワーク仮想化ソリューションが提供するセキュリティ」と題したセッションで、トレンドマイクロの栃沢直樹氏(セキュリティエキスパート本部 パートナービジネスSE部 パートナーSE課 担当課長代理)とともに、VMware NSXと「Trend Micro Deep Security(以下、Deep Security)」の組み合わせにより、企業が実際にどのようにダメージコントロールを実践できるかを詳しく紹介した。

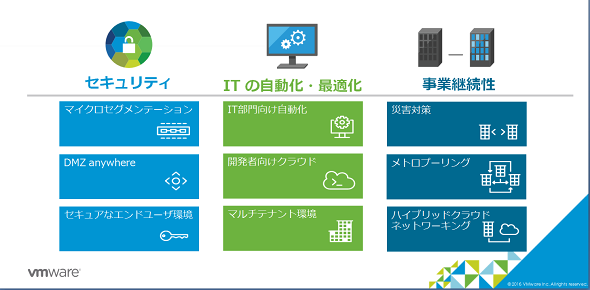

高瀬氏はまず、VMware NSXのユースケースとしては、大きく「セキュリティ」「ITの自動化・最適化」「事業継続性」の3つがあると説明(図4)。

「VMware NSXはネットワーク仮想化機能を提供するソリューションですから、セキュリティを含めたさまざまな用途で活用することが可能です。例えば、クラウド環境と連携したネットワークサービスや災害対策ソリューションなどです。セキュリティについては、分散ファイアウォールによる端末隔離を行うマイクロセグメンテーションを実現できることがポイントになります」(高瀬氏)

ただ、VMware NSXだけで全てのサイバー攻撃に対抗できるわけではない。VMware NSXが担うのは、感染の封じ込めや感染拡散の防止だ。それ以前の入り口対策や、感染後の出口対策、内部対策の1つとしての感染端末の修復といった機能は、他のソリューションと組み合わせる必要がある。中でも、幅広い脅威に対抗できるソリューションがVMware NSXとDeep Securityの組み合わせになるという。

DISが提供する「VMware NSX×Deep Security」ソリューション

トレンドマイクロのDeep Securityは、サーバセキュリティに必要な複数の機能を1つの保護モジュールに実装した総合サーバセキュリティ対策製品だ。侵入防御(IPS:不正侵入防止システム/IDS:不正侵入検知システム)、ファイアウォール、セキュリティログ監視、アプリケーションコントロール、変更監視、Webレピュテーション、不正プログラム対策といった多層防御を実現する機能を備え、VMware NSXと密接に連携することで包括的なセキュリティを提供することができる。

例えば、VMware NSXの分散ファイアウォールを利用することにより、仮想マシン毎に適切なアクセス制御を行うことで、必要な経路以外は遮断することが可能となる。ここまではVMware NSXの「マイクロセグメンテーション」によって実現される。さらに、Deep Security ManagerがvCenter/NSX Managerと連携することにより、Deep Securityにてセキュリティ(不正プログラム対策、侵入防御)イベントを検出した際に、VMware NSXに実装される「セキュリティタグ」を該当仮想マシンに付与することが可能となる。分散ファイアウォールではそのセキュリティタグにより該当の仮想マシンのセキュリティポリシーを自動的に変更することも可能だ。

栃沢氏はVMware NSXとDeep Securityを連携させるメリットについて「インシデントを検出した際、該当仮想マシンを自動的に隔離することができます。これにより、セキュリティ運用管理の負荷は軽減するとともに、迅速な一次対応が可能になります。また、『Deep Security Virtual Appliance』を利用することで仮想マシン毎にエージェントを導入することなく、仮想マシンの保護が実現できるため、仮想マシン毎の負荷を気にする必要がなくなります」と説明する。

この「VMware NSX×Deep Security」ソリューションを展開するのが、ヴイエムウェアソリューションに強みを持つダイワボウ情報システム(DIS)だ。同社は「VMware Horizon」を使ったVDI基盤の構築から、ハイパーコンバージドインフラ製品「Hyper-Converged Infrastructure Powered by vSAN」の提供、「Workspace ONE」「Air Watch」を使ったユーザーとデバイス管理、各種クラウドサービスのとの連携ソリューションなど、幅広く手掛けている。

VMware NSX×Deep Securityソリューションは、そうしたDISの経験とノウハウを最大限に生かして提供されている。「リスク最小化とダメージコントロールを効率的に実現していくための支援を行うことができます」と担当者は話す。例えば、感染端末を隔離した後の修復作業では、ヴイエムウェアの仮想化環境の機能を使って端末をそっくり入れ替えるといった作業を行う。いかに端末をスムーズに入れ替えるかなどにノウハウが生きてくるという。

ますます“鉄壁の防御”が難しくなる中、企業にはダメージを適切にコントロールし、万が一突破されてもすぐに健全化できるアプローチが求められるようになってきている。ヴイエムウェアとパートナーが提供するソリューションは、そうした取り組みを進める企業にとって大きな力となるだろう。

関連記事

- 最新の仮想化技術で極める盤石のサイバーセキュリティ対策

- VMware NSXのカサド氏が、ネットワーク仮想化について「間違えていた」2つのこと

- 「OpenFlowの父」が語るVMware NSXの今後、オープンソース、最高の判断と後悔

- ヴイエムウェアの新SDNソリューション、「VMware NSX」とは

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:ヴイエムウェア株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2017年9月30日

ヴイエムウェア CISSP-ISSJP 公認情報セキュリティ監査人 シニア セキュリティ ソリューション アーキテクト

ヴイエムウェア CISSP-ISSJP 公認情報セキュリティ監査人 シニア セキュリティ ソリューション アーキテクト

ヴイエムウェア シニア プロダクトスペシャリスト 高瀬歩氏

ヴイエムウェア シニア プロダクトスペシャリスト 高瀬歩氏

トレンドマイクロ セキュリティエキスパート本部 パートナービジネスSE部 パートナーSE課 担当課長代理 栃沢直樹氏

トレンドマイクロ セキュリティエキスパート本部 パートナービジネスSE部 パートナーSE課 担当課長代理 栃沢直樹氏 ▲セミナー会場に設置されたダイワボウ情報システムのヴイエムウェアソリューション紹介ブース。セッションの合間や休憩時間に、詳しい説明を聞く来場者の姿も多かった

▲セミナー会場に設置されたダイワボウ情報システムのヴイエムウェアソリューション紹介ブース。セッションの合間や休憩時間に、詳しい説明を聞く来場者の姿も多かった