これで分かる、Cisco ACIがデータセンターセキュリティを飛躍させる理由

データセンターは、社内向けでも社外向けでも、今やビジネスそのものだ。高度化するセキュリティ上の脅威からビジネスを守るために、シスコのデータセンターSDNソリューションであるCisco ACIがもたらす、効果的なソリューションを紹介する。

「WannaCry」でも示されたように、ファイアウォールなどで社外と社内のネットワーク境界を守るだけでは、セキュリティ対策として不十分だという認識が、この1、2年で急速に広がってきている。

これに対応すべく、ネットワーク製品とセキュリティ製品との連携が、特に2017年に入って喧伝されるようになってきた。とはいえ、実際にはセキュリティ関連の問題が検出されると、ネットワーク製品が通信を遮断するといった、シンプルな連携が多い。

こうした問題をはるか前から考慮して開発されたのが、シスコのデータセンターネットワークソリューションであるCisco ACI(Application Centric Infrastructure)だ。Cisco ACIにはさまざまなメリットがあるが、セキュリティでも他と根本的に異なる対策を可能にしている。

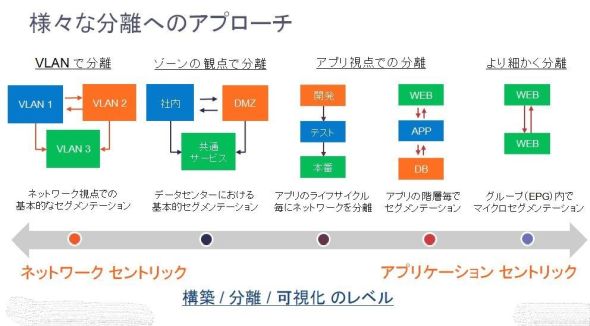

もっとも大きな違いは、アプリケーション指向であること。他社のネットワーク製品は、SDN対応しているなどといっても、実質的にはネットワークを少数の論理セグメントに分けるだけということが多い。しかも、こうした分割をネットワーク通信の情報、つまりIPアドレスやMACアドレス、ポート番号などに基づいて行う。そこには、保護対象に関する認識はない。

これに対してCisco ACIでは、アプリケーション、あるいは「ビジネスの文脈」に沿ってセキュリティを構築できる。例えば、単一の業務システムを構成する要素、つまりWebサーバ、アプリケーションサーバ、データベースなどを、それぞれ別個のグループに分け、相互の通信をきめ細かく制御できる。このことがなぜ重要なのかは、下記をお読みいただきたい。

100%の防御が不可能な時代の守り方

依然として、ファイアウォールなどの境界セキュリティ製品は必要だ。だが、それだけでは十分なセキュリティ防御ができない。例えば社内のユーザーがなりすましメールを通じてマルウェアに感染、これが社内アプリケーションやデータに対するセキュリティ侵害につながる可能性がある。ならば、多層防御が重要になってくる。

問題は、どのような「多層化」を図るべきかということだ。これまで、社内のネットワークを事業部門別にVLANで分割するなどの取り組みはなされてきた。データセンターにおいても、単一事業部門向けの業務システムはその事業部門のVLAN内でのみアクセスでき、全社アプリケーションについては社内ネットワーク全体からアクセスできるような構成が見られる。

だが、「ユーザーのセキュリティは常時万全ではない」ということを前提とすると、追加的な対策が必要になる。例えばユーザーからは業務システムのWebサーバにはアクセスできるが、データベースにはアクセスできないようにする、あるいはユーザーからアプリケーションへのアクセスに対しても、マルウェア防御などのセキュリティ対策を講じるといったことが求められる。

データセンター内部のセキュリティ対策では、横の通信に着目する必要もある。攻撃者、あるいは攻撃ソフトウェアがいったんデータセンター内に入ると、同一のネットワークセグメントに存在する全てのサーバと直接通信ができてしまう。そこで、きめ細かな通信制御が必要になる。

関連して、「ゼロトラスト」という言葉も、ぜひ覚えておきたい。米国政府のセキュリティを強固にするため、数年前に提唱された考え方だが、最近ではこの考え方が、金融機関をはじめ、さまざまな分野に広がっている。これは、社内の他のホストを含めて「誰も全く信じない(ゼロトラスト)」ことを基本に、セキュリティポリシーを構築すべきという意味だ。

考え方としては各サーバについて完全に通信できない状態から出発し、ホワイトリストとして必要最低限な相手との通信だけを許すようにする。例えばデータベースは通常、アプリケーションサーバあるいはWebサーバ(およびバックアップサーバ)とのみ通信すればいいはずだ。

ゼロトラストには、「セキュリティは一度設定すればいいというものではなく、継続的なモニタリングを通じてPDCAサイクルを回していくべき」という考え方も含まれている。

データセンターネットワークを論理的に制御するということ

Cisco ACIは、機動的なデータセンター運営のために、ネットワークを物理的な側面から切り離し、論理的に運用できるようにしたソリューションだ。

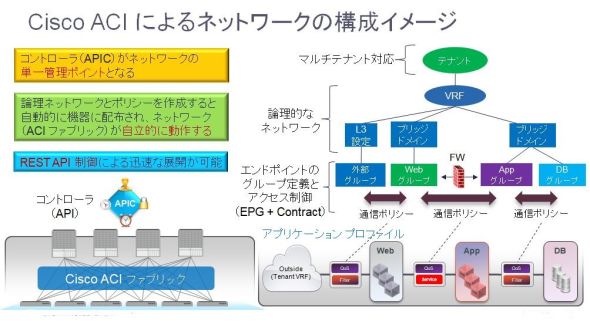

従来のようにデータセンターネットワーク機器を個々に設定するのではなく、「Cisco APIC(Application Policy Infrastructure Controller)」というコントローラ(司令塔)が、論理ネットワーク構成とネットワークに関する「ポリシー」を一括管理して、配下のネットワーク機器に伝達、これに基づいて各機器がその後自律的に動作する。

「自律的に動作する」というのは、コントローラから配られる「ポリシー」が、従来型のネットワーク機器設定ではないからだ。より論理的な情報に基づいて各ネットワーク機器が振舞える。このことがアプリケーション指向、そしてビジネスの文脈につながる。

別の言葉で言い換えると、こういうことになる。データセンターの物理ネットワーク構築は、スパイン―リーフ構成などの、フラットな設計で行えばいい。その後、Cisco APICで論理ネットワーク構成(サブネット構成)、およびサーバの分類とアクセス制御のポリシーを作成し、これをデータセンタースイッチに適用する。

こうした仕組みで、データセンターネットワークを論理的にコントロールすることにより、ビジネスニーズに応じてネットワークを臨機応変に再構成できる。

セキュリティの観点でいえば、従来型のデータセンターネットワークではできなかった、きめ細かなアクセス制御を実現し、新たな業務アプリケーションが投入されるなど、条件が変化した場合でも、即座に対応できる。しかも、ポリシーはビジネスに近い言葉で定義できるため、セキュリティ状況の把握やメンテナンスが容易になる。

ホストのグループ化と通信関係管理できめ細かな管理

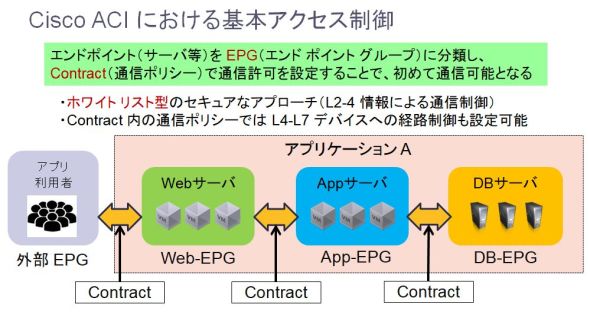

Cisco ACIは、決して難しいものではない。基本的な考え方は、サーバをグループ化して、サーバグループ間の通信制御ポリシーを定義するというアプローチにある。

サーバのグループは「End Point Group(EPG)」と呼ばれ、通信制御ポリシーは「Contract」と呼ばれるが、用語は大して重要ではない。重要なのは、Cisco ACIが「ネットワーク分割」ではなく、「サーバグループ間の通信制御」をする仕組みだということ、そして、サーバグループ間の通信制御ポリシーを設定しない限り、サーバグループ間の通信ができない「ホワイトリスト」型の仕組みだということだ。

サーバは、VLAN ID、VXLAN ID での識別の他、IP アドレス、MAC アドレス、そして仮想マシンの属性情報(仮想マシン名、OS名など)による動的グルーピングが可能だ。例えば「仮想マシン名に『app01webserver』という文字列が含まれていれば、アプリケーション01のWebサーバグループに属する」といった設定をしておけば、新たなWebサーバを立ち上げた場合でも、自動的にこのWebサーバグループに追加されることになる。そして、このWebサーバグループに適用されている他のサーバグループとの通信関係が、新たに立ち上がったWebサーバにも適用される。

サーバグループ間の通信制御では、レイヤ2〜4の情報に基づくフィルタリングができる。また、ファイアウォールやロードバランサーなどのネットワーク機器(仮想アプライアンスでもいい)を経由するようなポリシーも適用できる。

このようにして、前述の「ゼロトラスト」に基づくセキュリティ制御も、容易に実現できるようになる。例えばある業務アプリケーションについて、データベースサーバグループとWebサーバグループを作成し、相互の通信制御ポリシーを作成する。すると、データベースサーバグループはこのWebサーバとしか通信はできない。他のサーバグループと通信制御ポリシーが明示的に作成されない限り、このアプリケーション外との通信は不可能だ。このように、必要不可欠な通信関係だけを明示的に許していくことが、きめ細かなセキュリティにつながる。

Cisco ACIとセキュリティ製品を連動させる

Cisco ACIは、セキュリティ製品と連動させると、さらに動的なセキュリティが実現できる。

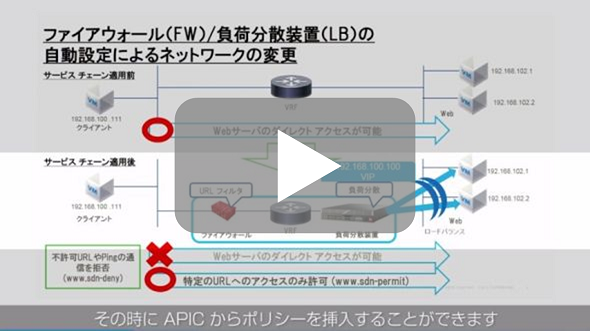

先ほど、「ファイアウォールやロードバランサーなどのネットワーク機器(仮想アプライアンスでもいい)を経由するようなポリシーも適用できる」と述べた。基本的にあらゆるファイアウォールやロードバランサーについて、ある特定EPGから別の特定EPGへの通信で、これらを必ず通るように設定できる。

さらに、主要なファイアウォール、ロードバランサー、IPS/IDS製品については「デバイスパッケージ」と呼ばれる統合コンポーネントが用意されていて、これを利用すると、ネットワーク経路の設定に加え、2つのEPG間に適用すべきファイアウォールや負荷分散のルールをワンクリックで投入できる。

これで、例えばユーザー端末からWebサーバへのアクセスについて、必ずファイアウォールとロードバランサーの機能を適用し、Webサーバの実アドレスを隠して直接接続できないようにするとともに、特定のURLへのアクセスのみを許可するといったことが、容易にできる。

シスコの次世代ファイアウォール/次世代IPS製品「Cisco FirePOWER」との連携では、さらに高度なことが実現できる。例えばあるWebサーバからデータベースへの、許可されていない通信(SSHなど)がFirePOWERによって検知されると、FirePOWERはこれをブロックするとともに、Cisco APICに通知できる。Cisco APICではこれを受け、隔離ネットワークを自動的に作成し、このIPアドレスのWebサーバを隔離ネットワークに移行させるといったことができる。

また、Cisco ACIをシスコの認証サーバ製品「Cisco Identity Services Engine(ISE)」と組み合わせることで、ユーザーの所属部署とサーバグループを連携させ、各ユーザーにアクセスを許可するサーバおよびアプリケーションを、柔軟に制御することができる。

もう1つ、ぜひ触れておきたいのは「Cisco Tetration Analytics」との併用だ。Tetration Analyticsで、データセンター内の通信が手に取るように把握できるため、正確なホワイトリストポリシーを、短時間で作成できるからだ。

Tetration Analyticsは、一言でいえばデータセンター可視化ツール。データセンタースイッチおよびサーバからのネットワークフローやアプリケーションプロセスの情報を受け、データセンター内での通信フロー情報や、サーバの状態を逐一記録する。情報はリアルタイムで可視化できる他、長期にわたって記録でき、何らかの問題が発生した場合に、発生時の状況や経緯を、さかのぼって検証できる。

Tetration Analyticsはアプリケーションパフォーマンス管理とデータセンターセキュリティの双方に利用できる。サーバ間の通信をきめ細かく可視化し、想定していない通信が発生していないことを確かめるなどができる。通信を可視化した上で、必要な通信と不要な通信を識別できるため、上記のようなゼロトラストに基づくホワイトリストポリシーの作成にも役立つ。

Cisco ACIは、機動性とセキュリティを両立させるツール

セキュリティは重大かつ複雑な課題となってきた一方で、企業のITは、ますます機動性を求められている。「セキュリティと利便性は両立できない」などとも言われるが、両立させていかなければならないことが、多くの企業にとって頭の痛い問題となっている。

Cisco ACIは、データセンターネットワークを使って、企業ITの機動力を高めるとともに、セキュリティを強化できるソリューションだ。ぜひ、これを活用して、ビジネスに貢献するITを目指していただきたい。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:シスコシステムズ合同会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2017年9月3日