セキュリティの高度な知見と技術が必要とされるSIEMのログ/イベント解析を導入するための現実解:意外と多い「ログなら集めてます。しかし……」という現場

今、“ITセキュリティ”の文脈から「ログ」が注目されている。サイバー攻撃は巧妙化の一途をたどっており、ログは収集するだけではなく「活用」しなくてはならない。活用のための分析作業として、SIEM(Security Information and Event Management)が注目されている。高度な知見と技術が必要とされるログ/イベント解析を、どうしたら企業に取り入れることができるのだろうか。

ファイアウォール、IPS、そしてプログラム群が日々作り出す「ログ」。以前であれば正常に稼働しているかどうかを判断するために、この「ログ」は活用されてきた。しかし今、“ITセキュリティ”の文脈から「ログ」が注目されている。

サイバー攻撃は巧妙化の一途をたどっており、単にログを取得しているだけでは、その侵入のいきさつや現状を把握できなくなってきている。ログは収集するだけではなく「活用」しなくてはならない。活用のための分析作業として、SIEM(Security Information and Event Management)が注目されている。高度な知見と技術が必要とされるログ/イベント解析を、どうしたら企業に取り入れることができるのだろうか。今回はマカフィーが提供する「McAfee SIEM」を活用し、サイバー攻撃から企業を守ることを請け負うソフトバンク・テクノロジーのお二方にお話を伺った。

意外と多い「ログなら集めてます。しかし……」という現場

ソフトバンク・テクノロジーの市川氏は、企業のネットワーク/セキュリティ構成の現状について「多種多様になり、製品の幅も機能も拡がっています」と述べる。ファイアウォールやIPSだけではなく、マルウェア対策ソフトがインストールされたエンドポイントも多種多様になった。多くの企業がそれらのセキュリティ機器を適材適所で導入しているため、マルチベンダー構成になっているのはもはや当たり前。そのような現状から、ほとんどの現場において、ログは溜めておいて、何かが起きたときに見るものだという。

しかし、問題はその収集が「目的に沿ったもの」になっているかどうかだ。もちろん現状において、その目的は「脅威への対策になり得るか?」というポイントにある。「脅威が本格化、巧妙化する今、ログは後で見るものから、『リアルタイムで見る』ものにすべきです」と市川氏が述べるように、脅威を“見る”ためには、ログを漠然と集めるのではなく、戦略的に“解析”するために集める必要がある。

例として市川氏は、Active Directoryのログを挙げる。「Active Directoryは普段から認証のために動いており、そのログの大半は正常に動いていることを示すもので、脅威の分析には『戦略が必要なもの』といえるでしょう。また、ログは毎日膨大な量が出力されるため、どのログが監視に利用できるのか、事前に把握しておく必要があります。そして、ログの把握は監視機器の特性や、利用しているネットワーク環境を理解した上で行う必要があるので、専門的なスキルと経験が求められます。また、監視を開始してからもイベントの出力状態は変化するため、運用の中で継続的に監視内容の確認を行う必要があります」

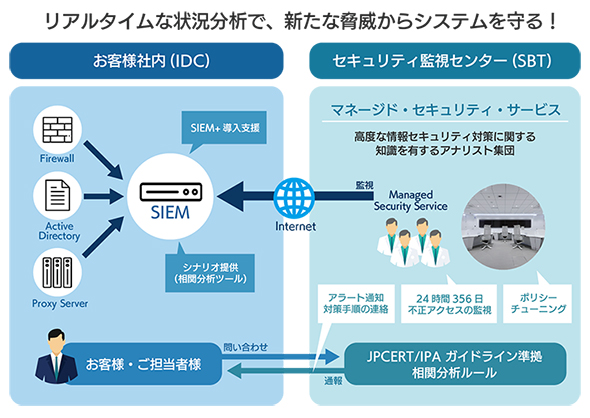

市川氏は現在、ソフトバンク・テクノロジーと契約した企業のSOC(Security Operation Center)で、同社のセキュリティアナリストと共に監視/運用サポートを行っている。市川氏とソフトバンク・テクノロジーが持つ“ログ解析の経験値”を生かし、コンサルティングを含めた知見を提供している。このような体制であれば、普段のログ解析で何らかの動きを検知したときに、調査フェーズ、問題解決フェーズへとスムーズに対応できる。これは、企業にとっての大きなメリットになる。

多種多様な業種、規模の企業のログを監視する意味

企業内にSOCを作り、組織としてセキュリティを確保することは大きな企業ならば当たり前のようになっている。しかし、そのような人材や組織を用意できない企業も多い。「そのような場合、“マネージドセキュリティサービス”として、ログ監視を請け負っています」と語るのは、ソフトバンク・テクノロジーの中で複数の企業のログを監視、解析している藤田氏だ。

「多種多様な業種、規模の企業を担当しているので、全体像を把握しながら、現在インターネット上で起きている攻撃のトレンドを見ることができます。その結果をお客さまにフィードバックし、攻撃が本格化する前に対処できるようにしています」

事実、2017年5月に発生したランサムウェア「WannaCry」や、ロシアやウクライナで多くの被害が発生した「Bad Rabbit」についても、話題になる前に動きをつかんでいた。「複数のお客さま環境において、特定のリダイレクトが行われていることを把握していたので、事前にその接続先への通信を遮断しました。そのため、最後の攻撃が成立するリスクを軽減できました」(藤田氏)

セキュリティをアウトソースするためには、そのサービスを「信頼」できるかが重要な鍵となる。「セキュリティ対策については、ある意味、守られて当たり前、見てもらって当たり前と考えられていることが少なくないでしょう。その一方で、実際にこのサービスを導入していただいて、これまで見つけられなかった不審な通信が定期的に出ていたことを報告したときに、感謝の言葉を頂いたこともあります。自社ネットワークの情報だけでは把握できなかった脅威をわれわれのような外部の情報を持った専門家が調査できるという意味でも、マネージドセキュリティサービスは効果の高い施策なのではないかと考えています」(藤田氏)

SOCやマネージドセキュリティサービスを支える「SIEM」という仕組み

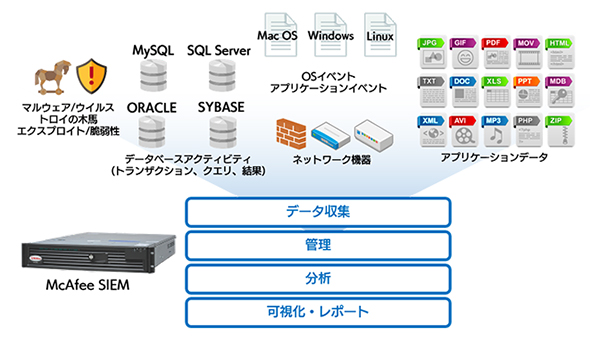

SOCとして常駐する市川氏、マネージドセキュリティサービスを提供する藤田氏は、それぞれマカフィーが提供するセキュリティ分析ソリューション「McAfee SIEM」を日々活用している。このツールを使い、企業内に存在する、複数ベンダーにわたる多数の機器のログを集約し、アナリストが見やすい形にダッシュボードを作成。企業のネットワークを「見える化」している。

多数の機器が出力するログは、そのままだと単に流れていくだけだ。しかしその中には、さまざまな「怪しい記録」が含まれているかもしれない。市川氏はログに関して次のように話す。「『正しく通過した』というログ、『機器が止めた』というログの中には、さまざまなものがあります。通常、“止めたログ”だけに注目しがちですが、止めてくれたものだけではなく、『正しく通過した』という情報にこそ注意すべきものがあります。例えば、不審メールを『止めた』という情報の裏には、もしかしたら“通過してしまった”ものもあり、それぞれが『どのような届き方をしたのか』というのは重要な視点です。SIEMがあれば、そのような埋もれがちな“深い脅威”を、目に付きやすいイベントを手掛かりにして探ることができます」

もし不審なメールが“通過してしまった”としたら、あなたの企業は、それが「ばらまき型のメールが、たまたま“流れ弾”として通過してしまった」のか、それとも「公開していないアドレスに対して狙って送られていた」のかを判断できるだろうか。もし、後者の場合、公開していない他のメールアドレスも漏れている可能性があり、今後も攻撃が継続するだろう。同じ「通過した」ということでも、その違いは天と地ほど大きい。その点でも、SIEMという「既にあるログをさらに活用する仕組み」が有効であると分かるだろう。“監視の気付き”を得ることができれば、よりサイバー攻撃とその防御が身近なものになるはずだ。

そのSIEMの導入についても、今ではアプライアンスを入れることからスタートできるようになった。ソフトバンク・テクノロジーでは、SIEM導入のためのコンサルティングを行い、課題を把握した上で必要なログの種類、設定を行い、必要な機能が詰め込まれたアプライアンス製品である「McAfee SIEM」を設置する。

企業内に存在する、複数ベンダーにわたる多数の機器については、市場に出ているほとんどのものを“把握済み”だ。主要な製品は既にテンプレートが用意されているため、ログを取り込むだけで済むという「経験の積み重ね」がある。それ以外の独自システムやアプリケーションのログに関しては、コンサルティングにおいてセキュリティ上重要なものを取り込み、相関分析をより強固にできるようにする。

「新たにSOCを立ち上げるタイミングであれば、監視ルールがゼロの状態からコンサルティングを行い、お客さまと一緒に作業も行います。既存のSOCで監視デバイスを既に用意してあれば、もちろんその投資を無駄にせず、活用できるようにします」(市川氏)

McAfee SIEMはソフトバンク・テクノロジーのアナリストにとっても、「使いやすい」ものだという。「直感的に使えますね。最初にログをざっと見て、その後、詳細を深掘りするための機能がしっかりしており、便利に使っています」(藤田氏)

「第一歩は本当に簡単。分析するイベントのチューニングは必要ですが、アプライアンスとして作られているので、お客さま環境にこれを置くだけで、脅威の監視を始められます。セキュリティログ解析に特化した作りで、アナリストが集中して使えるようになっていますね」(市川氏)

よく使う製品のログから始められる

このように、ソフトバンク・テクノロジーのログ解析に関する取り組みを紹介してきたが、いかがだっただろうか。ITセキュリティは、攻撃が進化するとともに、常に変わらなければならない宿命を持っている。例えば以前であれば、多機能なUTM(Unified Threat Management:統合脅威管理)があるから大丈夫、アンチウイルスソフトをインストールしているから安心という考えが有効だった。しかし今では、それらだけに任せることはできない。これまで述べた通り、SIEMの導入が必要なのだ。

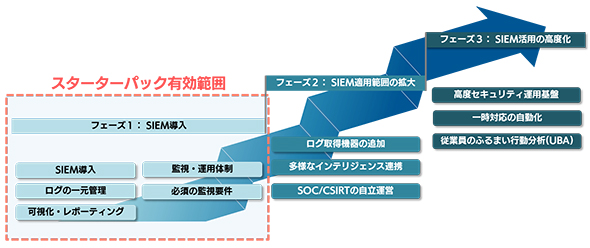

ソフトバンク・テクノロジーでは、これまで難しかったSIEMの導入をより手軽に行えるように2017年11月15日から「McAfee SIEMスターターパック」の提供を始めたばかりだ。McAfee SIEMのアプライアンス設置に加えて、ソフトバンク・テクノロジーのこれまでの知見を生かした相関分析ルール、そして運用体制をセットで提供している。

「スターターパックで試してみてから、その後、本格的に導入することも可能です。ファイアウォール、プロキシー、Active Directoryなど誰もが使う製品のログからスタートできるので、ぜひこの機能を体感してほしいですね」(市川氏)。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:ソフトバンク・テクノロジー株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2018年1月31日

ソフトバンク・テクノロジー 技術統括 セキュリティソリューション本部 セキュリティサービス部 アカウントセキュリティグループ マネージャー 市川隆義氏

ソフトバンク・テクノロジー 技術統括 セキュリティソリューション本部 セキュリティサービス部 アカウントセキュリティグループ マネージャー 市川隆義氏 ソフトバンク・テクノロジー 技術統括 セキュリティソリューション本部 セキュリティサービス部 マネージドセキュリティグループ 藤田一志氏

ソフトバンク・テクノロジー 技術統括 セキュリティソリューション本部 セキュリティサービス部 マネージドセキュリティグループ 藤田一志氏

潜在的なセキュリティリスクの早期発見、早期対処を可能にする次世代SIEM

潜在的なセキュリティリスクの早期発見、早期対処を可能にする次世代SIEM 「SIEM」はどうすれば使いこなせるのか?

「SIEM」はどうすれば使いこなせるのか? ノーガード戦法とは異なる、これからの「事故前提型対策」とは

ノーガード戦法とは異なる、これからの「事故前提型対策」とは