「SIEM」はどうすれば使いこなせるのか?:特集:IoT時代のセキュリティログ活用(2)(1/2 ページ)

「ログ活用」を軸にIoT時代のセキュリティを考える本特集。第2回となる今回は、“導入するだけでは意味がない”SIEMなどのログ管理製品を活用するためのポイントを解説する。

SIEM活用のポイントをひもとく

「IoT時代のセキュリティログ活用」と題し、主にログ活用の観点からIoT時代を見据えたサイバーセキュリティ対策を考える本特集。前回のラック渥美清隆氏、鷲尾浩之氏による対談において、「SIEM(Security Information Event Management)などのログ管理製品は、自分たちで“命を吹き込まなければ”、導入しても意味がない」との指摘があった。では、SIEM活用の勘所はどこにあるのだろうか? 本稿ではSplunk 矢崎誠二氏がそのポイントを解説する。

システムの全体像を把握するSIEMの必要性

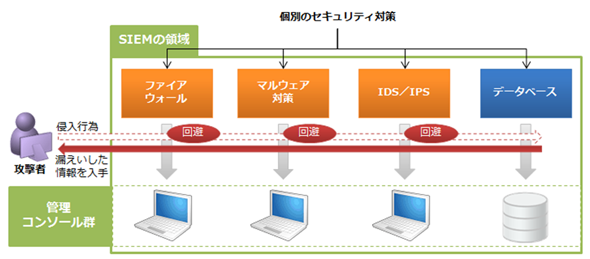

随分前から、日々進化するサイバー攻撃のスピードにセキュリティ技術・製品が追い付けないという事態が起きている。脅威の検知・対処にある程度役立つセキュリティ製品はあるものの、脅威は防御のどこか一箇所にでも穴があれば、そこから組織内に入り込んでしまう。多くのセキュリティベンダーが「サイバー攻撃を100%防ぐのは不可能だ」と認めているように、脅威の侵入を前提としたセキュリティ対策のアプローチが求められている。

このような侵入を前提としたセキュリティ対策について考えるとき、ログをはじめとする「組織内に存在するさまざまなシステムが出力するデータ」を活用してシステムの全体像を把握し、「相関分析」などの手法により脅威をあぶり出すアプローチは有力な候補の1つだ。

これらのデータには、例えば「認証情報」「アプリケーションの動作に関する情報」「データベースのアクセス履歴」など、さまざまな情報が含まれる。単一の情報からピンポイントで脅威を見つけ出すのではなく、複数の情報を組み合わせることで、時間経過とともに拡散していくリスク全体を把握することが可能となる。さまざまなシステムから出力されるデータは、企業に存在する脅威情報を把握するための「セキュリティインテリジェンス」の基礎となり得るのである。

こうしたデータを一元管理して、セキュリティポリシー監視とコンプライアンスを支援する「SIM(セキュリティ情報管理)」と、セキュリティインシデントを検知する「SEM(セキュリティイベント管理)」双方の機能を組み合わせたものが、「SIEM(セキュリティ情報イベント管理)」だ。

SIEMは、コンプライアンス対応や、セキュリティインシデントの監視、検知から対応、復旧、さらにはフォレンジック(証拠保全、証拠収集)に至るまで活用できる、いわば「中枢センター」とも位置付けられるツールである。実際、クレジットカード業界の国際セキュリティ標準「PCI DSS」では1年間、内部統制に関する米国の「企業改革法(SOX法)」では7年間のログ保管が義務付けられており、米国上場企業のほとんどは、SIEMなど、何らかのログ管理製品を導入している。

セキュリティ製品と連携したSIEM活用のポイント

では、こうしたSIEM製品を活用するためのポイントはどこにあるのだろうか? 他のセキュリティ製品などと、どのように連携させるのが望ましいのだろうか。まず注意しておかなければならないのが、ログなどのデータは「削除」あるいは「改ざん」されている可能性があるという点だ。攻撃者は多くの場合、“証拠隠滅”のために、サーバやミドルウェア、アプリケーションなどのログを削除、あるいは改ざんしようと試みる。

このリスクに対しては、SIEMとパケットキャプチャーが可能な「IDS(侵入検知システム)」を組み合わせるのが有効だ。IDSを利用すれば、ビデオカメラのように攻撃者の通信を監視し、データ消去や改ざんのリスクを軽減することができる。IDSをステルスモード(ネットワークインタフェースにIPアドレスを割り振らない動作モード)で動作させれば、攻撃者からIDSの存在を隠すこともできる。このIDSから出力されるデータを「攻撃イベント」や「監査イベント」といった形でSIEMで管理する。

例えば、「バッファオーバーフロー」に代表されるリモート攻撃や、「クロスサイトスクリプティング(XSS)」「SQLインジェクション」などの攻撃は、明らかな「攻撃イベント」として認識可能だ。一方で、「DNSのクエリ(正引き/逆引き)」や「FTPのコマンド」などは攻撃と認識するのが難しいかもしれない。こうしたイベントは、「監査イベント」としてSIEM上に保持しておく必要がある。

また、ファイアウォールやプロキシサーバに関しては、遮断した通信よりも、“許可した通信”の方がより重要だ。これは、マルウェアやボットが、しばしば正常な通信の中に不正な活動を潜り込ませていることがあるからだ。フォレンジックの観点から見れば、こうした正常な通信のデータもSIEM上で管理しておくことが望ましい。

このように、複数のセキュリティ製品とSIEMをうまく組み合わせることができれば、システムの全体像を把握することが可能になり、コンプライアンス支援やセキュリティインシデント検知、フォレンジック対応などを統合的に実現することができる。

Copyright © ITmedia, Inc. All Rights Reserved.