メタデータに残る微かなカオリ:セキュリティ・ダークナイト(7)(2/4 ページ)

「位置情報へのアクセスを許可しない」設定にしていたはずなのに、アップロードした写真のメタデータに情報が残るなんてこと、あるんです。本人が意図せず、把握しないうちにアップロードされる情報とは……(編集部)

位置情報収集ツールでどこまで把握できる?

さて、さまざまなEXIF情報の中でも、最も不特定多数の他人に知られたくないのは「位置情報」ではないだろうか。

位置情報が分かれば、自分の行動や趣味趣向、行動半径、場合によっては住んでいる地域まで特定されかねない。世の中には他人の行動を把握したがるような人物(例えば、ストーカー)が存在することも確かである。たとえ何もされなかったとしても、そのような情報が筒抜けになるのはあまり気持ちのいいものではない。

「情報を公開している」ことを自分自身で理解・把握した上で位置情報を公開しているのであれば、問題はないだろう。だが公開されている情報は、本当に、自身が把握している情報だけで済んでいるだろうか。

それを確かめるために、自分が今まで公開した情報を1つ1つ見て回るのも手間がかかる。そこで今回は、その実態を理解できるツールを1つ紹介させていただく。「creepy」という、「ぞっとする」や「気味悪い」という意味の名前を持っているツールだ。

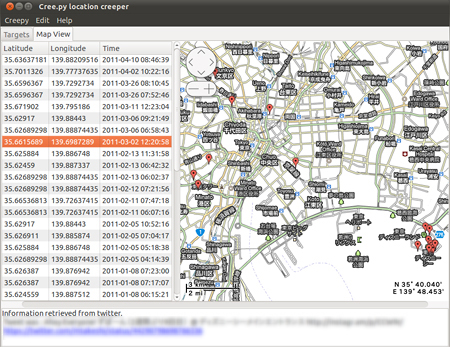

このツールは、Twitter UsernameやFlickr UserIDを指定すると、そのアカウントをクロールし、ツイート内の位置情報や、そこからリンクされているイメージホスティングサイトにアップロードされた画像データ内のEXIFtagやAPIを利用して位置情報を収集し、一覧表示する。加えて、取得できた位置情報を地図上にプロットまでしてくれる。

図3は、とある知人のアカウントを指定し、情報を取得した結果である。

デフォルトでは左ペインが時系列(降順)にソートされており、各行を選択すると地図もそれと同時に移動・拡大し、その行の位置情報が示す座標ピンが表示される。この画像を本人に見せたところ「だいたい思い当たりますが、すっと出てこないのもありますし、こうして見せられると気持ち悪いですね。ストーカーさんには絶好のツールですね。ストーカー気質な知人には知られたくないツールですね(笑)」とコメントしていた。

知人のアカウントから作成したこの地図を見ると、本人が相当ディズニー好きであることがうかがえる。他にも、鉄道博物館など知人の趣味趣向がうかがえるピンも多数あった。知人がそうであるかどうかは分からないし、探ることもしないが、自分の好きなものをパスワードや秘密の質問に使っている場合もあるのではないだろうか。

公開しているのは自分が把握している情報だけ?

筆者の知人は幸い(?)、ある程度、「自分が位置情報を公開していること」を自覚していた。しかし、すべての人がそうだろうか。筆者は仕事柄、自分の目で確かめたいと考えるので、自分のTwitterアカウントに対してcreepyで調査を行ってみた。

すると、いくつかのつぶやきが引っかかり、位置情報が収集できた。しかし不思議なことに、位置情報が示すピンとその画像の整合性が取れないものがあった。

例えば、creepyで引っかかった情報は位置情報は品川区を指しているのだが、アップロードされている画像は港区で撮影したものだった。ちなみに筆者は、基本的にスマートフォンのカメラやTwitterクライアントでは位置情報を含まないよう設定している。

ではなぜ、このような不整合が起こったのだろうか。

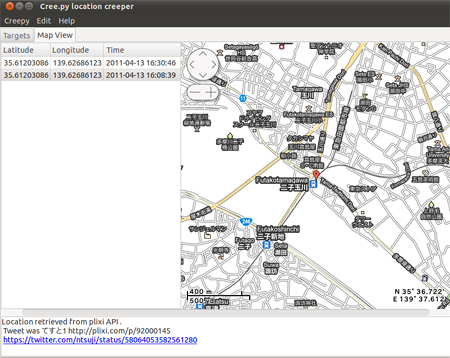

少し考えた結果、ある可能性が思い当たったため、追跡調査を行った。アップロード用のアプリケーションを使って過去に撮影した写真をアップロードし、「creepy」で調査を行うというものである。結果は図4のようになった。

ここで取り上げている過去に撮影した写真は、目黒川沿いの夜桜を撮影したものである(図5)。しかし、地図上の位置とつぶやいたときの日時はどうだろうか。地図上のピンは「二子玉川駅」に刺さっており、日時は「2011-04-13 16:08:39」を示している。完全に不整合である。

では、この写真はどのようにアップロードしたのか、そのタネ明かしをしよう。

この写真は、スマートフォンのGPSを有効にして、二子玉川駅で「Plixi for android」を使ってアップロードしたものである。つまり、スマートフォンのカメラ機能の設定により、アップロードした画像そのものは位置情報を含んでいなかったが、「Plixi for android」が勝手に位置情報を取得し、アップロードを行っていたのである。

このアプリケーションの「アクセス許可」の項目を確認すると、下記のように書かれている(画面5)。

しかし確認したところ、このアプリケーションには「位置情報へのアクセスをしない」という設定は存在しなかった。つまり、このアプリケーションを使う場合、位置情報を含めたくなければGPSをオフにしておくほかにないということになる。

筆者はたまたま、バッテリを長持ちさせるためと、今回調査したようなことが起こったときの保険として、必要に応じてGPSのオン/オフをこまめに切り替えていたので、知られて困るような情報を垂れ流さずに済んだ。とはいえ、それはたまたまである。危うく医者の不養生となるところで、筆者は反省した。

このように、世の中にはいろいろと便利なアプリがあるが、自分が把握していないところでセンシティブな情報を公開している可能性があるということを、改めて理解いただけただろうか。一度、このツールで自分自身のアカウントを調査してみるといいだろう。もし、知られたくないと思う情報が見つかってしまった場合は、削除すればいい。

さて、ここまでは、SNSにおいて自分自身が把握していない個人的な情報が漏れているかもしれない、という話をさせていただいた。ここからは、企業などの組織において、内部の人間や関係者しか知ることのできない情報が漏れているかもしれないという話をさせていただく。

Copyright © ITmedia, Inc. All Rights Reserved.