メタデータに残る微かなカオリ:セキュリティ・ダークナイト(7)(3/4 ページ)

「位置情報へのアクセスを許可しない」設定にしていたはずなのに、アップロードした写真のメタデータに情報が残るなんてこと、あるんです。本人が意図せず、把握しないうちにアップロードされる情報とは……(編集部)

ドキュメント系ファイルにも含まれているメタ情報

企業や組織のWebサイトのセキュリティに関しては基本的に、Webサーバの脆弱性やその上で動作しているWebアプリケーションの脆弱性が取りざたされる。特に、いまだに多くのサイトに存在しているSQLインジェクションなどは、データベース内の情報を盗まれたり、場合によっては管理者権限まで奪取される。さらには、訪問者に攻撃を仕掛けるように改ざんされることを考えると、そのインパクトは相当大きい。こう考えると、脆弱性が取りざたされるのは頷ける話であり、どうしてもそこに目がいきがちになる。

しかし、前述のように個人がそれと意識することなく、自分の個人的な情報をSNSで公開してしまっているのと同じように、組織が自ら内部の情報を露呈させているにもかかわらず、そのことを把握していない場合もあるのではないだろうか。

内部情報を露呈させているかもしれないもの、それは「ドキュメント系ファイル」である。

例えば、企業がニュースリリースなどの情報を配信する際は、「pdf」や「doc」に代表されるドキュメント系のファイルをWebサイトからダウンロードできるようにしているだろう。このファイルに、メタデータとしてさまざまな情報が格納されている場合がある。

読者の皆さんの中にもチェックしたことがある方もいると思うが、Microsoft Wordなどのファイルのプロパティを確認すると、作成者の名前や会社名などが確認できる。この他にも、作成したアプリケーション名やバージョン、保存したことのあるローカルパスなどが含まれている。このような情報は一般的に「メタデータ」と呼んでいる。

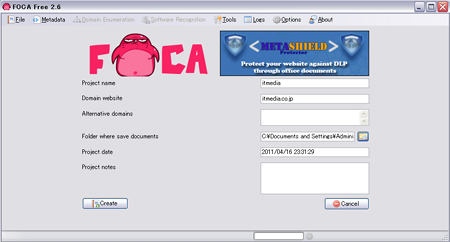

実は、検索サイトを利用して、このメタデータを取得できそうなファイルを探し出し、容易に抽出できるツールが存在する。それが「FOCA」のFree版だ。

このツールは、ターゲットドメインを指定すると(画面6)、検索サイト(Google、Bing、Exaleadから選択可能)から情報収集に役立つファイル(注1)を探し出してきてくれる。

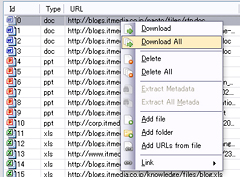

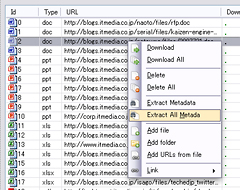

そして、検索結果からファイルをダウンロード(画面7)し、次にメタデータの抽出を行う(画面8)。なお、他にもFingerprintなどの強力な機能もあるのだが、今回はその説明は割愛する。

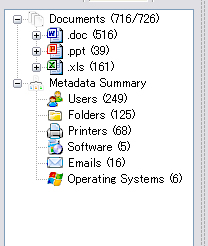

ダウンロードが完了すると「download」、メタデータの抽出が完了すると「Analized」の部分が、ファイル単位で「x」から「-」に変わる。取得できたファイル数については左ペインの「Documents」で、抽出できた情報については種別ごとに「Metadata Summary」にてツリー表示で確認できる(画面9)。

では、抽出された情報を確認してみよう。

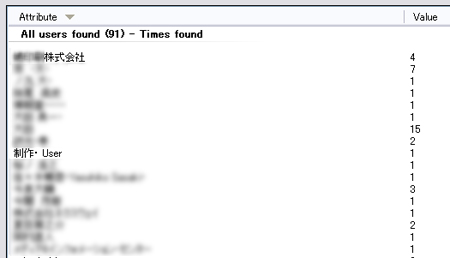

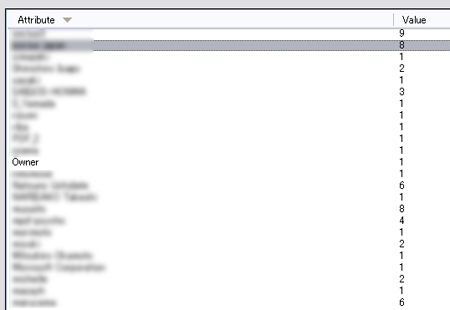

ユーザー名

ここではメタデータに含まれるユーザー名と思われるものが抽出され、表示される。Microsoft Officeなどではユーザー登録の際に入力した文字列が表示される(画面10、画面11)。

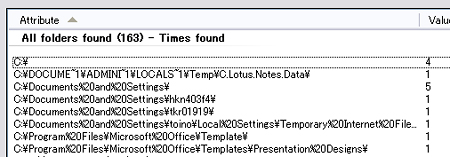

フォルダ名

メタデータ中のファイルパスやURLを抽出して表示してくれる。ファイルパスの場合は「C:\Documents and Settings\ユーザー名」という文字列が抽出されれば、システムのユーザー名を知ることが可能となる場合もあるだろう(画面12)。

組織によっては、ユーザー名がそのままメールアドレスのユーザー名となっていることもあり、存在するメールアドレスの確認やユーザー名の命名規則を知ることにもつながるだろう。

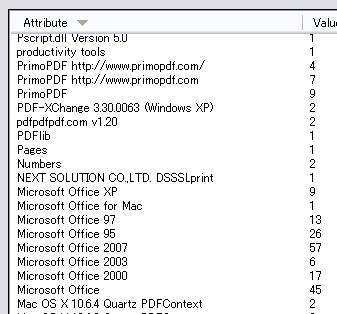

ソフトウェア

ドキュメントの作成に使用されたソフトウェアの名前やバージョンが表示される(画面13)。

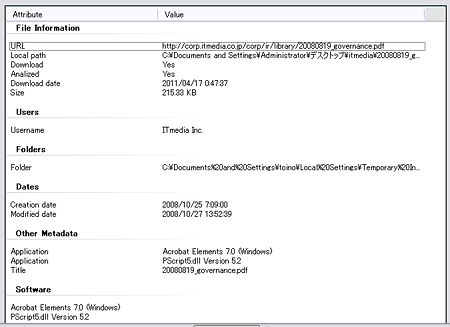

また、抽出された個別の情報がどのファイルに含まれていたのかを検索したり、個別のファイルの情報を参照することも可能となっている(画面14、画面15)

ツールを使えば、ほんの少しの手間で、これだけ多くの情報を得ることが可能であることがお分かりいただけだろうか。運がよければ、攻撃をする際に非常に有用な情報を手に入れることも可能かもしれない。

FOCA Freeで収集できるファイルタイプは次のとおり。doc、xls、ppsx、sxc、pdf、svgz、ppt、docx、xlsx、sxi、odg、wpd、indd、pps、pptx、sxw、odt、odp、svg。

Copyright © ITmedia, Inc. All Rights Reserved.